在即将召开的计算机协会安全会议推出的一项宣传活动的推文中,已经证明WPA2认证已经失效了。WPA2认证是一个已经被广泛用于确保WiFi连接的安全协议。

有安全研究人员已经针对WPA2的破解做过充分的研究工作,除了之前披露的细节之外,还包括:ACM会议和通信安全(CCS)上发表的论文中描述的“密钥重装攻击”:强制在WPA2中进行临时重用 以及一个空白的GitHub仓库 和krackattacks.com 网站。

所以从上面的一些情况来看,KU的Kathy Leuven和imecDistriNet的Frank Piessens都确信,他们的确破解了WPA2,并发现了严重的漏洞(该漏洞影响到了已经验证修复过的WPA-TKIP,恢复受RC4保护的cookies ,以及在2015年改进了TKIP攻击 的WPA2无线加密协议)。

据Iron Group 的CTO亚历克斯·哈德森(Alex Hudson)透露 ,相关的安全研究人员将会在美国东部时间(EST)10月16日上午 8 点公布一些漏洞细节,详细信息可登陆 krackattacks.com 网站进行查看。

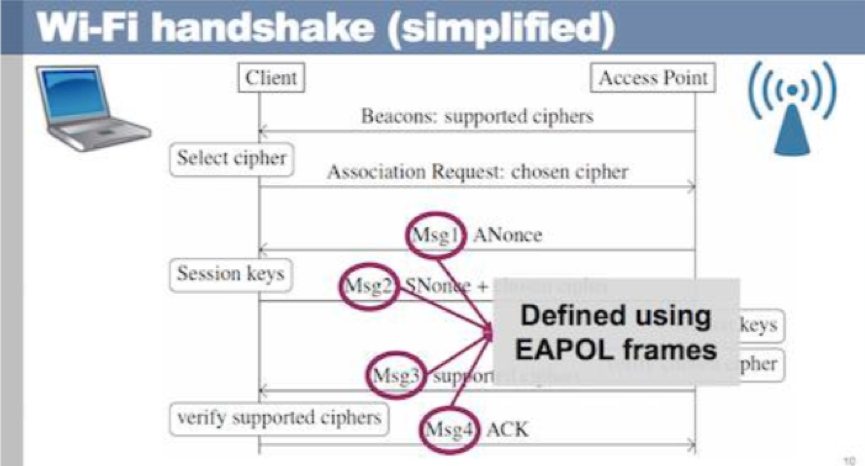

与此同时,发表在ACM的论文的标题就是一个暗示:Vanhoef和Piessens曾经攻击过客户端和基站之间的会话中用于选择加密密钥握手序列的WPA2。

正如哈德森所说,攻击者必须与受害者连接在同一个基站上,这样就限制了攻击的影响面。

今年八月份由Vanhoef和Piessens发布在Black Hat的这份paper [PDF]中也有一些暗示。下面的图片显示了客户端与基站之间会话的握手部分。

“Krack攻击”是攻击WiFi协议花费时间比较长的一个项目(WPA2 加密协议已经诞生了13年了)

更新:Krack Attack的CVE(通用漏洞披露)编号已被保留。 分别是CVE-2017-13077,CVE-2017-13078,CVE-2017-13079,CVE-2017-13080,CVE-2017-13081,CVE-2017-13082,CVE-2017-13084,CVE-2017-13086, CVE-2017-13087和CVE-2017-13088。

*转载自嘶吼,原文地址: http://www.4hou.com/info/news/8018.html

阿里聚安全

阿里聚安全(http://jaq.alibaba.com)由阿里巴巴安全部出品,面向企业和开发者提供互联网业务安全解决方案,全面覆盖移动安全、数据风控、内容安全、实人认证等维度,并在业界率先提出“以业务为中心的安全”,赋能生态,与行业共享阿里巴巴集团多年沉淀的专业安全能力。