阿里聚安全一周一讯第20期出炉,一起来看下本周安全圈子出现了哪些资讯和技术吧~

PS:内容详情请点击文章标题

每周安全资讯

安全研究人员宣称,一种罕见、强大而又非常昂贵的间谍软件正被用于针对中东地区持不同政见者的iPhone。这种间谍软件可以利用iPhone和iPad移动操作系统中的漏洞发动攻击,苹果已经针对其发布安全升级。苹果在声明中称,在了解到移动操作系统存在漏洞后,他们立即修复了漏洞。苹果建议用户升级最新版本的移动操作系统iOS 9.3.5,以便提供更好的安全防护。

Android 7.1正在路上?有望随HTC Nexus设备一同亮相

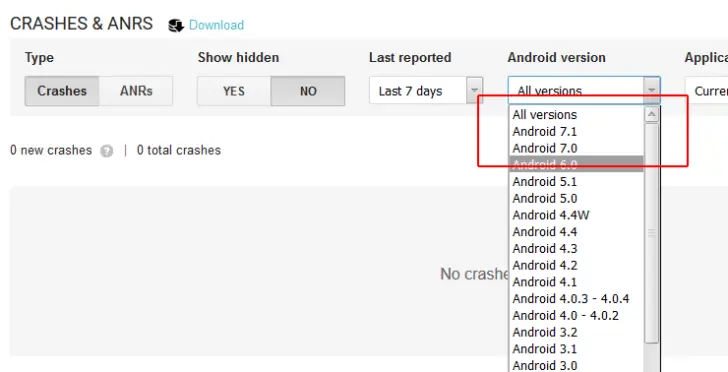

Android 7.0 Nougat已经于8月22日开始推出,不过根据网络上曝光的信息来看Android 7.1将会在近期更新上线。Google已经承诺为Nougat部署更常规的维护更新周期,核心Android粉丝推测7.1将会随HTC代工的两款Nexus设备Marlin和Sailfish一同亮相。

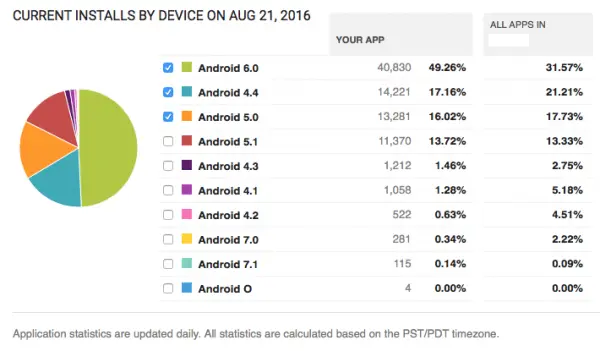

而更激动人心的是Android 7.1 Nougat已经出现在Google开发者控制台的崩溃和报告过滤器上。结合Google此前对Nougat的维护版本(MR1)将会在今年秋季上线的承诺,Google内部已经着手Android 7.1的更新并不奇怪。此外网友分享的应用状态页面截图显示,已经有115次安装在Android 7.1版本上,还有4个安装在Android O上。随后另一名用户分享的截图显示162次安装在Android 7.1版本上,还有105次安装在Android 7.1.1版本上。

第一个通过Twitter来控制的Android僵尸网络

近日,来自ESET公司(一家世界知名的电脑软件安全公司)的安全研究人员发现,一名专门制作Android恶意软件的黑客正通过使用Twitter社交网络来控制一些Twitter用户的Android智能手机。毫无疑问,这些Android智能手机都遭到了恶意软件的感染。黑客在一款名叫Twitoor的Android智能手机APP中加入了一个恶意攻击模块,该模块实际上相当于一个后门木马病毒。当用户的Android智能手机感染了Twitter之后,该模块就会秘密地在用户的系统中安装其他的恶意软件。

在该恶意软件启动之后,它会立即进入隐身状态;与此同时,在一定的时间周期内,它会对特定的Twitter帐户进行扫描和检查。在接收到黑客通过服务器发送的控制命令之后,它会根据指令的不同要求来完成不同的任务,例如:下载其他的恶意应用,或修改C&C服务器中的Twitter帐户信息。直到目前为止,安全研究专家还没有在各大官方Android应用商店中发现Twitoor的身影。安全研究人员由此断定,黑客很可能是利用发送短信息或恶意网页链接的方式来传播这一恶意软件。从软件开发的角度来分析,Twitoor的作者很可能效仿了某个色情视频播放软件或某个彩信APP的开发形式,但Twitoor所实现的功能很明显与前两者不同。

250万美元/年!来看看目前最大的恶意软件即服务(RaaS)利润环

研究人员声称已经发现了目前最大的勒索软件即服务(RaaS)利润环。臭名昭著的Cerber勒索软件通过RAAS模式攻击目标计算机用户,每年可获利约250万美元。多年来,主要有两种勒索软件:基于加密和基于locker的勒索软件。加密勒索软件通常会加密文件和文件夹、硬盘驱动器等。而Locker勒索软件则会锁定用户设备,通常是基于Android的勒索软件。Cerber勒索软件选择RAAS模式,即勒索到解锁服务,同时出租勒索软件套件给其他骗子作为其下线,感染Cerber之后的电脑需要支付1比特币(大约是580美元)进行解锁。勒索软件的开发者会留下40%的利润,其余60%的利润分发给为他们寻找新目标的众多下线。据估,仅7月份犯罪分子就已经获取了大约20万美元的收益。

RaaS已经发展到了一个新的水平,它可以利用先进的加密货币洗钱技术——“比特币混合(Bitcoin mixing)”。这是RaaS网络犯罪使用的一种确保勒索收益逃避追踪的技术,通过将比特币发送地址和接收地址的关系打断,达到无法追踪的目的。此外,用户可以在混合过程的最后环节将钱划分到多个比特币钱包中。”

目前,勒索软件仍然是一个以社会工程学技术和网络钓鱼相结合的普遍性威胁,大家简单的了解这些现状后,将有助于企业和个人用户加强自身数据的安全性。至少,我们必须要做到的是定期备份重要文件。同样需要强调的是,请大家一定要坚持住,千万不要直接支付赎金。因为这些黑客很可能会盯上有较强支付能力的同一用户。最后,请您持续更新系统中的软件,以避免受到勒索软件的侵害。

每周安全漏洞

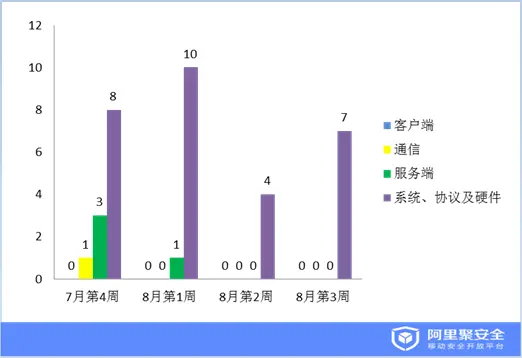

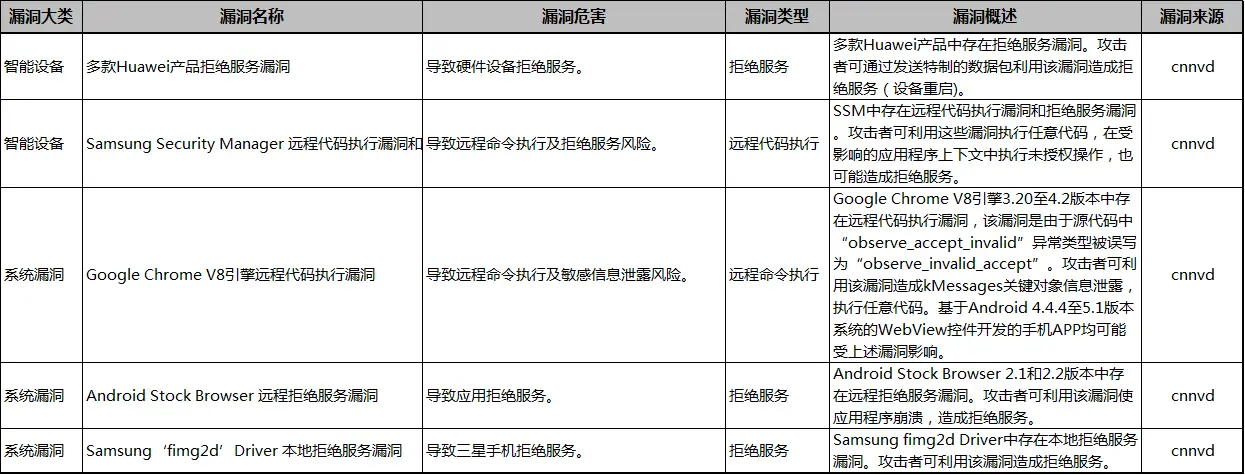

8月第3周公开了7个移动安全漏洞,主要集中在系统漏洞和智能硬件上,披露了2个高危漏洞,具体漏洞详情如下

Apple iOS 内存损坏漏洞

漏洞来源:cnnvd

危害等级:高

漏洞类型:命令执行

Apple iOS中存在内存损坏漏洞。攻击者可利用该漏洞在受影响的系统中以内核权限执行任意代码,也可能造成拒绝服务。

iOSv9.3.4以前版本IOMobileFrameBuffer命令执行及拒绝服务漏洞

漏洞来源:nvd

危害等级:高

漏洞类型:命令执行

iOSv9.3.4以前版本,可利用IOMobileFrameBuffer漏洞,导致攻击者执行任意代码;或通过构造应用程序,导致内存损坏,引起拒绝服务。

非高危漏洞详情如下:

微信曝远程任意代码执行漏洞,可被远程控制

本周发现微信远程任意代码执行漏洞,其命名为badkernel。通过此漏洞攻击者可获取安卓版微信的完全控制权。上亿微信用户受到影响,危害巨大。利用badkernel漏洞可以进行准蠕虫式的传播,单个用户微信中招后可通过发送朋友圈和群链接传播;还可获取用户的隐私信息,包括通讯录、短信、进行录音、录像等;同时可能造成用户的财产损失,通过记录微信支付密码,进行自动转账和发红包的行为。并且,用户在使用微信进行扫一扫功能、扫描二维码功能、点击朋友圈链接、点击微信群中的链接等日常使用场景时最易受到攻击。用户一个再平常不过的动作都可能致使其微信权限被利用,产生隐私泄露、财产损失等威胁。

每周安全技术

细数iOS上的那些安全防护

随着苹果对iOS系统多年的研发,iOS上的安全防护机制也是越来越多,越来越复杂。这对于刚接触iOS安全的研究人员来说非常不友好,往往不知从何入手。因此,为了让大家能够更加系统性的了解iOS上的安全机制,本文从三个方面着眼:代码签名(CodeSign)、沙盒机制(SandBox) 和利用缓解(Exploit Mitigation),对iOS的系统安全机制做了一个总结。希望能够给大家的学习以及研究带来一定的帮助。文章是以最新版的iOS 9.3.4做为标准进行讲解的。

苹果在今天凌晨突然推送了iOS9.3.5更新,并且更新日志中提到修补了三个安全漏洞。随后Citizen Lab发布文章指出这三个0day被用于针对特殊目标远程植入后门,而Lookout则给出了对Pegasus的具体技术报告。

远程植入的流程是首先引导用户访问指定页面,此时会触发webkit漏洞(CVE-2016-4657)获取代码执行权限,随后利用漏洞(CVE-2016-4655)泄露内核的加载基地址,最后触发漏洞(CVE-2016-4656)获取内核态的代码执行权限。在获取最高权限后,Pegasus还会进一步针对persistence处理,保证系统重启后后门仍然工作。

绝对防御之全盘加密与自毁

本文基于Ubuntu 16.04,配置全盘加密的操作系统,设置自毁机制,并简单介绍其原理。说到自毁,有很多人会质疑“自毁”是否属于过度防御,因为全盘加密已经阻止了未授权的访问,还有必要设置自毁机制吗?加密会提示入侵者数据经过了加密,而自毁可以清除加密数据曾经存在过的痕迹。加密只能拦截入侵者错误的尝试,而自毁可以让你察觉入侵者错误的尝试。加密机制可能被窃听技术攻破,而自毁一旦触发无人能破。

数据安全策略的六大缺口

尽管几十亿美元砸到网络安全上,公司企业依然每天都在损失关键数据。我们都已经把公司保护得跟堡垒要塞一样了,一层又一层的墙壁环绕着网络、应用、存储容器、ID和设备。但当心怀怨恨的员工把高价值设计拷贝到U盘上,或者把重要电子邮件附件发送到“安全”网络之外,这些墙壁统统在我们最需要的时候坍塌了。

我们难道没有在数据安全上投资吗?是的,并没有,我们没有用正确的方式投资。为什么这么说?因为Gartner估算我们去年在IT安全上投入了750亿美元以上,但数据泄露事件依然在持续增长。我们已经建起了更高更厚的墙壁,却忽视了保护信息本身。这也是该方式一直失败的原因——一旦机密数据被共享或下载,我们就丧失了对数据的控制和可见性。数据安全公司Vera综合编译了业内研究、CSO/CIO最佳实践和客户评价,希望能帮助企业更好地理解和诊断自身数据安全盲点。下面列出的,就是CISO们挪动投资希望补上的企业安全策略6大安全缺口。

以上部分内容整理自网络,更多安全资讯和安全技术,请访问阿里聚安全博客