靶机练习9

靶机9

信息收集

nmap扫描12网段发现目标ip 192.168.12.137

再对该目标做全端口扫描发现一个ssh 7744

打开网址,发现跳转到dc-2的域名(代表服务器不接受ip访问)

所以修改kali的hosts文件(域名解析是会先访问hosts文件和dns缓存 linux:/etc/hosts win:windows/system32/drivers/etc/hosts) 将192.168.12.137绑定为dc-2,正常访问

看看网页有什么有用的信息,直接就发现该网站用的框架是wordpress(一般有后台) 点进flag,找到flag1

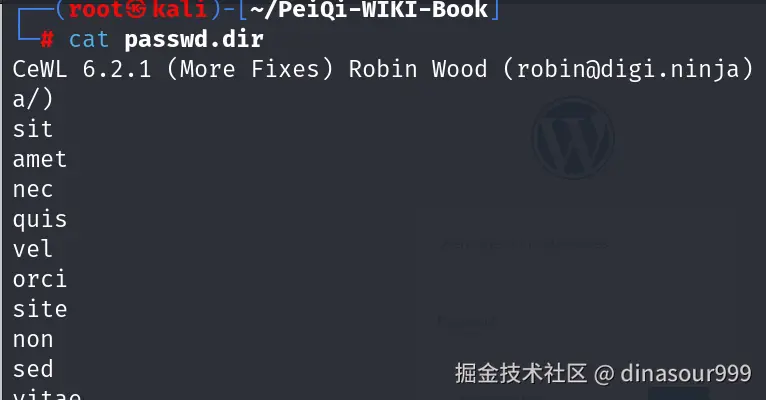

里面提示我们用工具cewl(收集网站可能的密码信息的),用命令cewl dc-2 >passwd.dir

所以我们继续信息收集,dirsearch扫描网站目录

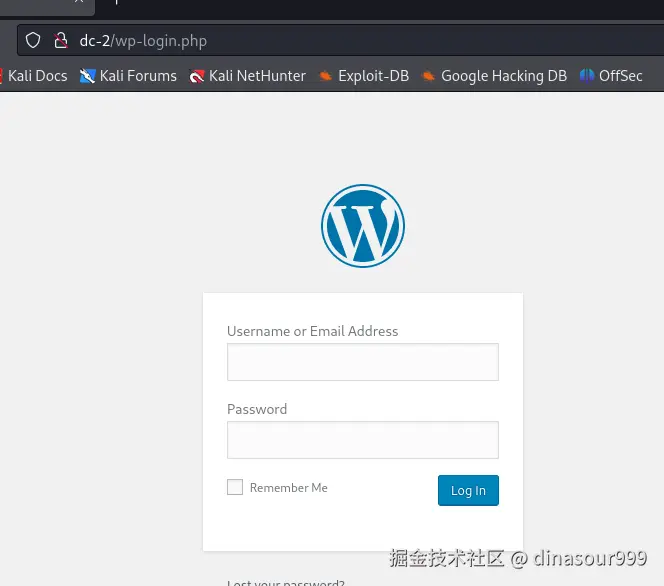

访问一下/wp-login.php

再利用wpscan --url dc-2 -e u (-e:扫描用户账号)扫描一下,扫出三个用户tom ,admin,jerry

把这三个用户名记录成一个字典,再利用wpscan --url dc-2 -U ky.txt -P passwd.dir进行爆破,找到两个jerry:adipiscing tom:parturient

回到登陆页面登陆一下,看看有什么有用的东西,找到flag2

提示我们wordpress搞不了的话还有另一个方法,这时候想到前面端口收集还有个ssh(因为端口被改成7744,所以我们要指定端口)

jerry不是这个密码,再试试tom的,发现登陆成功

接下来进行提权,ls看一下有什么,发现一个flag3,cat发现有rbash(限制我们各种命令的手段)

现在使用bash的关联数组BASH_CMDS(内置的)进行绕过 定义一个数组a=/bin/sh BASH_CMDS[0]=/bin/sh,再引用变量a就会执行/bin/sh进入到新的shell里

再来看flag3.txt, 显示没有找到cat命令

应该是环境变量没设置,看一眼,发现就是没加

那就加进去 export PATH=$PATH:/bin/,发现能用了

内容提示让我们水平越权到Jerry用户,因为可能存在sudo提权,cat /etc/passwd发现Jerry家目录在/home/jerry

进入家目录ls发现flag4.txt

里面的内容提示找到最终flag可以利用git提权到root,但tom用户提示找不到git命令,结合上面flag3提示进到jerry用户

可以看到该用户不要密码就可以以root执行git命令 使用命令sudo git -p --help(意思是在使用git时会临时使用help来查看,而help在使用时会调用more/less,而more/less这种命令是会打开一个新的shell的(输入!/bin/sh)) id看下权限,已经有root权限了

进到root家目录查看最终flag