靶机练习5

靶机5

信息收集

1.nmap扫描发现目标主机192.168.58.138

2.扫描全端口,没什么特别的

3.再用dirsearch扫描目录发现有/in /test.php /show /head.php /phpmy /images /c /add.php

把这些网站都打开来,目前发现有信息的有/in /test.php /c /phpmy

/phpmy是一个phpmyadmin(这里应该想到apache的配置文件config.inc/php)

在phpinfo里收集到的信息:该网站用的中间件是apache 系统是linux,并且开启了文件包含的参数allow_url_fopen

而在/test.php里有file参数,利用bp尝试文件包含/etc/passwd

get提交没有反应,再试试post,发现成功了

看看里面的东西,发现有个普通用户ica

再下载c.php

看看下载的c.php里有什么

发现一个数据库的账号密码,还一个可能是数据库名,在phpmyadmin登陆,登陆成功

在数据库里找信息,找到一个user表和auth表(验证),在auth里发现了密码

试试看在网站首页能不能登陆,登陆成功

里面发现一个可以上传图片的位置

尝试上传图片马8.gif,上传成功

在之前下载文件的时候顺便把test.php下载下来了,看眼源码,发现用的函数不是incude或include_once这些,而是用的readfile,这样在文件包含时浏览器就不会解析我们的木马。这时候去下载主页面源码看看

这里代码的意思是,会将我们传得内容里./替换为空,并且不为add和show的时候会加载我们传的内容

这串是验证上传图片是否合法的逻辑

那我们就把传的内容改了

连到shell后用命令uname -a查看一下内核是3.13.0的ubuntu

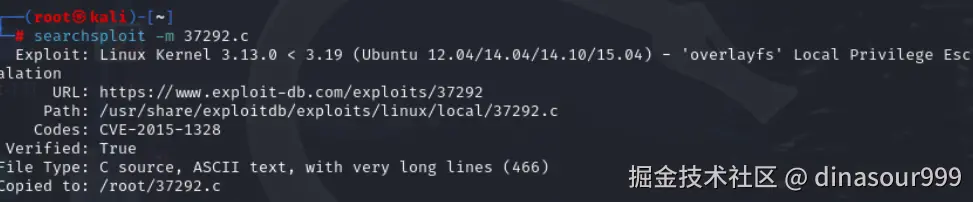

用命令searchsploit ubuntu 3.13.0找到一个本地提权37292.c

用命令searchsploit -m 37292.c 下载下来,进去看一眼怎么使用

在windows进入公共目录tmp下下载文件(注意要先在kali用python开启http服务,因为下载的文件在kali上),再用命令gcc 37292.c -o zcexp 对文件进行编译,对编译后的文件给权限chmod +x zcexp

再./zcexp 执行就提权成功了

法二

根据上面发现的linux系统,猜测配置文件在/var/www/html/phpmy/config.inc.php,发现不对

再试一下/var/www/phpmy/config.inc.php,发现有了

打开看发现有个root密码

看看能不能远程连接,发现可以,提权成功