bug2051031-记一次自己排查window电脑登录异常的问题

今日凌晨处理一个线上问题, 本人不太喜欢使用todesk 向日葵等方案连接电脑, 一是收费 二是不能把控在自己手上;本人采用的方案是rdp端口固定于 frp动态端口(脚本实现),直接利用rdp协议从mac远程连接到本人的公司工作电脑, 这样确保了安全性的基础上又能保证自己的服务器的高强度利用(一年也要60呢,只跑接单的企业demo展示不太合算(第三方咨询、小应用定制(软硬件方案)、erp部署和实施可以联系big.lu@foxmail.com))

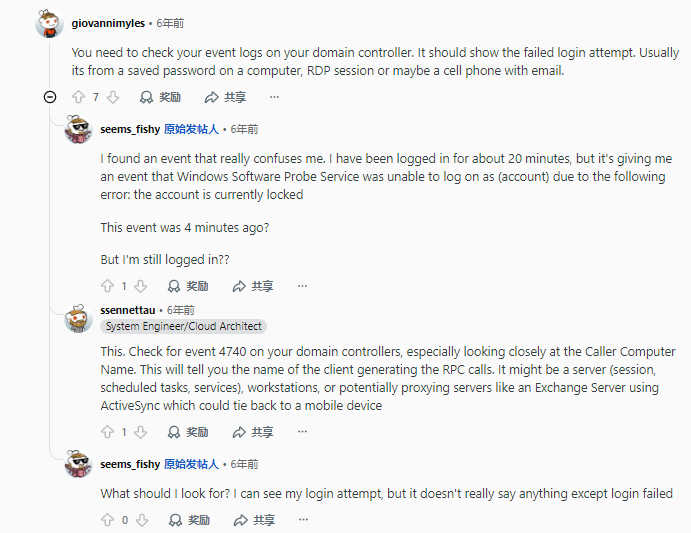

但是今天凌晨发现一个问题, 我的远程电脑的用户被锁了, 连接不上是小事,说明有人用弱密码穷举我的rdp远程登录的账号密码了;

早上到公司, 遂调查相关事项

首先使用,window系统日志程序, 来检测是

打开事件查看器:

按下 Win + R 键,在运行对话框中输入 eventvwr.msc 并按回车。

或者,在开始菜单中搜索“事件查看器”并打开它。

导航至安全日志:

在左侧面板中,展开“Windows 日志”。

点击“安全”文件夹。

筛选登录事件:

在右侧面板中,点击“筛选当前日志”。

在弹出的窗口中,将“事件ID”设置为 xxxx,然后点击“确定”。

对于系统被锁的日志, 事件id为 4740

观察可知

日志名称: Security

来源: Microsoft-Windows-Security-Auditing

日期: 2025/10/25 10:42:36

事件 ID: 4740

任务类别: User Account Management

级别: 信息

关键字: 审核成功

用户: 暂缺

计算机: PC-20250219YXFR

描述:

已锁定用户帐户。

使用者:

安全 ID: SYSTEM

帐户名: PC-20250219YXFR$

帐户域: WorkGroup

登录 ID: 0x3E7

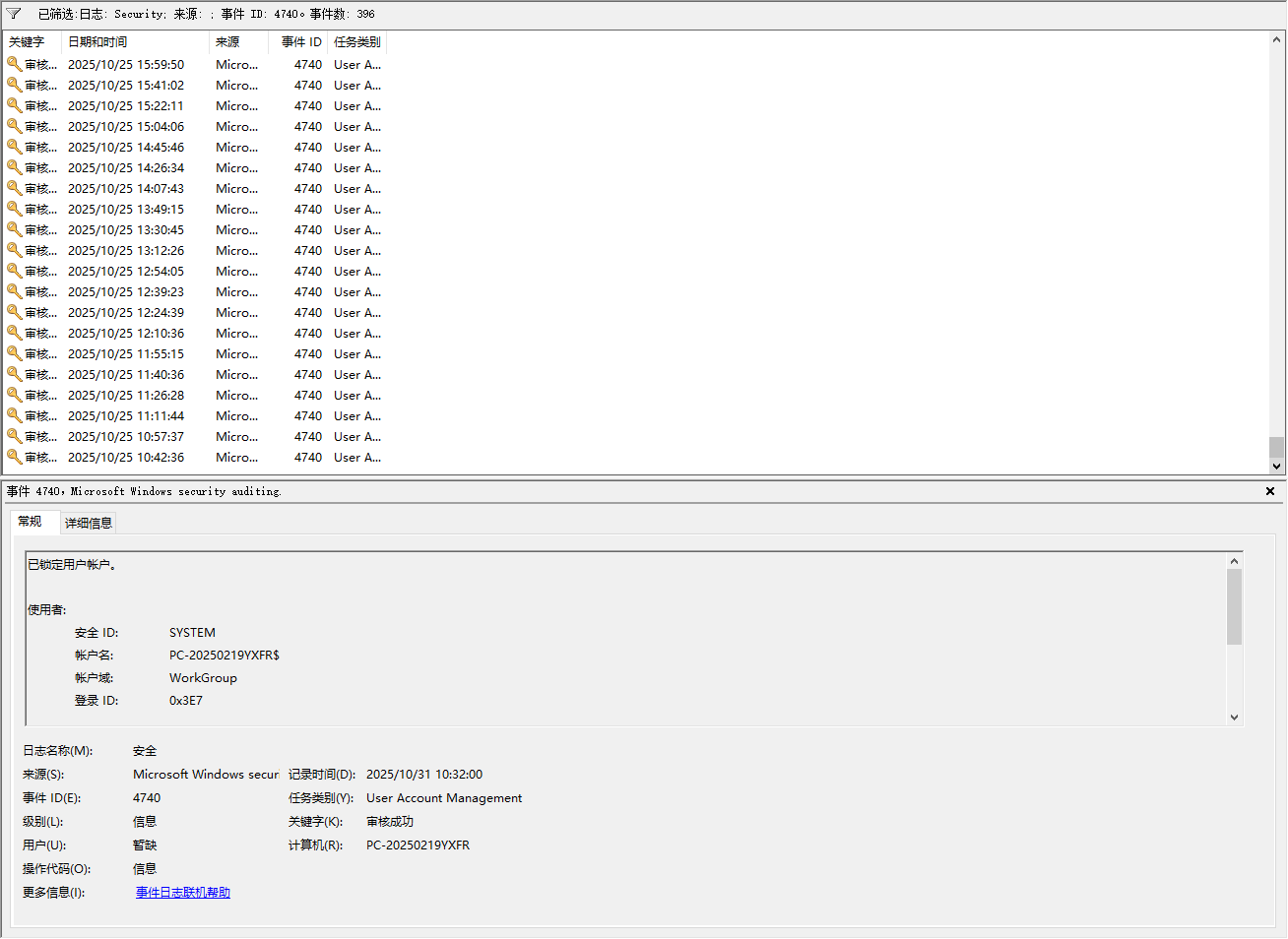

已锁定的帐户:

安全 ID: PC-20250219YXFR\Administrator

帐户名: Administrator

附加信息:

调用方计算机名:

事件 Xml:

<Event xmlns="http://schemas.microsoft.com/win/2004/08/events/event">

<System>

<Provider Name="Microsoft-Windows-Security-Auditing" Guid="{54849625-5478-4994-a5ba-3e3b0328c30d}" />

<EventID>4740</EventID>

<Version>0</Version>

<Level>0</Level>

<Task>13824</Task>

<Opcode>0</Opcode>

<Keywords>0x8020000000000000</Keywords>

<TimeCreated SystemTime="2025-10-25T02:42:36.9605151Z" />

<EventRecordID>228446</EventRecordID>

<Correlation ActivityID="{0f42bdd9-3726-0002-37be-420f2637dc01}" />

<Execution ProcessID="748" ThreadID="34552" />

<Channel>Security</Channel>

<Computer>PC-20250219YXFR</Computer>

<Security />

</System>

<EventData>

<Data Name="TargetUserName">Administrator</Data>

<Data Name="TargetDomainName">

</Data>

<Data Name="TargetSid">S-1-5-21-3883674829-187018540-1334816374-500</Data>

<Data Name="SubjectUserSid">S-1-5-18</Data>

<Data Name="SubjectUserName">PC-20250219YXFR$</Data>

<Data Name="SubjectDomainName">WorkGroup</Data>

<Data Name="SubjectLogonId">0x3e7</Data>

</EventData>

</Event>

调用方计算名为空,一般说明并不是网络连接导致的, 但是4740只是用户锁定的系统日志, 此处也不能直接得出结论

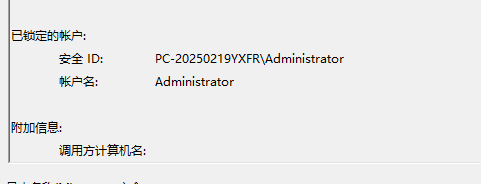

然后查看事件日志4625, 一般可以得知相关的更详细的登录信息

经过直接发现, 登录类型是3, 发现是网络登录类型

日志名称: Security

来源: Microsoft-Windows-Security-Auditing

日期: 2025/10/25 11:08:41

事件 ID: 4625

任务类别: Logon

级别: 信息

关键字: 审核失败

用户: 暂缺

计算机: PC-20250219YXFR

描述:

帐户登录失败。

使用者:

安全 ID: NULL SID

帐户名: -

帐户域: -

登录 ID: 0x0

登录类型: 3

登录失败的帐户:

安全 ID: NULL SID

帐户名: ADMINISTRATOR

帐户域:

失败信息:

失败原因: 未知用户名或密码错误。

状态: 0xC000006D

子状态: 0xC000006A

进程信息:

调用方进程 ID: 0x0

调用方进程名: -

网络信息:

工作站名: -

源网络地址: 127.0.0.1

源端口: 0

详细身份验证信息:

登录进程: NtLmSsp

身份验证数据包: NTLM

传递服务: -

数据包名(仅限 NTLM): -

密钥长度: 0

登录请求失败时在尝试访问的计算机上生成此事件。

“使用者”字段指明本地系统上请求登录的帐户。这通常是一个服务(例如 Server 服务)或本地进程(例如 Winlogon.exe 或 Services.exe)。

“登录类型”字段指明发生的登录的种类。最常见的类型是 2 (交互式)和 3 (网络)。

“进程信息”字段表明系统上的哪个帐户和进程请求了登录。

“网络信息”字段指明远程登录请求来自哪里。“工作站名”并非总是可用,而且在某些情况下可能会留为空白。

“身份验证信息”字段提供关于此特定登录请求的详细信息。

-“传递服务”指明哪些直接服务参与了此登录请求。

-“数据包名”指明在 NTLM 协议之间使用了哪些子协议。

-“密钥长度”指明生成的会话密钥的长度。如果没有请求会话密钥,则此字段为 0。

事件 Xml:

<Event xmlns="http://schemas.microsoft.com/win/2004/08/events/event">

<System>

<Provider Name="Microsoft-Windows-Security-Auditing" Guid="{54849625-5478-4994-a5ba-3e3b0328c30d}" />

<EventID>4625</EventID>

<Version>0</Version>

<Level>0</Level>

<Task>12544</Task>

<Opcode>0</Opcode>

<Keywords>0x8010000000000000</Keywords>

<TimeCreated SystemTime="2025-10-25T03:08:41.3730281Z" />

<EventRecordID>228589</EventRecordID>

<Correlation ActivityID="{0f42bdd9-3726-0002-37be-420f2637dc01}" />

<Execution ProcessID="748" ThreadID="2872" />

<Channel>Security</Channel>

<Computer>PC-20250219YXFR</Computer>

<Security />

</System>

<EventData>

<Data Name="SubjectUserSid">S-1-0-0</Data>

<Data Name="SubjectUserName">-</Data>

<Data Name="SubjectDomainName">-</Data>

<Data Name="SubjectLogonId">0x0</Data>

<Data Name="TargetUserSid">S-1-0-0</Data>

<Data Name="TargetUserName">ADMINISTRATOR</Data>

<Data Name="TargetDomainName">

</Data>

<Data Name="Status">0xc000006d</Data>

<Data Name="FailureReason">%%2313</Data>

<Data Name="SubStatus">0xc000006a</Data>

<Data Name="LogonType">3</Data>

<Data Name="LogonProcessName">NtLmSsp </Data>

<Data Name="AuthenticationPackageName">NTLM</Data>

<Data Name="WorkstationName">-</Data>

<Data Name="TransmittedServices">-</Data>

<Data Name="LmPackageName">-</Data>

<Data Name="KeyLength">0</Data>

<Data Name="ProcessId">0x0</Data>

<Data Name="ProcessName">-</Data>

<Data Name="IpAddress">127.0.0.1</Data>

<Data Name="IpPort">0</Data>

</EventData>

</Event>

但是更详细的信息是127.0.0.1, 说明攻击来自ip环路地址, 不是rdp的弱密码登录尝试, 此处完全排除rdp泄露地址的怀疑问题

然后再services.msc 和 taskschd.msc 中依次排查, 看是哪个未知服务

首先排查了services.msc

服务名称 (中文),服务名称 (英文),状态,启动类型,登录为,怀疑原因

SunloginService,Sunlogin support service.,正在运行,自动,本地系统,远程控制软件,可能配置了使用 Administrator 账户进行内网或本地验证。

ZeroTier One,Ethernet Virtualization Service,正在运行,自动,本地系统,虚拟网络服务,可能配置了需要使用特定账户进行网络/虚拟网络认证。

VMware Authorization Service / DHCP / NAT / USB Arbitration Service,VMware Services,正在运行,自动,本地系统,虚拟化软件,可能会在内部进行网络和认证操作。

Clash Core Service,Clash Core Service started by Clash for Windows,正在运行,自动,本地系统,代理软件,可能会使用特定账户进行认证转发或内部连接。

WPS Office Cloud Service,用于提供WPS Office云服务,手动,本地系统,第三方服务,尽管是手动,但可能被触发或在后台运行,并使用错误的凭据进行本地资源访问。,

BaiduNetdiskUtility,百度网盘核心程序,手动,本地系统,第三方服务,可能在同步或启动时使用错误的凭据尝试访问本地资源。,

但是上述都是正规军, 排除嫌疑

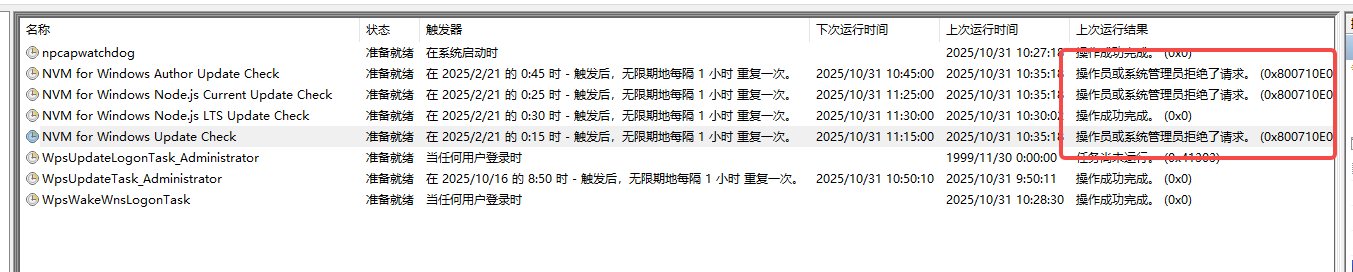

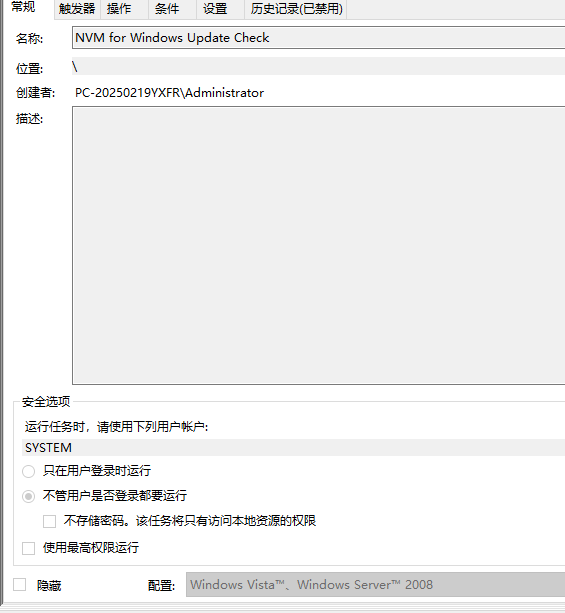

再次盘查taskschd.msc服务

破案, 还是前端的nvm这种工具, 偷偷检测更新, 还是牛逼plus

遂卸载相关任务计划程序, 正常

.preview-wrapper pre::before { position: absolute; top: 0; right: 0; color: #ccc; text-align: center; font-size: 0.8em; padding: 5px 10px 0; line-height: 15px; height: 15px; font-weight: 600; } .hljs.code__pre > .mac-sign { display: flex; } .code__pre { padding: 0 !important; } .hljs.code__pre code { display: -webkit-box; padding: 0.5em 1em 1em; overflow-x: auto; text-indent: 0; } h2 strong { color: inherit !important; }

本文使用 文章同步助手 同步