DVWA靶场burp暴力破解

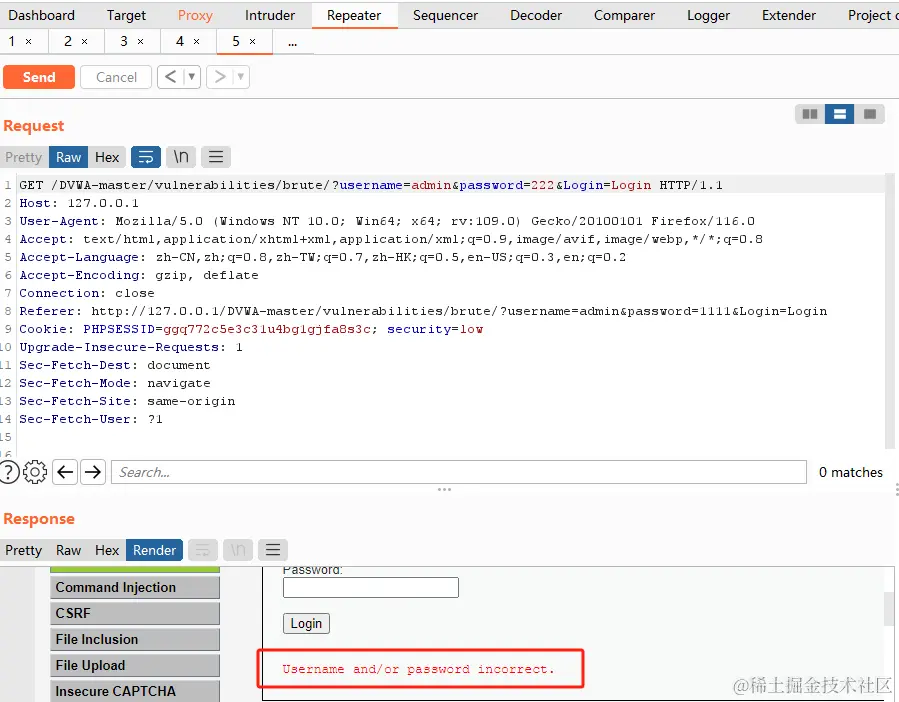

low级

随意输入后抓包,发到Repeater模块,修改密码以后发送可以看到返回用户名或密码不正确,说明没有验证码和token校验

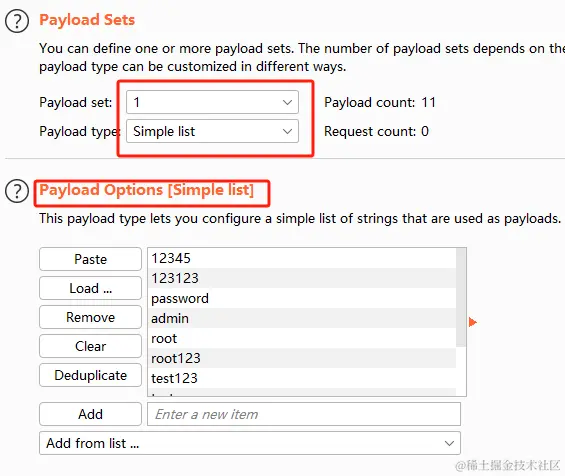

直接发到Intruder模块进行暴力破解,设置插入点以及攻击模式

设置payload和字典

点击Start attack开始攻击,可以根据Length和响应来判断是否爆破成功,可以看到我们成功爆破出一组对应的用户名和密码

medium级

和low级步骤一样,只是medium级比low级多了防sql注入以及失败后需要sleep两秒,增加了爆破成本

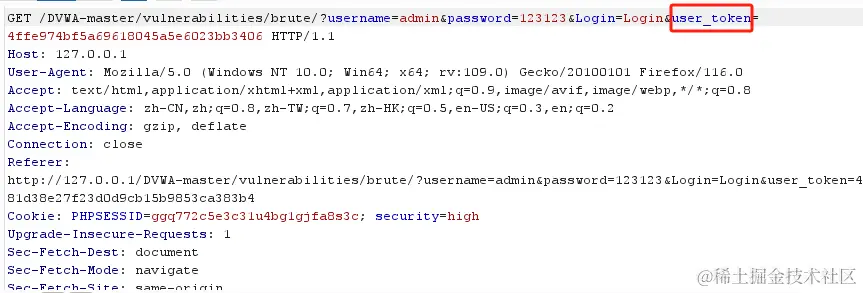

high级

本级别使用了随机token机制来防止CSRF,在一定程度上防止了重放攻击,增加了爆破难度,需要我们取到上一次请求返回的token拿到下一次请求参数里面

将抓取的包发到Intruder,设置插入点以及攻击模式

选择Options中的Grep-Extract,意思是用于提取响应消息中的有用信息,点击Add,选中user_token对应的value,可以看到自动生成了匹配的正则表达式

设置线程数为1,因为每次都要用上次response中返回的token,多线程就会乱套

设置Options中Redirections为Always

设置payload和字典

点击Start attack开始攻击,可以根据Length和响应来判断是否爆破成功,可以看到我们成功爆破出一组对应的用户名和密码