本文已参与「新人创作礼」活动,一起开启掘金创作之路。

1.

打开后会出现

查看其HTML

2.

首先需要了解啥是robot协议

在其后缀加入robots.txt后得到

然后在URL后面加入f1ag_1s_h3re.php

3.

打开后

首先需要了解啥是index.php备份文件名

所以在URL后面加上index.php.bak

发现bak文件直接打不开,所以需要在 bak文件所在的文件夹中用记事本的形式打开,查看他的HTML

找到cyberspace

4.

首先需要了解啥是cookie协议

所以在URL上加上cookie.php得到结果是

看到这种情况看到提示说查看response,响应头就一定藏着flag

5.

发现点不了这个flag

发现有一个disabled,disabled属性可设置或返回是否禁用单选按钮。所以删掉disabled属性

6.

随便登陆,提示说要admin登陆

查看HTML没看到重要信息,所以就需要暴力破解了

用到burp suite(需要Python环境),所以提前先下载Python环境

看到这个123456返回长度不一样,所以密码就是123456,账号就是admin

7.

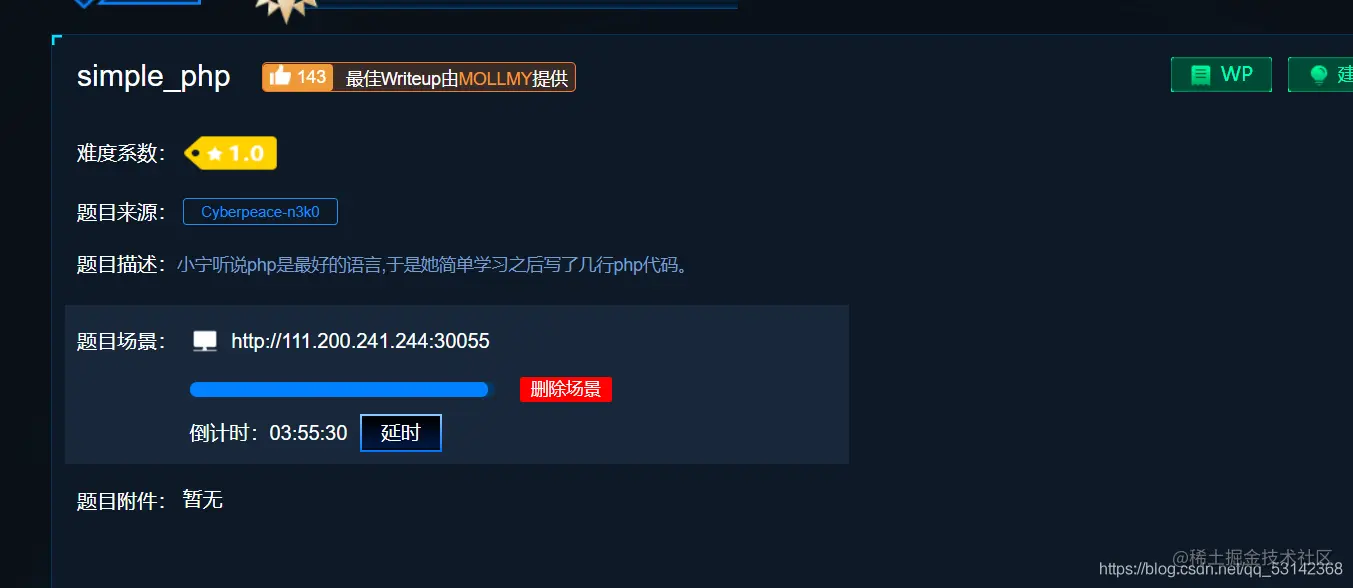

分析代码,需要满足b>1234,b还不能是数字

我们使a=true 当比较时true转换为0 输出前半段

b=2000a 比较时转换为2000>1234.输出后半段

8.

这一看就是考get post呗

get方式提交即url上输入

post提交使用火狐浏览器(需要用到hackbar插件)

9

题目描述:X老师告诉小宁其实xff和referer是可以伪造的。

xff 是http的拓展头部,作用是使Web服务器获取访问用户的IP真实地址 (可伪造)。由于很多用户通过代理服务器进行访问,服务器只能获取代理服务器的IP地址,而xff的作用在于记录用户的真实IP。通常可以直接通过修改http头中的X-Forwarded-For字段来仿造请求的最终ip。 referer 是http的拓展头部,作用是记录当前请求页面的来源页面的地址。 服务器使用referer确认访问来源,如果referer内容不符合要求,服务器可以拦截或者重定向请求。 于是用brup抓包,在响应中看到必须来自谷歌,于是再次增加一条Referer: www.google.com,即可获得flag。

10

题目描述:小宁百度了php一句话,觉着很有意思,并且把它放在index.php里。

上传一句话木马然后直接连

11

题目描述:小宁写了个ping功能,但没有写waf,X老师告诉她这是非常危险的,你知道为什么吗。

符号&、|、||可以作为命令连接符 ,用户通过浏览器提交执行命令,由于服务器端没有针对执行函数做过滤,导致在没有指定绝对路径的情况下就执行命令。

打开发现一个PING的页面,先试试,ping本地,ping 127.0.0.1发现可以ping通。

然后我们夹杂着命令ls去操作:127.0.0.1 && ls, 发现可以执行。

然后我们用find命令找到所有的txt文本,再用cat打开flag.txt即可。

127.0.0.1 && find / -name “*.txt”

127.0.0.1 && cat /home/flag.txt

12.

打开页面后让你输入密码,(放心,你是不可能输入对的)

查看页面的源代码

发现了重要的东西

有2c 明显是十六进制

将这些十六进制数转换成十进制后,

55,56,54,79,115,69,114,116,107,49,50

sacll处理后得到

Cyberpeace{786OsErtk12}