研究人员发现了一个在恶意软件领域并不常见的发现:一个成熟的、从未见过的Linux后门,它使用新颖的规避技术来掩盖其在受感染的服务器上的存在,在某些情况下甚至可以进行取证调查。

周四,来自Intezer和黑莓威胁研究与情报团队的研究人员表示,以前未被发现的后门结合了高水平的访问能力,能够从文件系统、系统进程和网络流量中擦除任何感染的迹象。它被称为Symbiote,目标是巴西的金融机构,于11月首次被发现。

Intezer和黑莓的研究人员写道。

Symbiote与我们通常遇到的其他Linux恶意软件的不同之处在于,它需要感染其他正在运行的进程来对受感染的机器造成损害。它不是一个独立的可执行文件,而是一个共享对象(SO)库,使用LD_PRELOAD(T1574.006)加载到所有运行的进程中,并寄生感染机器。一旦它感染了所有正在运行的进程,它就为威胁行为者提供了rootkit功能、获取凭证的能力和远程访问能力。

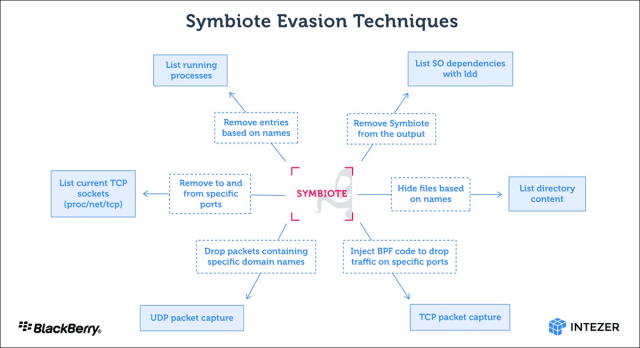

在LD_PRELOAD的帮助下,Symbiote将在任何其他共享对象之前加载。这使得该恶意软件可以篡改为应用程序加载的其他库文件。下面的图片显示了该恶意软件的所有规避技术的摘要。

图片中的BPF指的是伯克利包过滤器,它允许人们在受感染的机器上隐藏恶意的网络流量。

"研究人员写道:"当管理员在受感染的机器上启动任何数据包捕获工具时,BPF字节码被注入内核,定义了哪些数据包应该被捕获。"在这个过程中,Symbiote首先添加它的字节码,这样它就可以过滤掉它不想让数据包捕获软件看到的网络流量。"

Symbiote使用的隐蔽技术之一被称为libc函数钩住。但是,该恶意软件也在其作为数据盗窃工具的角色中使用钩子。"研究人员写道:"通过钩住libc读取功能来进行凭证采集。"如果ssh或scp进程正在调用该函数,它就会捕获凭证。

到目前为止,没有证据表明在野外感染,只有网上发现的恶意软件样本。这种恶意软件目前不太可能广泛活跃,但隐蔽性这么强,我们怎么能确定?