概述

网络安全形式严峻的主要原因是什么?

计算机网络安全的概念是什么?网络安全有哪几个特征?各特征的含义是什么?

概念:保障网络系统中的软件,硬件以及系统中储存和传输的数据,不因偶然或者恶意的原因而遭到破坏、更改、泄露,网络系统连续可靠正常地运行,网络服务不中断。即:防止信息被截获、伪造、篡改、中断、重发,并保障网络服务的正常运行

网络安全的任务:为网络数据提供机密性、完整性、不可否认性和可用性(不可玩机)

网络安全的属性:机密性、完整性、可用性、可控性、真实性、(可玩真机),其中可用性、机密性、完整性被认为是网络安全的基本属性(可玩机)

各特征含义:

- 机密性:信息不被获取与使用

- 完整性:信息不被破坏、修改、丢失、乱序

- 可控用性:被授权实体在需要的时候可以获取所需信息

- 可控性:对信息的存储传播具有完全的控制力

- 真实性:信息可靠,不可抵赖(鉴别服务)

OSI的安全服务和安全机制都有哪几项?安全机制和安全服务是什么关系?

OSI体系结构 = 安全攻击 + 安全服务 + 安全机制

安全服务:一种由系统提供的对系统资源进行特殊保护的处理或通信服务

- 5大类14个安全服务:鉴别服务、访问控制、 数据完整性、数据保密性、不可否认攻击

- 鉴别服务:对数据来源真实性鉴别

- 访问控制服务:防止非授权用户非法使用或越权使用系统资源

- 数据保密性服务:保护数据免于非授权泄露

- 数据完整性服务:保证收到的数据就是发出的数据,没被修改

- 不可否否认性服务:

安全机制:

- 8类特定的安全机制:加密、数字签名(防止信息伪造)、访问控制、数据完整性、认证交换、信息流填充(防防止流量分析)、路由控制、公证

- 通用安全机制

安全服务通过安全机制来实现安全策略

什么是网络安全策略?主要包括那几个方面的策略?

- 网络安全策略:为保证提供一定级别的安全保护所必须遵守的一系列法律、法规和措施的集合。描述的是本安全域要达到的安全目标

- 物理安全策略、访问控制策略、防火墙策略、信息加密策略、网络安全管理策略

网络安全体系包括哪几个部分?各部分又由哪些方面组成?

- 网络安全体系组成:网络安全技术体系、网络安全组织体系、网络安全管理体系

消息鉴别与数字签名

消息鉴别符的生成方式,鉴别函数可以分为哪几类?各自具有什么特点?

消息鉴别实现的是数据认证,用来保证消息的完整性(没被改过的)和真实性(发送方发出的),即我接收到的消息就是发送方发出来的消息

消息鉴别符由鉴别协议调用消息鉴别函数生成

鉴别函数分类:

基于消息加密方式的鉴别函数:

以整个消息的密文作为鉴别符:能正确解密就是实现鉴别

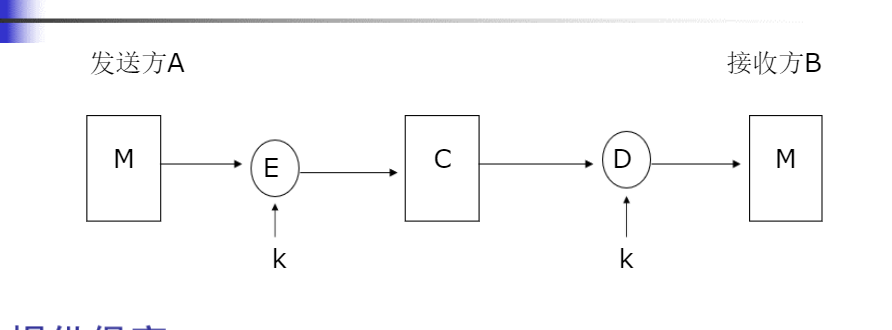

加密方式

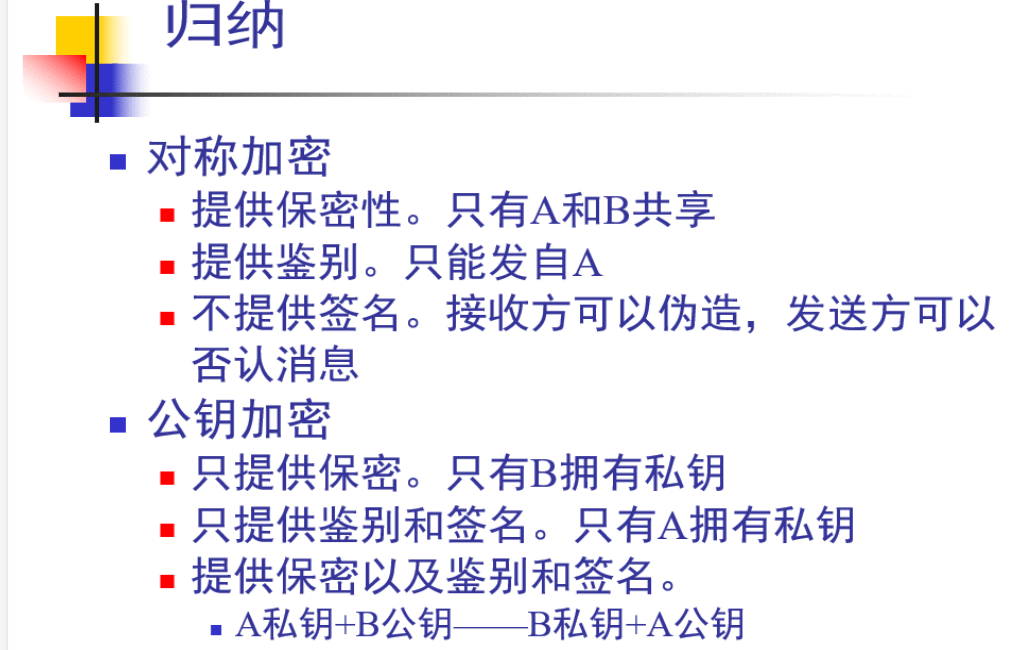

对称加密模式

- 提供了保密,鉴别(仅仅来自A,且传输中未被更改),不提供签名:保密好理解,因为消息被加密了嘛,别人获取之后也得不到什么,仅仅来自A是因为我用与A相同得密钥去解密,结果正确的解出密文,所以肯定是来自A的,而如果消息中间被获取之后篡改,因为是加密的,篡改者只能乱加东西,那么,肯定不能正确解出密文,所以如果接收端正确解出密文,说明消息是完整的。为什么不提供签名呢?因为发送方发出一条消息之后,接受方接受,然后发送方说我没发过这条消息,接受方拿出消息说,尼玛,这不是你发给老子的?发送方就说,明明是你自己伪造的,你拿什么证明那是老子发的?接收方没办法证明发送方发过这条消息,发送方可以抵赖自己没发过这消息,所以不提供签名。

- 存在问题:假设M本来就是乱码,怎么判断解密出来的就是发送方发过来的?

- 解决方法:强制明文有某种结构。如果有人知道你发送的就是乱码的东西,那他随便发一段乱码给你,你傻傻解密也分不出这消息到底是不是真的。如果强制某种格式之后,他再发一段乱码给你,你再解密之后发现,这段乱码不符合这种强制的格式,就知道,有人想骗老子。

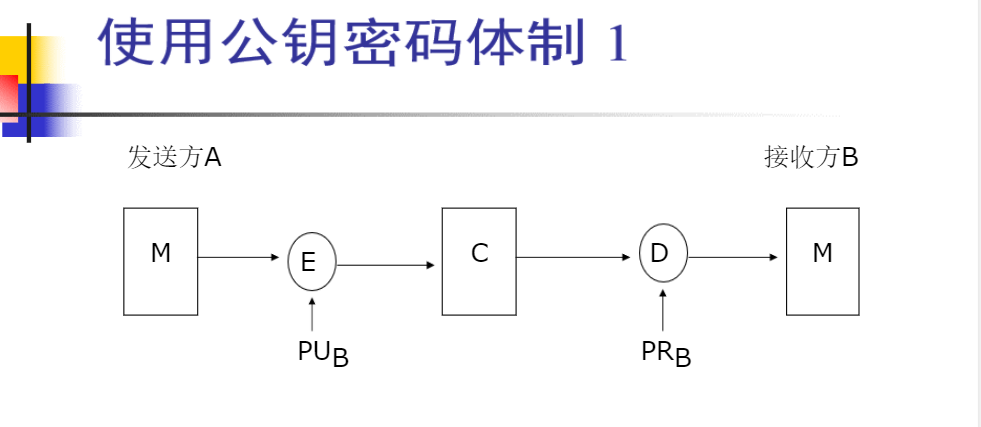

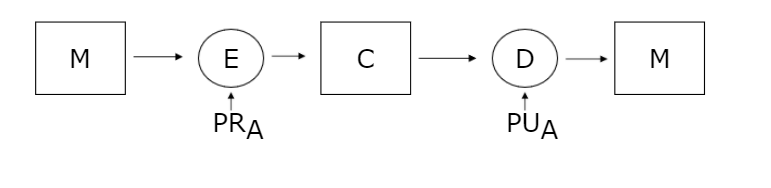

公开密钥模式1

- 提供保密,不提供鉴别和签名:提供加密容易理解,因为消息传输过程中加密了,消息就算被截获也没有私密去解密,所以提供保密。不提供鉴别的意思是这条消息可能不是来自于A但是你没办法知道他是不是来自于A,为什么呢?假如C将一条消息用PUb加密之后发给B,B收到之后成功解出也能得到消息,但是B不知道这条消息是来自C的,所以无法实现鉴别。那么签名呢,同样A发送一条消息之后,B收到了,但是A否然自己发送过消息,B拿出这条消息说:这不是你的消息嘛?A说,其他人也能拿到你的公钥,然后发送一条消息给你,你怎么就说这消息是我发的呢?这锅我不背。B也拿A没办法,所以不提供签名。

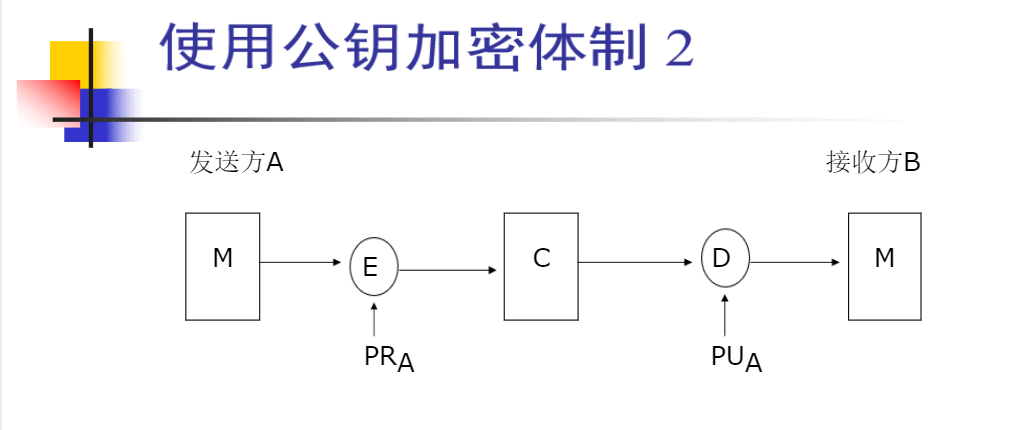

公开密钥模式2

- 不提供保密,提供鉴别,提供签名

公开密钥模式2

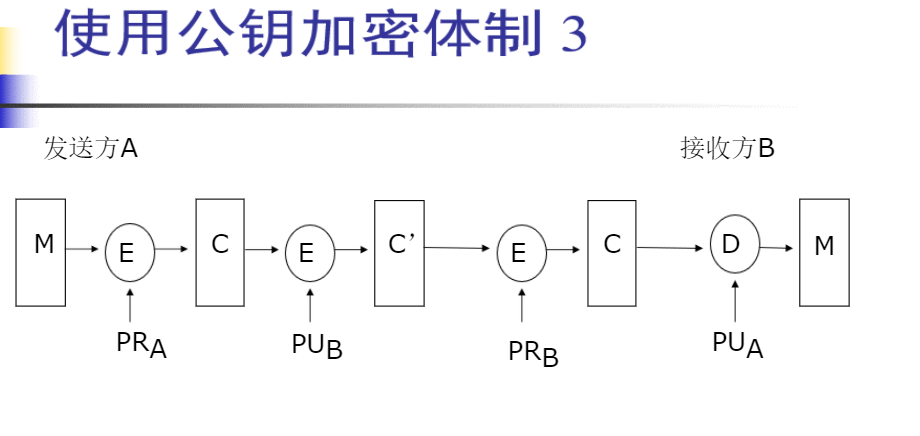

- 提供保密,鉴别和签名

是否提供保密看消息中途被截获之后能不能被翻译成明文,

能否提供鉴别看接受方接受的消息是不是只能来源于A(真实性),且消息是完整的(完整性)。发送方发送的消息被拦截修改之后或C伪造一条消息发给B,接受方能不能识别?

能否提供签名看发送方是不是可以抵赖,是不是可以说是接受方自己捏造的消息

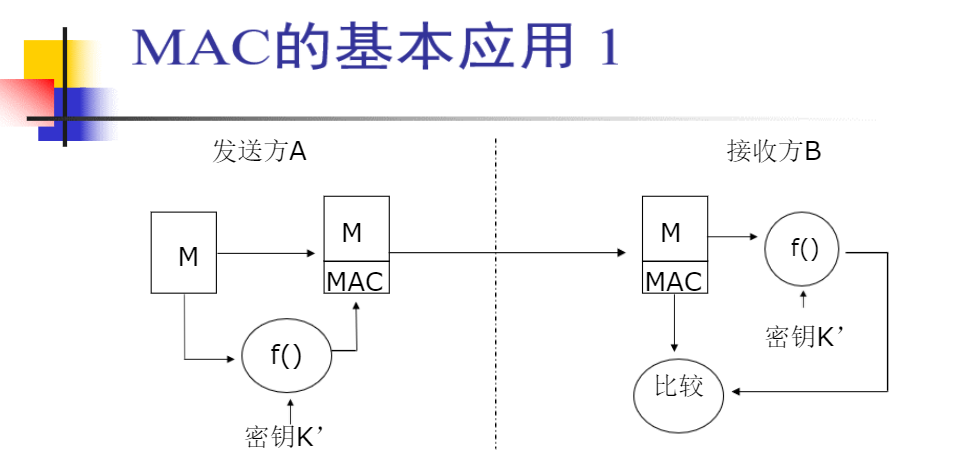

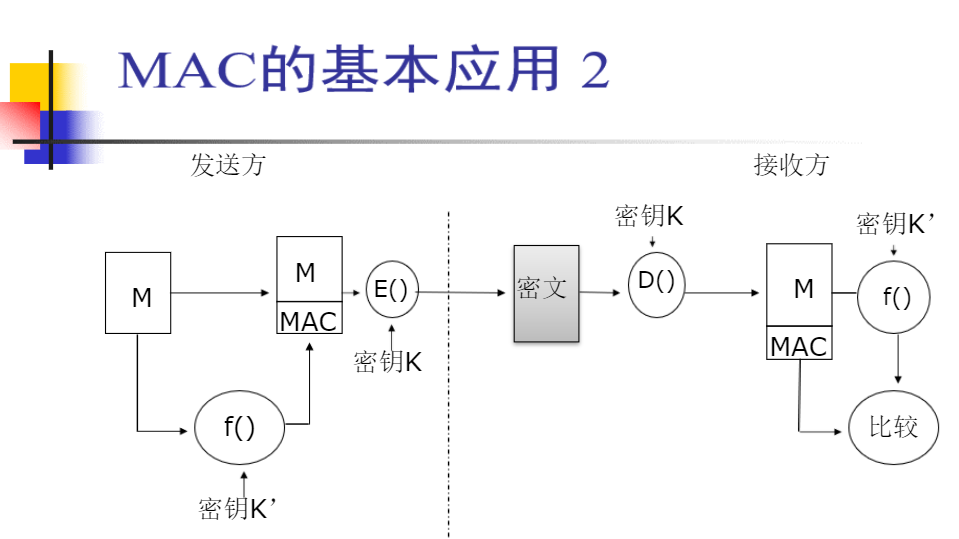

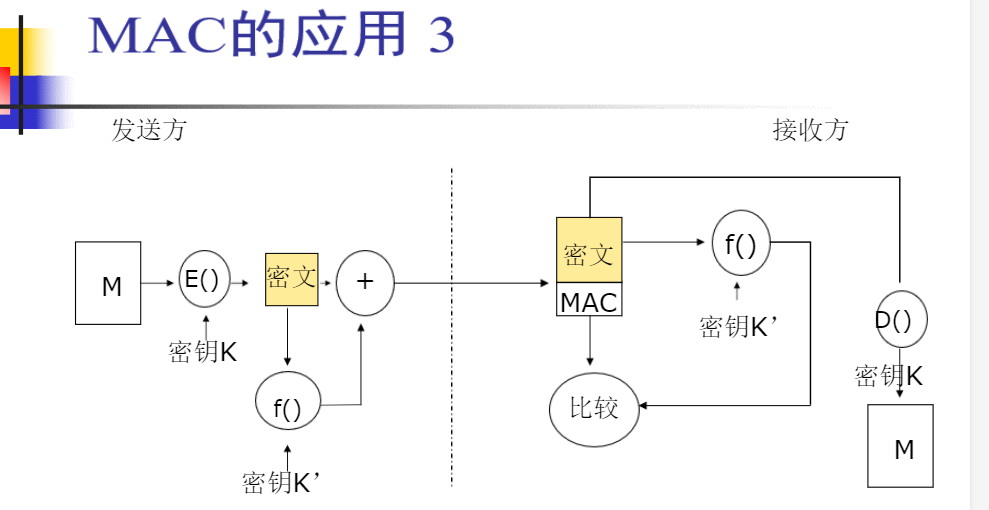

基于MAC的鉴别(加密和鉴别分离比较灵活,可以用于需要加密保护的数据鉴别,需要保密性可以通过对消息加密获得)

- 不提供保密,提供消息鉴别,不提供签名(A可以说是B自己捏造的消息)

- 提供保密,鉴别,不提供签名

- 提供加密,鉴别,不提供签名

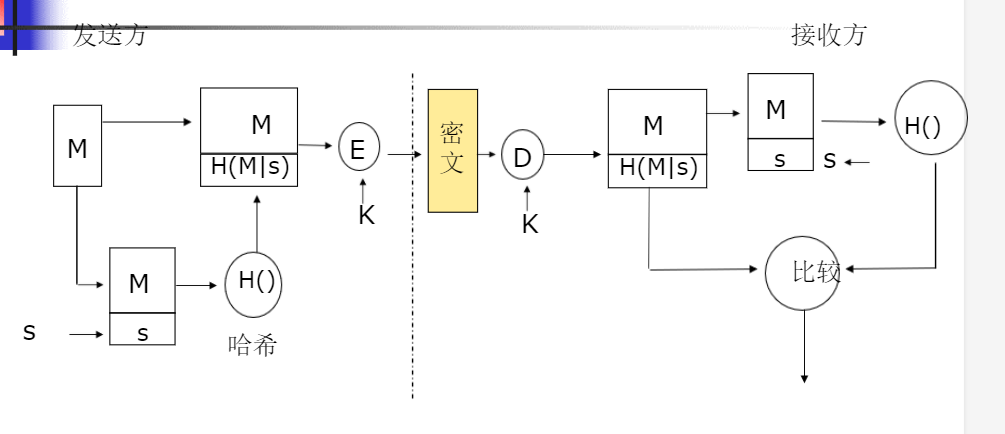

基于hash函数的鉴别函数

输入任意长度的消息M,输出固定长度的消息摘要,消息中任意内容变化导致散列值变化,散列函数书中有MD4,SHA-1

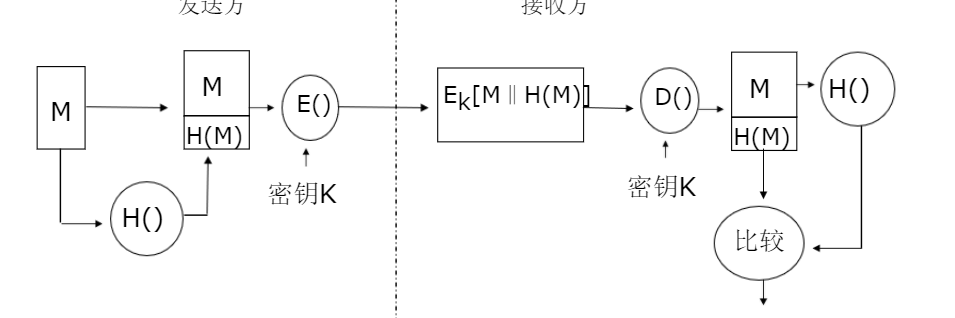

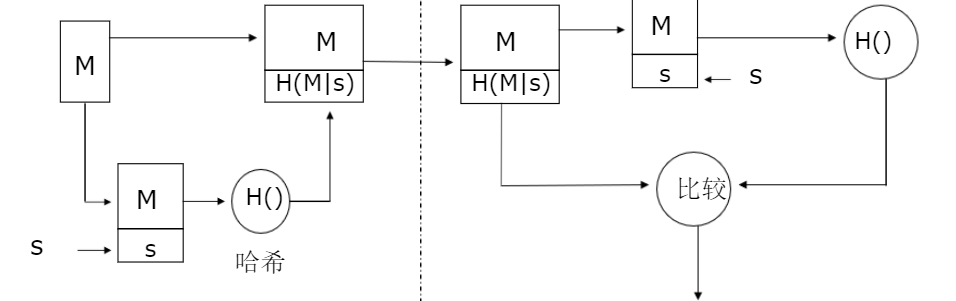

基本散列函数消息鉴别

- 提供保密和鉴别(加密函数提供完整性,密钥提供真实性)

对哈希值进行加密的鉴别方案

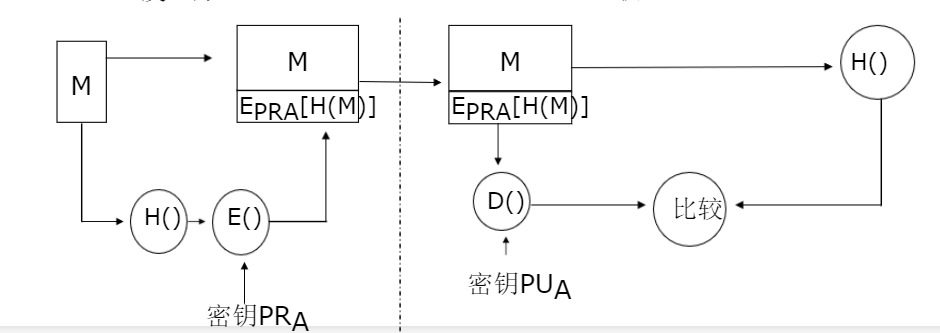

- 不提供保密,提供签名,提供鉴别

对哈希值和消息加密的鉴别方案

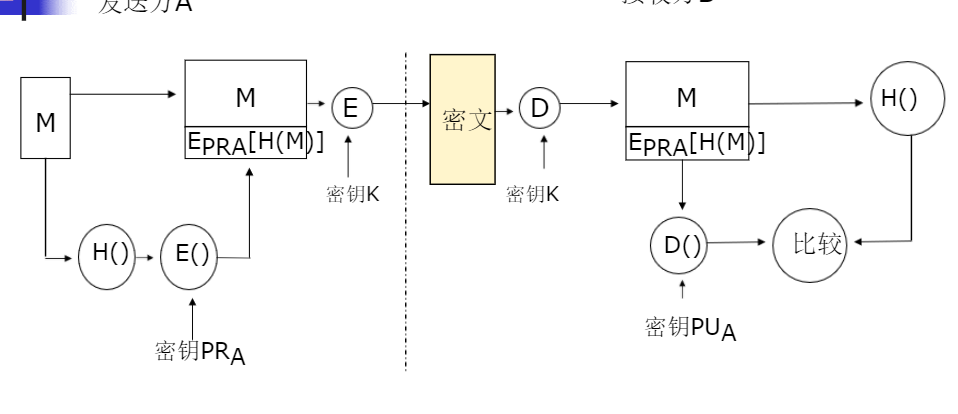

- 提供加密,签名,鉴别

采用秘密数值的哈希值

\[

- 只提供鉴别

采用秘密数值并加密的哈希鉴别

- 保密,鉴别

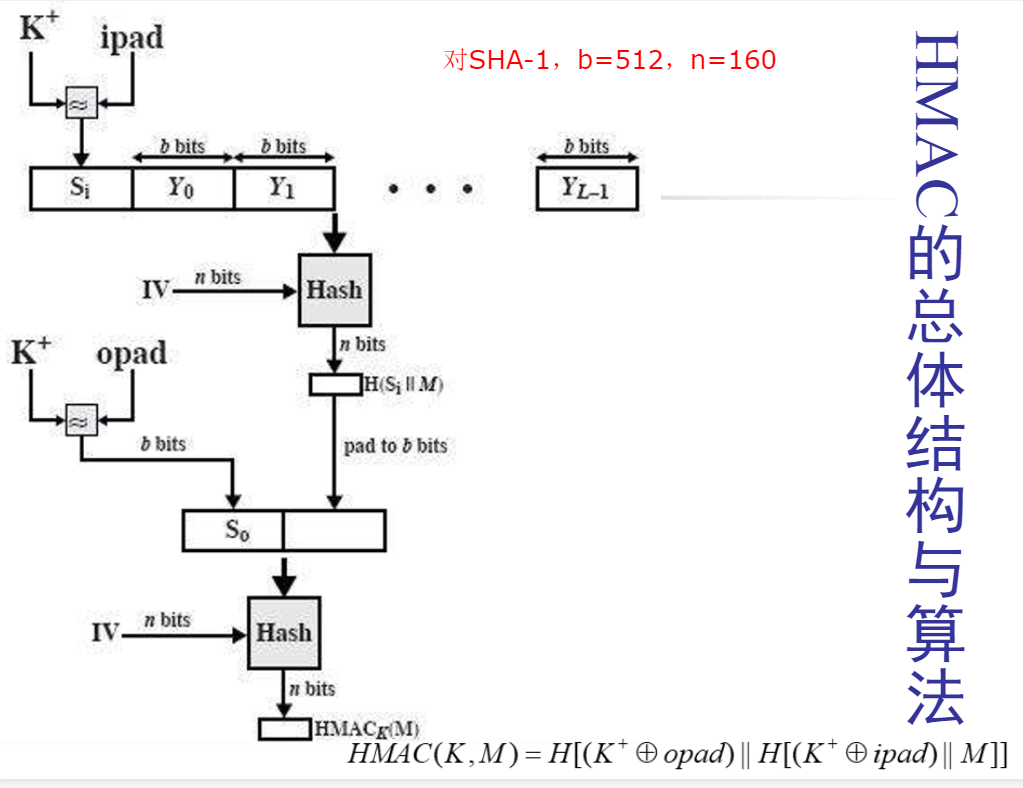

- HMAC是将对称加密加入到散列函数,以形成鉴别码

什么是MAC?其实现的基本原理是什么?

- 什么是MAC:发送方采用一种加密的算法和一个密钥,根据消息内容计算生成一个固定大小的数据块,这个数据块成为MAC。

- 基本原理:接收方利用与发送方共享的密钥进行鉴别。基于MAC提供消息完整性保护,MAC可以在不安全的信道中传输,因为MAC的生成需要密钥。

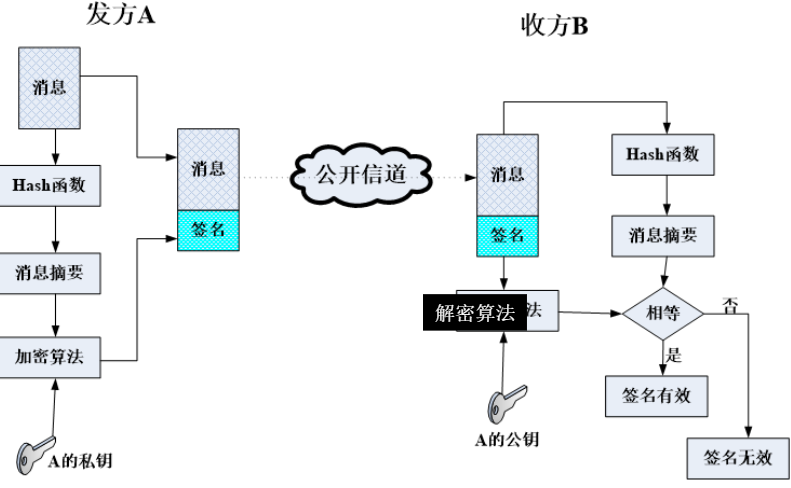

什么是数字签名?数字签名具有哪些特征?

- 什么是数字签名:附加在某一电子文档特定的符号或者代码,表明签名者对改文档内容的认可。

- 数字签名的特性:可验证性、不可伪造性、不可重用性、不可否认性(接受方不能否认接收到某一条消息,发送方不能否认发出过某一消息)、完整性(数字签名包含消息鉴别)

- 功能:防抵赖、防篡改、防伪装、防冒充

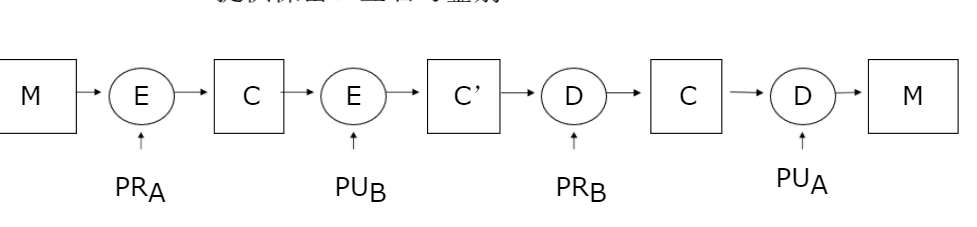

- 公钥密码学的数字签名的生成方案:

数字签名方案1

- 提供签名,鉴别但是不提供加密

- 提供加密,签名,鉴别

数字签名算法:RSA,DSS

身份认证

用户认证是由计算机对用户身份进行识别的过程

认证协议:计算机相互认证的过程

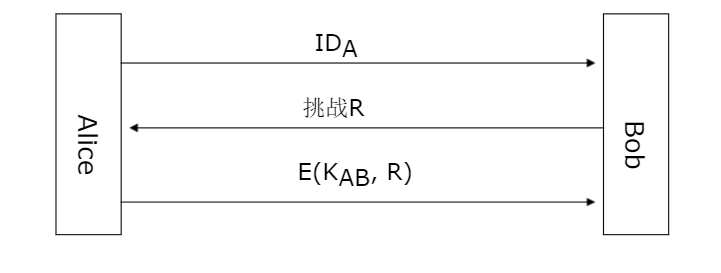

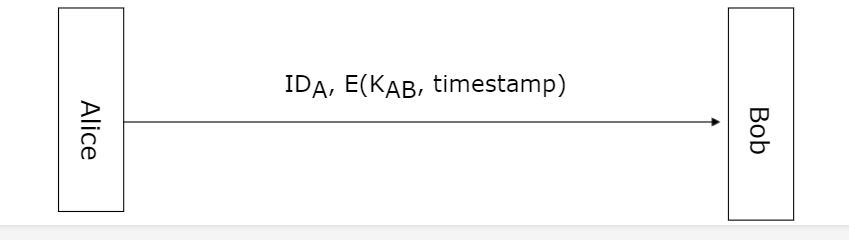

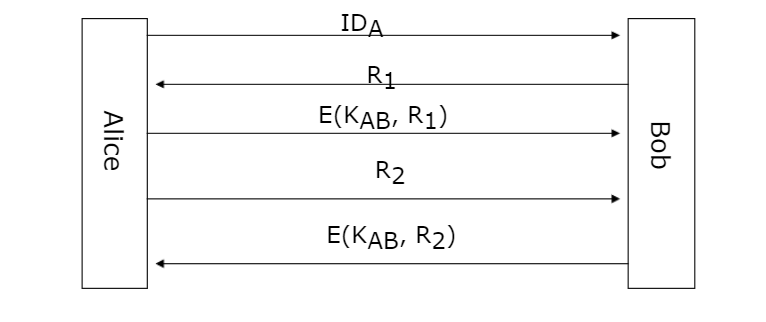

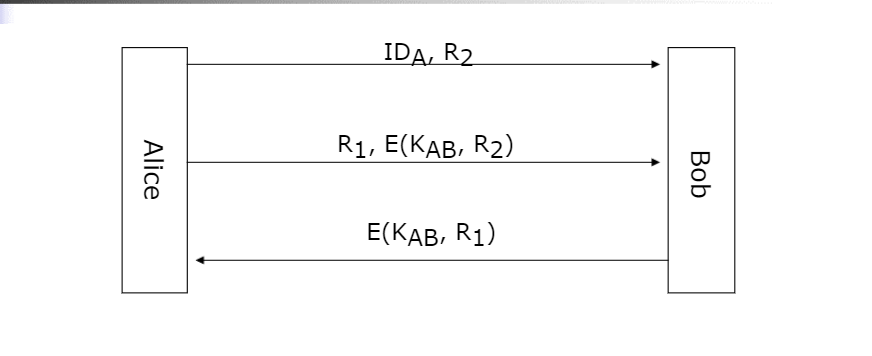

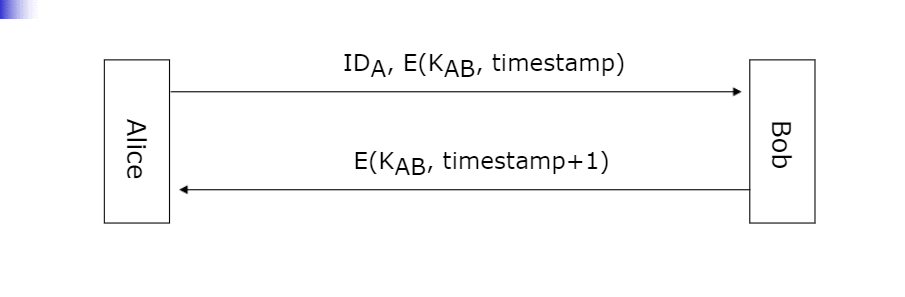

对称密钥的单项认证:

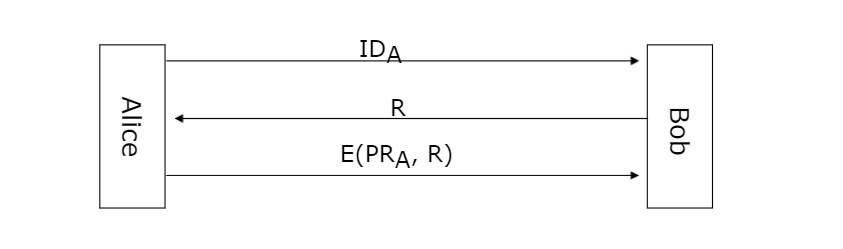

A先将ID发送给B,然后B返回挑战R,A利用Kab加密R,B解密看看是不是和自己发出去的R相等,相等则对A的认证成功

因为加密算法是公开的,所以能用来验证身份的就是密钥,目的就是要盗取密钥

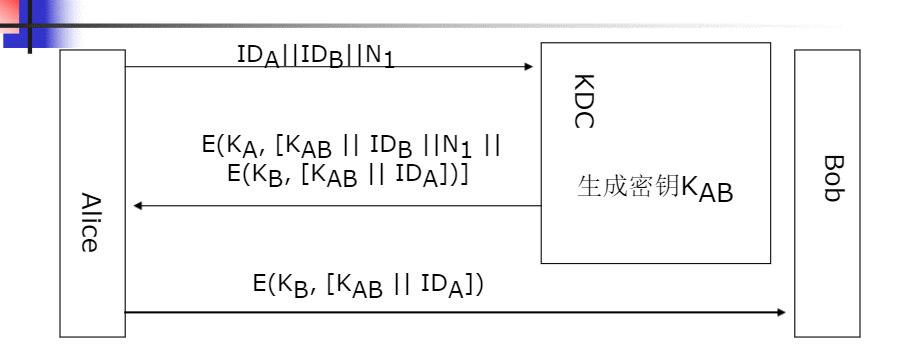

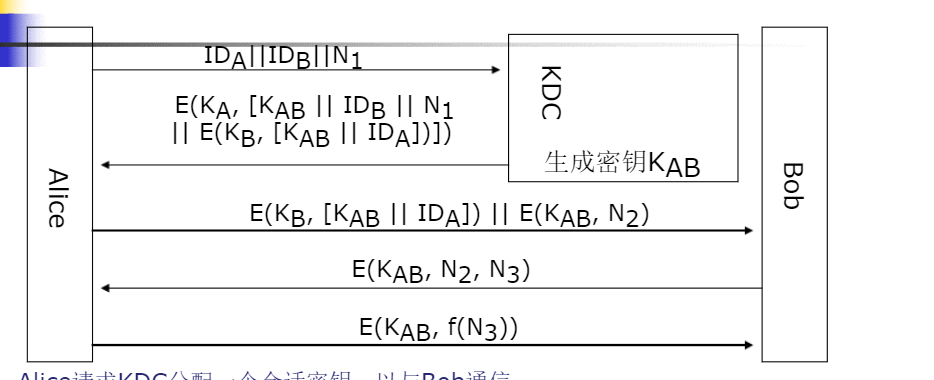

使用KDC生成密钥的认证:

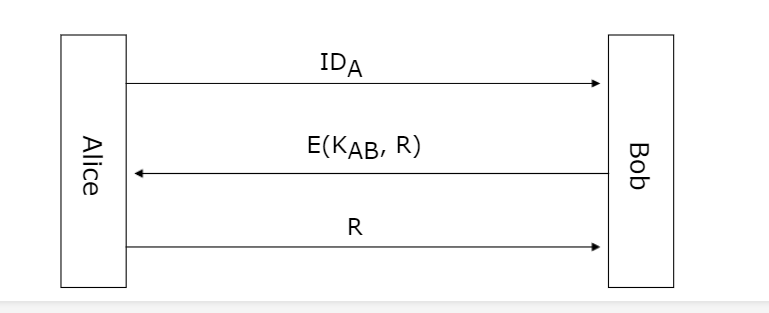

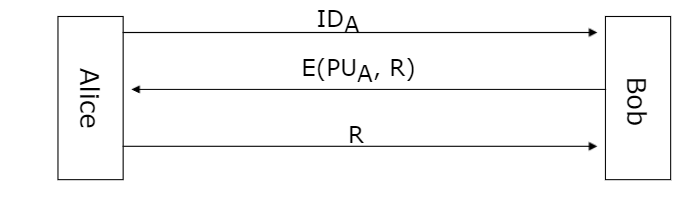

公钥体制的单向认证技术

这里,可以诱骗A签名

可以诱骗A解密

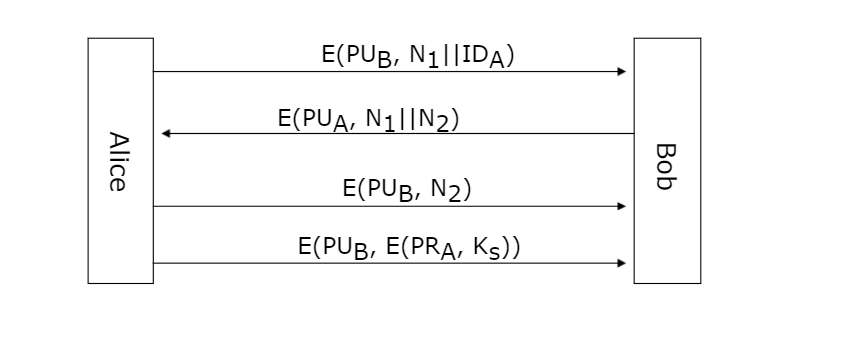

双向认证:

对称加密

消息过多

- 使用KDC生成密钥的双向认证

- 公钥体制的双向认证

用户认证的主要方法有哪些?各自具有什么特点

答基于口令的认证、基于智能卡的认证、基于生物特征的认证。 基于口令的认证最简单,最易实现,最容易理解和接受。基于智能卡的认证的特点:双因子认证、带有安全存储空间、硬件实现加密算法、便于携带,安全可靠。 基于生物特征的认证不易遗忘或丢失;防伪性能好,不易伪造或被盗;“随身携带”,方便使用;但成本高,只适用于安全级别比较高的场所。

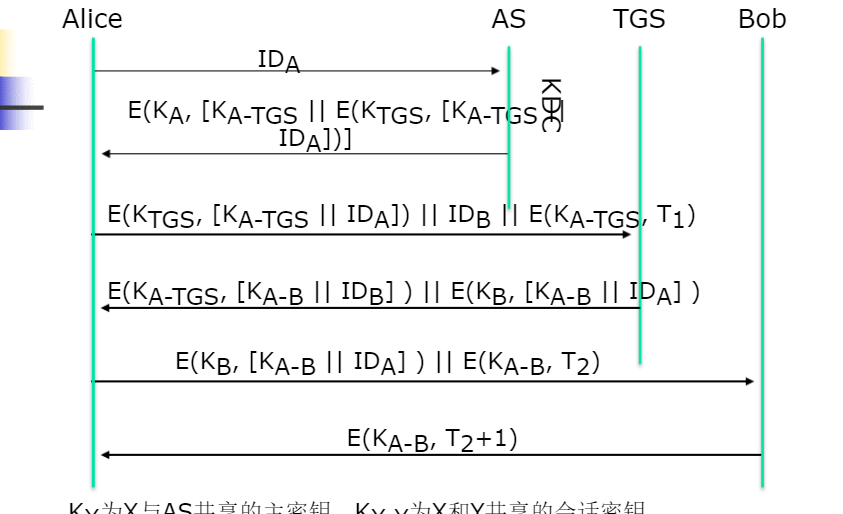

设计Kerberos是为了解决什么问题?

- 解决分布式网络环境下,用户访问网络资源时的安全问题,即工作站的用户希望获得服务器上的服务,服务器能够对服务请求进行认证,并能限制授权用户的访问

- 目标是不使用PKI的方式,实现局域网中的用户认证,

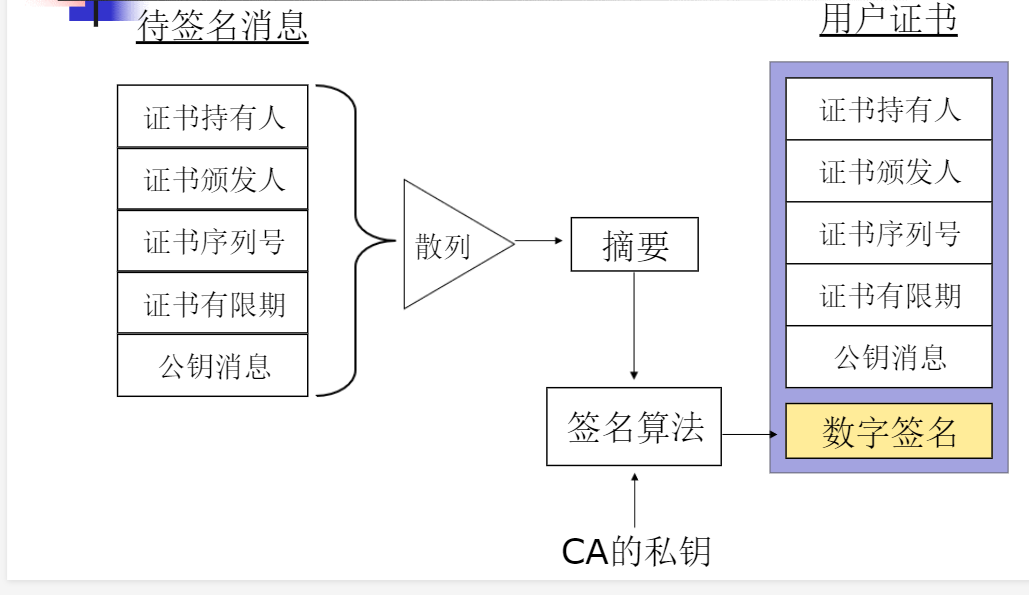

什么是证书?证书的作用是什么?

- 数字证书:是经数字证书授权机构CA数字签名包含信息的文件。数字证书作用:提供互联网上验证身份的方式

- 证书颁发方式:

- 证书验证方式

- 公钥用来检验是不是这个证书上是不是真的是有CA的签名,如果是,那么就说明这确实是CA颁发的,但是如果CA不相同,且不可信,那么就要向上找到可信的CA为止

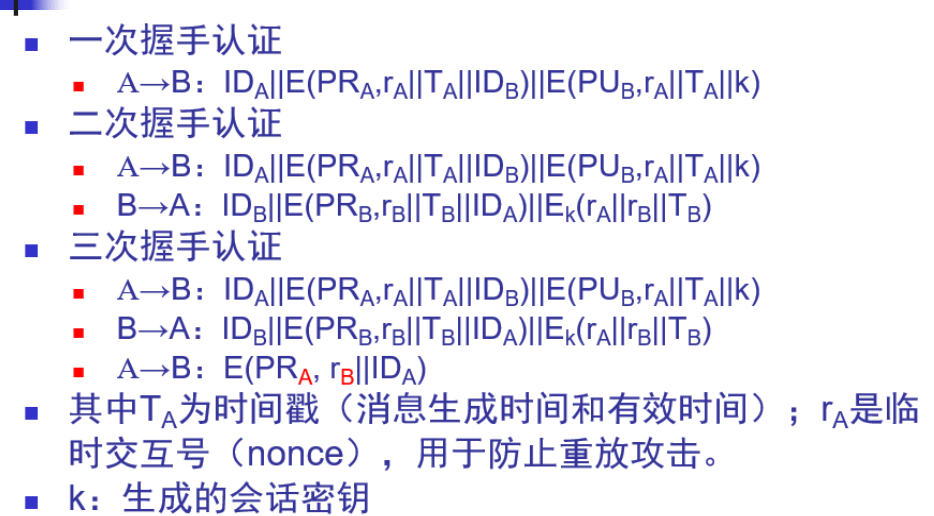

- 一次握手认证的时候,向B发送一条消息,首先是IDa表示这条消息来自A,其次是A的私钥加密的消息包括临时交互信号,临时交互信号,和IDb,B用A的公钥验证消息是否被重放。然后解密得到密钥。

一个完整的PKI一个用系统包括哪些组成部分?各自具有什么功能?

PKI用于签发和管理公钥证书,由认证机构CA(签发管和管理数字证书),数字证书库(供公众进行开放式查询),密钥备份及恢复系统(备份与恢复密钥的机制),证书撤销处理系统,PKI应用接口组成(提供接口)

CA的基本职责(p103)

数字证书是公开的,内部包含证书主题的公钥

Internet安全

IPsec提供哪些服务?

- 访问控制、数据安全性、数据源鉴别、重放攻击保护、 数据机密性、流量机密性

什么是SA?

- 从源主机到目的主机建立一条网络层的逻辑连接,叫做安全关联SA,安全关联表现为一组算法和参数,是单向的,只在一次会话中有效。安全参数索引、目的IP地址、安全协议标识符是SA的标识符

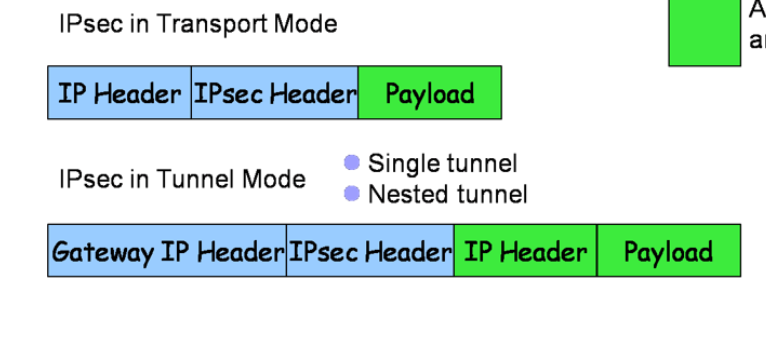

传输模式与隧道模式有何区别?

传输模式:是指在数据包的IP头和荷载之间插入IPSec消息、保护上层协议(端到端,主机到主机)

隧道模式:保护整个IP分组(需要网关,或者说是两个终端节点之间的部分线路上受保护的应用)

隧道模式可以完全替代传输模式,但是隧道模式下的IP数据包有两个IP头,处理开销相对比较大

AH协议和ESP协议各自提供哪些安全服务?

AH协议:访问控制、数据完整性、数据源鉴别、重放攻击保护、

ESP:访问控制、数据源完整性、数据源鉴别、重放攻击保护、-- 数据机密性 --、流量机密性

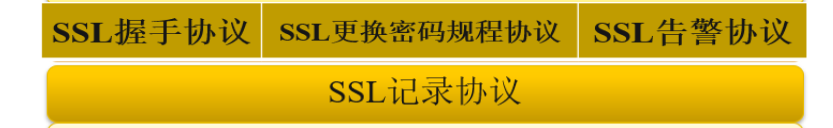

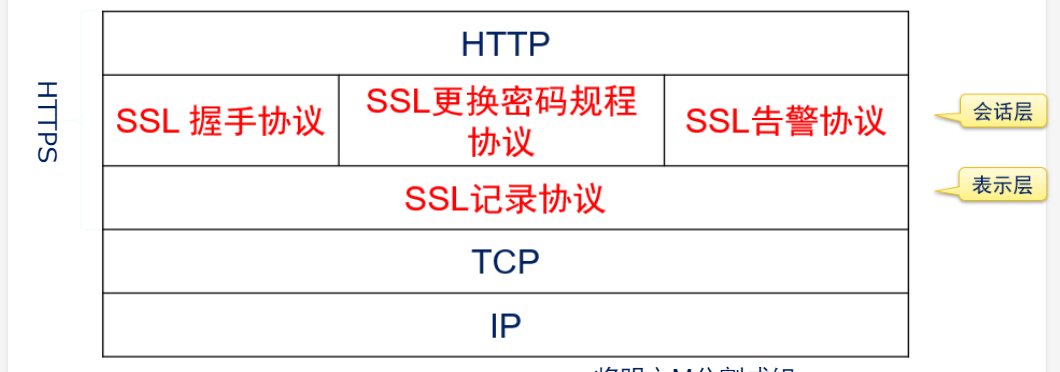

ssl由哪些协议组成?各自完成什么功能?

ssl/TLS在传输层之上(应用层),基于TCP协议,为高层数据传输提供端到端的服务

SSL/TLS的两个组成部分(两层协议):

SSL握手协议:允许客户端服务彼此认证对方,并且在应用协议发出或者收到第一个数据之前协商加密算法和加密密钥,(加密算法,压缩算法、交换密钥参数)

SSL跟换密码规程协议:允许通信双方在通信会话期间修改算法或参数

SSL告警协议:一种管理协议在出问题时通告通信双方

SSL记录协议:接受上层应用消息,分块,鉴别、加密、添加头、发送各个分组,为高层协议提供基本的安全服务(分段、压缩、增加MAC、加密、增加ssl首部)

SSL数据传输过程

- 分缩MAC加

- 解MAC解组

电子邮件系统

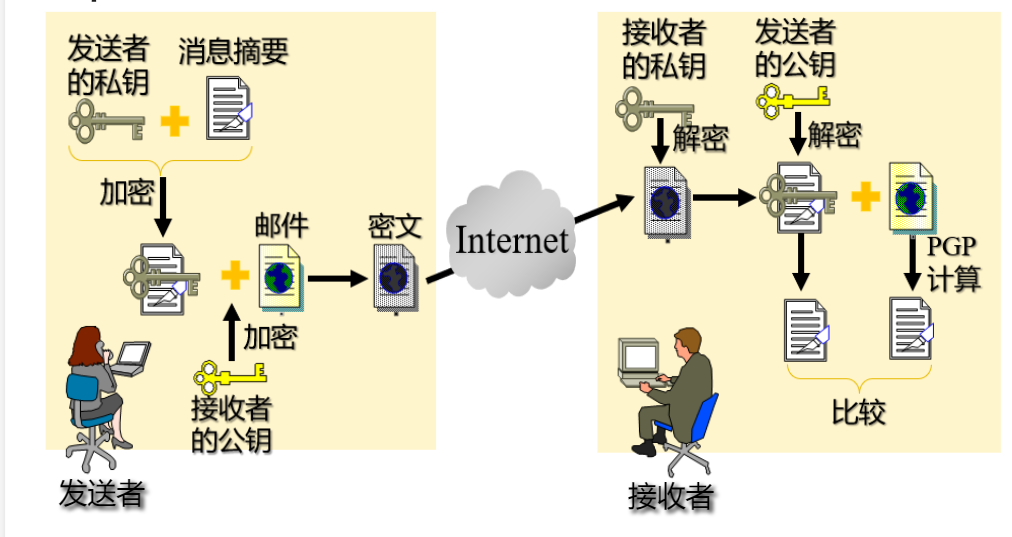

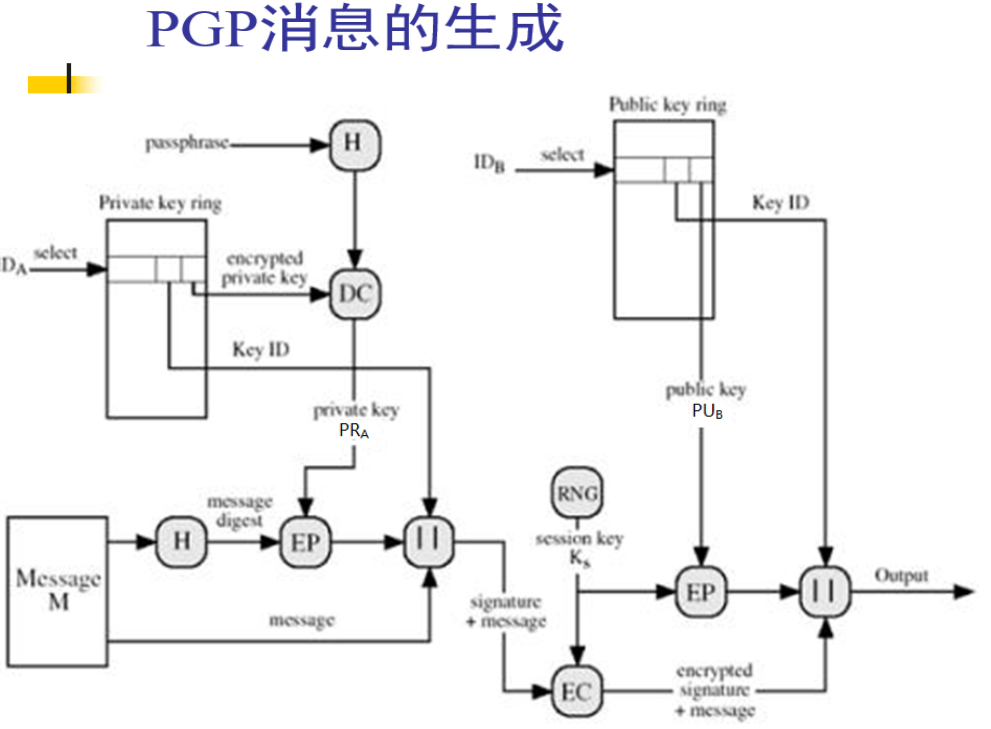

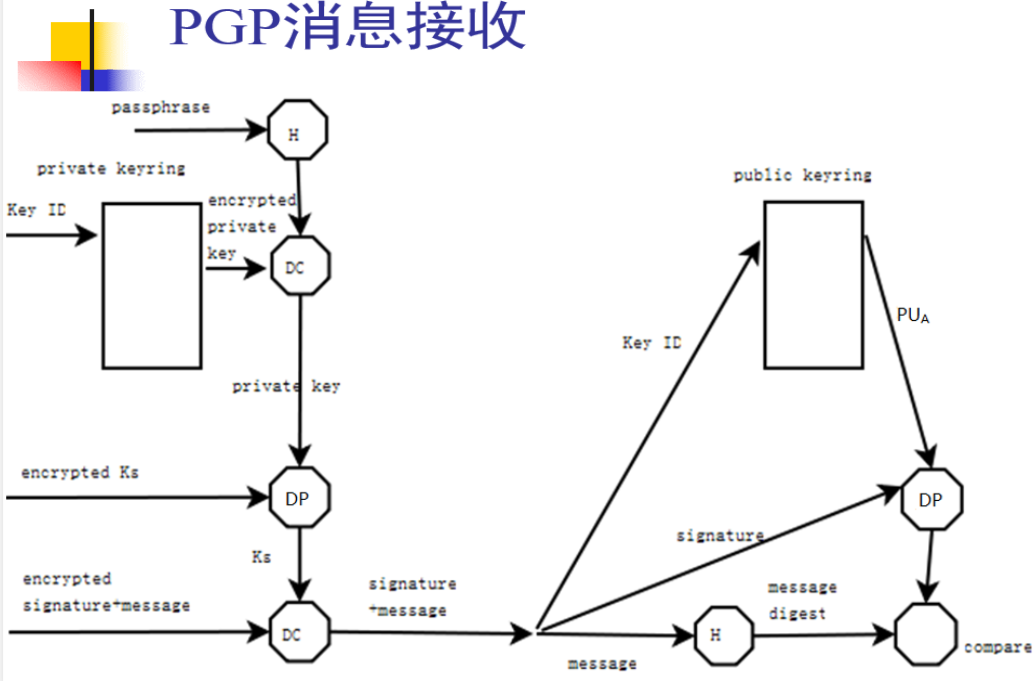

- PGP 为电子邮件和文件存储应用提供认证和保密性服务

- PGP服务:认证(实现数字签名)、保密、压缩、电子邮件兼容、分段

- 密钥标识KEYID:是接受者用来知道发送者是用哪个密钥来加密会话密钥的

\[

恶意代码

恶意代码生存技术

- 恶意代码概念:恶意代码的关键是恶意性,非授权破坏计算机系统安全性和完整性程序或者代码

- 恶意代码分类:

- 恶意代码攻击技术:

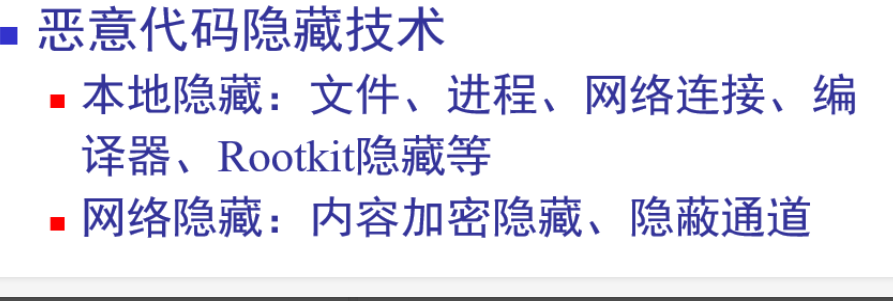

- 恶意代码生成技术:反跟踪技术、加密技术、模糊变形技术、自动生产技术 (反加自模)

- 恶意代码隐藏技术:

- \[

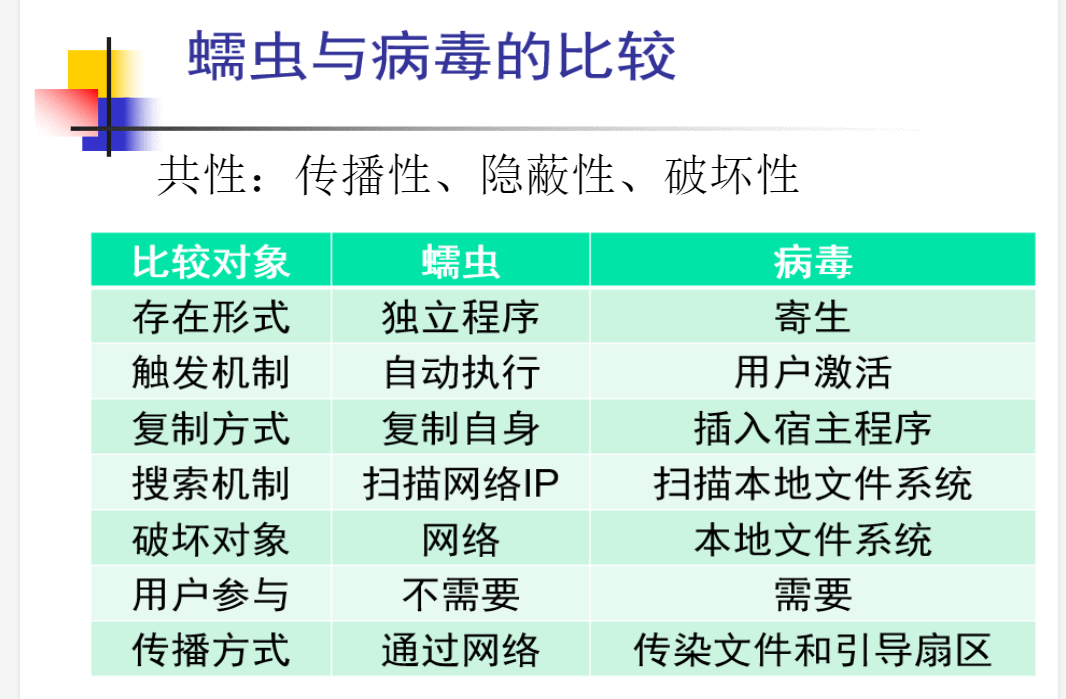

- 计算机病毒靠其宿主程序的运行而运行和传播,但是如果程序不运行,就不能做任何事情,也就是需要宿主

- 蠕虫是可以独立运行的程序,能自我复制网络扩散

- 木马:表现为有某种功能的程序,但是内部隐藏着恶意货物。

- \[

- 木马三线程技术:主监控线程、监视线程、守护线程

防火墙

防火墙的主要功能

防火墙是让一个软件和硬件组合而成的,起过滤和封锁作用的计算机或者网络系统,位于Internet和边缘网络之间,防火墙 = 硬件 + 软件 + 访问控制策略

功能:

- 隔离风险区域(外网)和安全区域(内网),阻止不希望的或未授权的通信进出内部网,通过边界控制强化内部网的安全

- 不能妨碍内部网对外部网的访问

- 访问控制功能(挡住未经授权的访问,对人) 、内容控制功能(过滤掉未经授权的数据内容,对内容)、日志功能、集中管理功能、自身安全和可用性

关于防火墙的说法正确的是

包过滤防火墙:

- 将IP数据报的各种包头信息与防火墙内建规则比较,然后根据过滤规则有选择地阻止或允许数据包通过防火墙,遵循最小特权原则

- 有状态防火墙:通常在路由器上实现,实际上是一种网络层的访问控制策略

- 效率高、安全性差、对用户透明