Js 加密的内容其实大同小异,目前咸鱼也在不断学习 APP 逆向的知识,之后会出一部分关于 APP 逆向在爬虫中的应用相关的文章,这部分设计的技能栈较广,大家可以先预习 Java 基础与 Android 基础。

抓包与加密定位

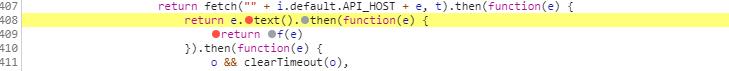

这个网站的加密部分是返回值加密,返回值是长串的密文

就像上面这样

定位加密的方法

方法一:XHR 断点然后分析就完事了

可以直接找到处理请求和返回值的地方,之后在请求的地方单步调试就可以了

方法二:之前分析过不少的网站就是这样的加密形式,其实可以使用 hook 脚本直接找到,也可以像我这样搜索JSON.parse()

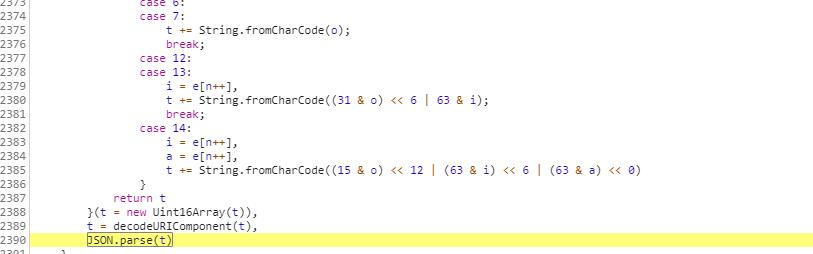

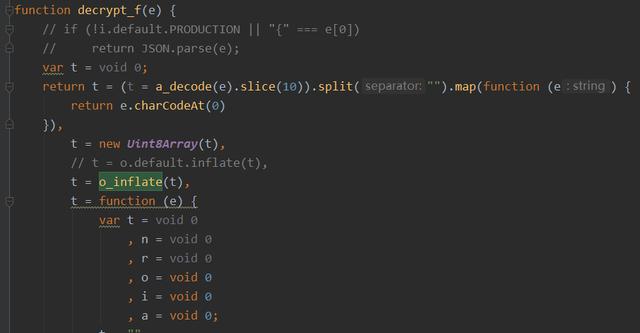

按照上面的方法,可以找到下面这样的代码

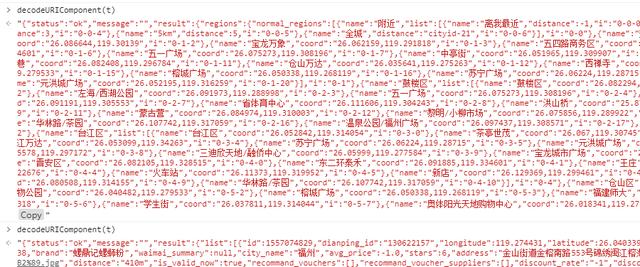

可以在代码运行到这个位置的时候,配合console输出查看明文是否是我们想要的数据,来验证我们是不是定位对了位置,就像下面这样

可以看到密文的确实在这里进行解密的

加密分析

接下来就是老套路,把解密代码逐个扣取出来就完事了

就像我这样,先把主要的解密逻辑扣取出来,然后直接实例化运行

当然肯定会报错的,然后再按照报错信息逐一补全就行了,补全的实在太多了,我写了一半发现实在太多了,图片加文字有近两万字还没有写完