【编者的话】本文通过 Tripwire 的数据调查,发现容器在使用过程中,很多公司缺乏对安全性的重视。通过具体的数据,希望开发者及企业能够重视容器安全问题,避免在 DevOps 的发展中,因容器安全而受阻。

许多企业致力于打造高速应用和流程化的开发,也就是我们所知的

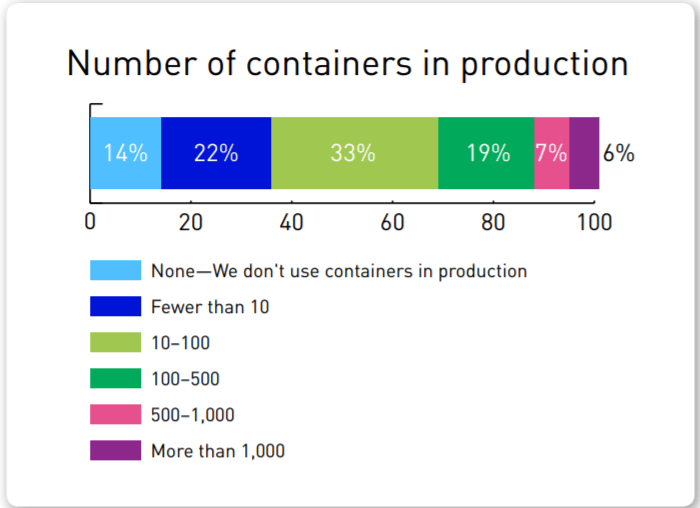

DevOps,因为他们希望更加动态地响应市场需求。这种拥抱正在推动容器部署成为资源灵活分配的必要工具。然而与以往一样,安全问题似乎被忽略了。事实上,最近的一项调查显示,60% 的受访者表示,在过去的一年当中他们的公司至少发生过一起容器安全事故。在容器部署规模超过 100 个的公司中,容器事故的比例上升到了 75%。

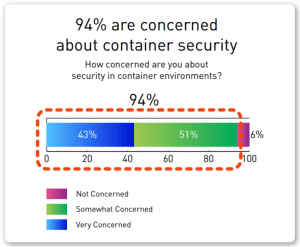

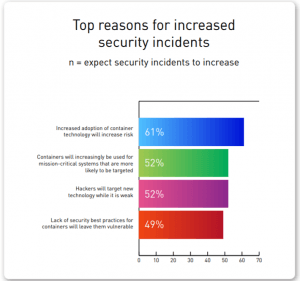

上述数据来自 Tripwire 周一发布的《容器安全状况报告》,该报告对来自规模在 100 名员工以上公司的 311 名 IT 安全专家进行了调查。报告还发现,94% 的受访者表达了对对容器安全问题的担忧,71% 的受访者预测在新的一年中容器安全事故会增加。

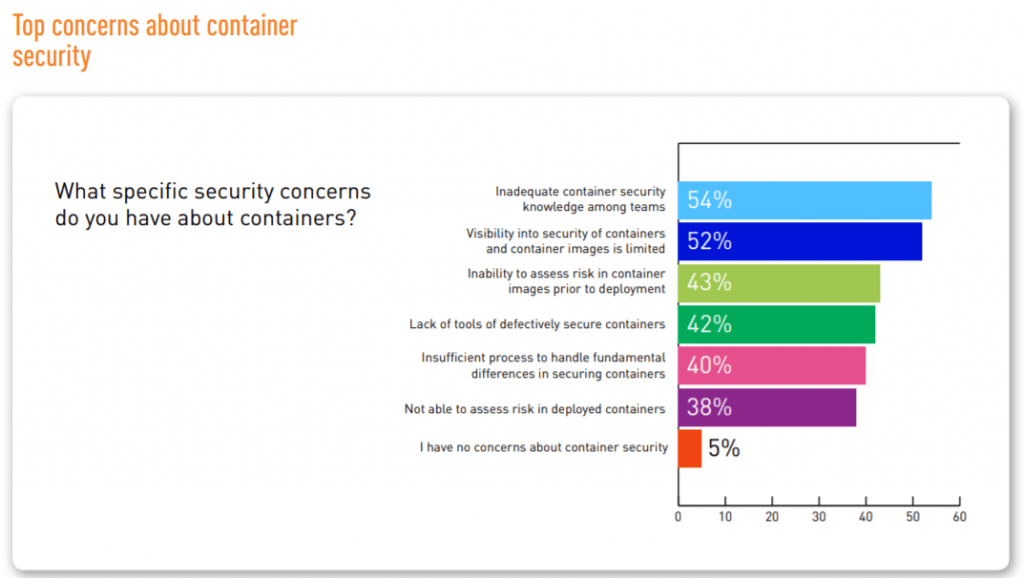

报告称,“2019年,随着 DevOps 规模的不断扩大,各个公司将会面临日益增加的复杂性和风险。” “部分风险来自于他们的容器,因为许多公司对于这些软件仍然缺乏透明度。如果要充分降低风险并最大限度地减少遭受数字威胁的风险,他们需要加强容器的安全性。“

容器(比如

Kubernetes,Mesos,Docker Swarms 等)本质上是轻量级应用程序包,与云服务器上的其他容器共享单个操作系统内核。容器支持 DevOps,因为它们使用的资源远远少于虚拟机,因此响应速度更快。容器也可以按需实例化,因此它们可以在需要时可以迅速启动,并且在不需要时随时终止,这就进一步释放了主机资源并为企业带来了显著的灵活性。然而,尽管好处多多,但这意味着从安全角度考虑,也有着更多的不确定性。

因此,在 Tripwire 的调查中只有 12% 的受访者表示他们可以在几分钟内检测到一个受损的容器。 45% 的受访者则表示需要数小时,而有些人可能需要更长时间。

与此同时,近一半(47%)的 IT 安全专家表示在公司的生产环境中存在易受攻击的容器,而几乎相同数量(46%)的人表示不确定是否也存在这种情况。

Tripwire 产品管理和战略副总裁 Tim Erlin 说:“随着容器数量和使用率的增加,各公司感受到了加速部署的压力。” “为了跟上需求,团队没有加强容器的安全性,从而会承担风险。基于这项研究结果,我们可以看到大部分公司正在遭受容器安全事故。“

有趣的是,尽管 DevOps 总体上充满了热情,但 Tripwire 调查的受访者中有 42% 表示公司因为使用容器带来的的安全风险限制了容器的使用。几乎每个人(98%)都希望有额外的安全环境,82% 的人正在考虑因使用容器而重新制定安全责任。

容器已经慢慢成为一个新的网络战场:6月份,研究人员在 Docker Hub 上发现了十几个恶意 的 Docker 镜像,这些镜像允许黑客获得 9 万美元的加密利润。据透露,之后又发现互联网上有超过 22,000个 容器编排和 API 管理系统未受保护或着可以公开使用。

根据 Lacework 的研究,容器在使用中往往会遇到资源配置不当,证书缺失以及使用非安全协议等问题。 因此,攻击者可以远程访问基础架构,并可以安装,删除或加密公司在云服务中运行的任何应用程序。

原文链接:ThreatList: Container Security Lags Amidst DevOps Enthusiasm (翻译:李加庆)