- 启动postgresql服务,因为kali2.0已经移除metasploit服务了,所以这里不需要再启动metasploit服务

- 命令行输入msfdb init初始化数据库

- 输入msfconsole进入msf控制台

正向代理服务:和client端是一起的,通常用来替client端做一些client端做不了的服务请求

反向代理:和server端一起,通常用来替服务器做响应,常用于负载均衡、减轻服务器压力

mitmproxy:是一个代理工具,可以拦截浏览器请求,需要在浏览器中设置代理使用

owap-zap:是一个攻击代理工具,用来查找网站程序的漏洞的渗透测试代理工具

paros proxy:是一个对web站点漏洞进行评估的代理工具,是一个基于java的web代理程序

burp suite:是一个用于攻击web应用的集成平台

proxystrike:插件式代理工具

webscarab:是一款代理软件

sqlmap:sql注入工具

-u url地址

--dbs 查看所有的数据库

--current-user 当前用户,通常和--dbs一起用,用来查询所有的数据库和数据库信息

--dbms 指定web应用所用的数据库类型;如--dbms mysql

-D 指定数据库名称

--tables 查询指定数据库下所有的表

-T 指定要查询的表

--columns 查询指定表下的字段

-C 指定字段名,多个字段用逗号分隔

--dump 根据字段名猜解表的内容

注*:查询的所有信息不一定完整,因为sqlmap使用的是猜解的方式,因为大多数开发者数据库设计命名习惯大体相同,所以会被利用

nikto:可以扫描站点上的一些隐藏目录,比如管理员的登陆入口

-host 指定网站地址

通过google hack来寻找测试目标

公司 inurl:asp?id=:找到的是asp的站点

inurl:8080 intitle:"Dashboard[Jenkins]":找到指定端口和标题的站点

inurl:"xampp/index" intext:"XAMPP for Windows":寻找安装了xampp服务的站点,并且是windows操作系统

关键字搜索教程请参见:blog.sina.com.cn/s/blog_68bf…

Google Hacker漏洞提交地址

如果想使用mysql导出文件的方式来获取服务器的root权限的话,在最新版的mysql中已经不行了,如

select password2 from user where uid = 123128 into outfile 'c:/users/14304/desktop/1.txt';

/* ERROR 1064 (42000): You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near '--secure-file-priv' at line 1*/

会报以上错误,secure-file-priv是只读的,不能再mysql shell中用set改变,只能修改my.ini文件,将其设置为''空字符串, 表示可以将mysql数据导入导出到任意目录下

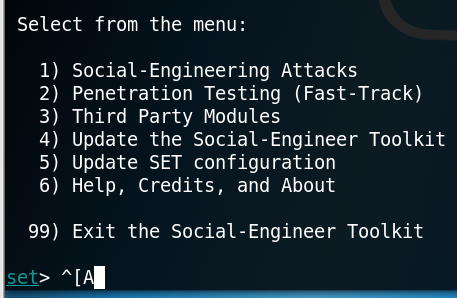

社会工程学攻击工具

setoolkit