欢迎大家前往腾讯云+社区,获取更多腾讯海量技术实践干货哦~

你在沙发上看世界杯,黑客在做什么?

深夜,当电视机屏幕上那个小小的足球牵动着亿万人的心弦时,猜一猜黑客在做什么?

黑客也没闲着。

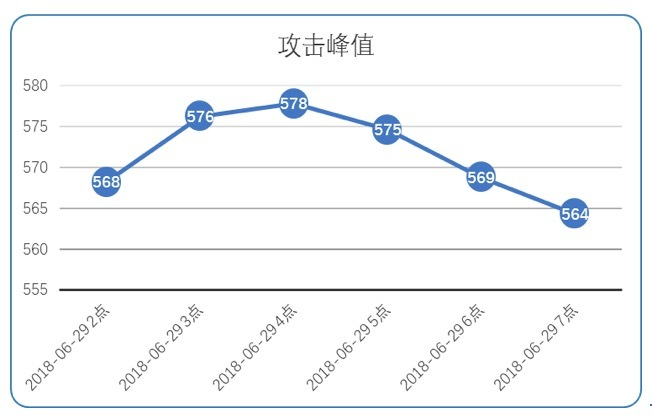

6月29日凌晨,无数球迷正放下小龙虾、握紧啤酒杯,屏气凝神观看三狮军团英格兰鏖战欧洲红魔比利时。

就在这时,为成千上万用户提供域名解析服务的腾讯云DNSPOD业务正在遭受超大流量DDoS攻击,所幸,腾讯云新一代高防系统成功防御。

首先我们需要明白的是,域名解析是个什么鬼?

域名解析,简单来说,就是将某个著名地标转换成实际地址,例如,说起“大裤衩”,域名解析之后就是“北京市朝阳区东三环中路32号”。再举个栗子,比如网民们要访问腾讯网看新闻,只要记住www.qq.com并在浏览器中轻轻键入这个地址,然后域名解析就会把www.qq.com转换成腾讯网的服务器的IP地址。很明显,www.qq.com比一堆数字组合成的IP地址好记很多,网友负责记住“qq.com”,域名解析负责来处理“qq.com”背后的一长串IP地址。

一旦域名解析系统出问题,大量的网络请求就会不知道自己的归宿,整个网络世界就会陷入混乱。

2016年10月21日,美国域名解析服务商DYN遭受高达800G的大流量DDoS攻击,导致半个美国断网,包括Amazon, Twitter, Github, Spotify, Netflix, Etsy, Reddit在内的一大批知名站点都跪了,都跪了,跪了,了。

而本次针对腾讯云DNSPOD系统的攻击,峰值达到了560G,是16年那次引发半个美国断网的攻击峰值的7成,攻击整整持续了近6个小时。依托于腾讯云新一代高防系统的高达上T的强大防护能力,整个防护过程波澜不惊。

谁该为这次事件负责?

本次攻击,黑客综合使用了包括DNS反射,ICMP大包攻击,UDP分片攻击,ICMP分片攻击,SYN小包攻击等在内的多种攻击手法,而捕获的攻击流量来源多达148个国家,也就是全球超过2/3的国家的IP参与了本次攻击,94%的IP来自中国以外的国家,简直就是发生在cyber空间的世界大战。

更为有趣的是,对捕获的攻击源的属性进行分析后发现,94%的攻击源之后居然是台路由器!!!

是的,你没有看错,是路由器。

通过分析,发现本次攻击是由臭名昭著的"Hajime "僵尸网络发起。具体说来,部分搭载了某东欧国家的出产的广泛用于中小企业网络的路由器操作系统“Mikrotik RouterOS”,因为远程执行漏洞或者弱口令的缘故,成为了"Hajime "僵尸网络的一部分。在今年3月,radware就曾报道,捕获到1起该僵尸网络发起的DDoS攻击。

黑客的小心思

本次攻击,黑客的主要目的就是通过构造大量攻击流量,造成机房网络拥塞,达到让正常用户无法访问的目的。其中的DNS反射手法,放大效率高达50倍,看似简单粗暴,其实黑客也动了不少小心思。

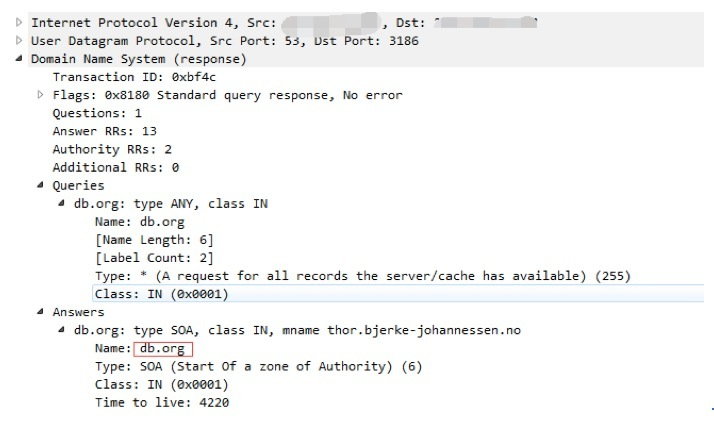

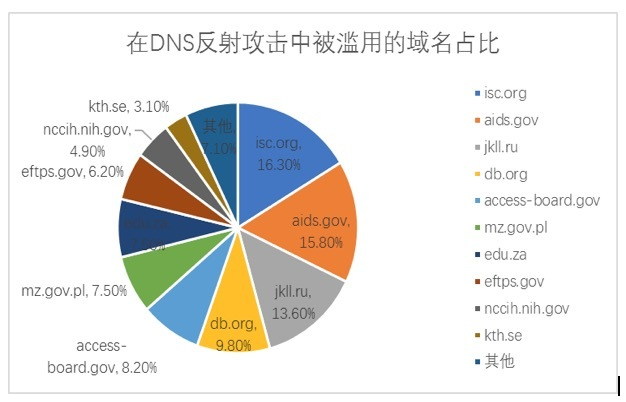

本次攻击中,几乎所有的DNS反射攻击报文,都是针对db.org这个域名的应答报文。全球可用的域名数以亿计,为何黑客对这个域名如此钟爱?

在db.org的主页上,可以看到这个域名开价2万5千欧元。而根据360 Netlab的数据,在所有被滥用于DDoS反射攻击的域名里,db.org这个域名排名第四。而且,近期的活跃程度在持续增加,估计不久的将来,成为第一也不一定。估计那时候,这个域名的售价,或许就不止2万5千欧元了。

后记

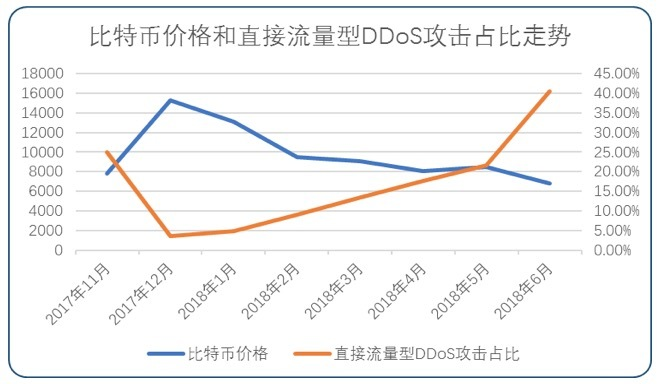

正在腾讯云新一代高防解决方案团队分析数据的时候,收到一个客户的求助电话。他的一台服务器被人黑了对外发起DDoS攻击,而之前都是被人黑了种挖矿木马的。就是这样一通电话,让腾讯云新一代高防解决方案团队发现了一个惊天秘密。

比特币自今年年初以来,长期处于下跌通道。大量原本被用来挖矿的肉鸡,因为挖矿变得无利可图,开始跨界流动到DDoS攻击者手中,成为发起攻击的利器。腾讯云新一代高防解决方案团队愿意为广大互联网企业提供高性能,大带宽,高可靠性的抗DDoS服务,共同对抗DDoS攻击这一网络安全毒瘤。

问答

相关阅读

此文已由作者授权腾讯云+社区发布,原文链接:https://cloud.tencent.com/developer/article/1165485?fromSource=waitui

欢迎大家前往腾讯云+社区或关注云加社区微信公众号(QcloudCommunity),第一时间获取更多海量技术实践干货哦~

海量技术实践经验,尽在云加社区!