Open Web Application Security Project (OWASP)每隔3-4年会公布一次 “Web 开发安全问题 TOP10 ” ,通过找出企业组织所面临的最严重的风险来提高人们对应用程序安全的关注度。OWASP Top 10 被众多标准、书籍、工具和相关组织引用,包括 MITRE、PCI DSS、DISA、 FTC 等等。OWASP Top 10 最初于2003 年发布,并于 2004 年和 2007 年相继做了少许的修改更新。2010 版在流行程度的基础上,还对风险进行排序。这种模式也在 2013 版和最新的 2017 版得到了延续。

上一版 OWASP TOP10 发布于2013年,距今已有四年,全新的 OWASP Top10 将于今年发布。TOP10 2017 已于今年年中开始编制并发布 RC1 版,但因其中两条内容遭社区投票反对,重新开启征集,并在10月发布了其 RC2 版本。目前在做最终的意见收集,若无意外,正式版会在11月18日发布。

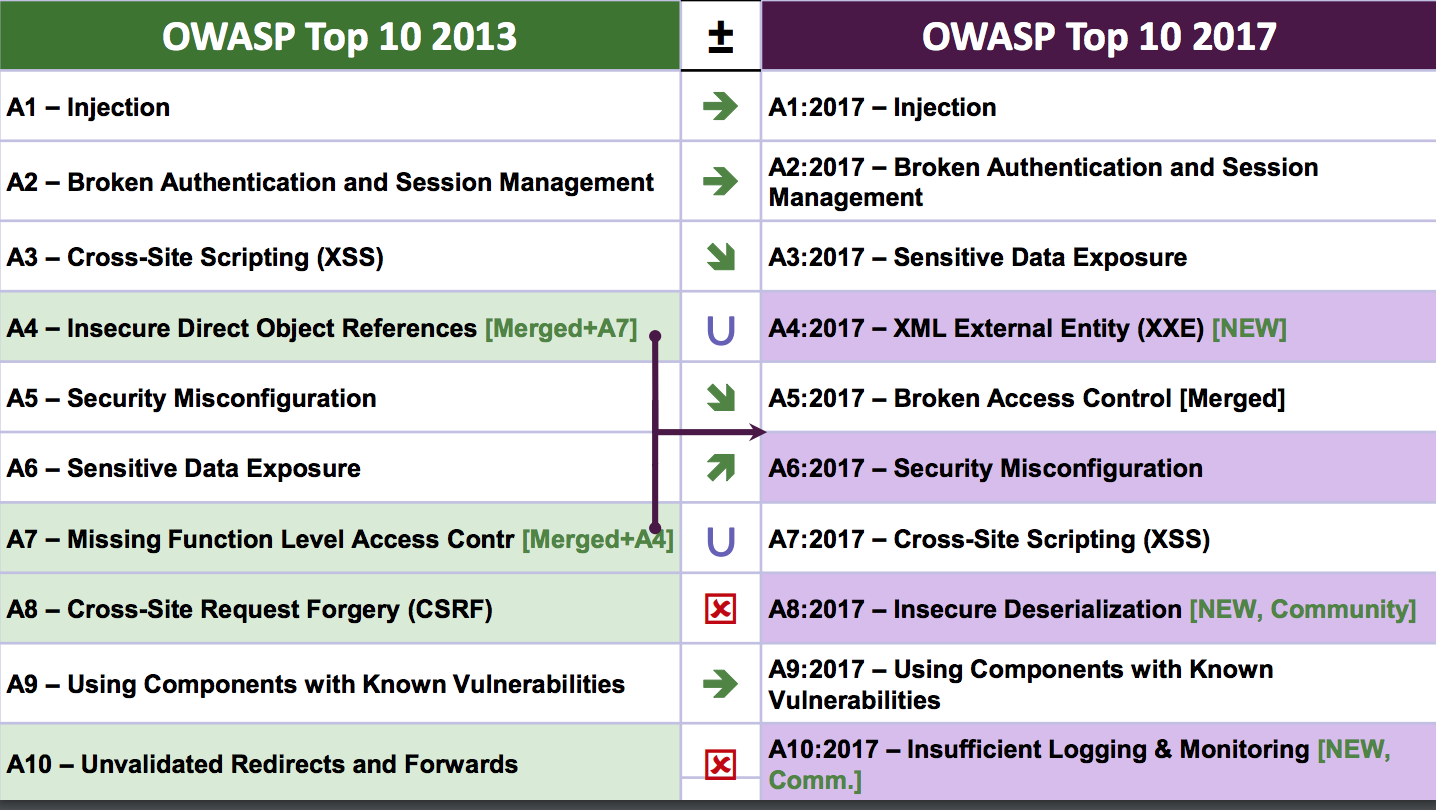

正如图中所示,2017 的问题和 2013 变化并不大。如果往更早的 2007 榜单翻,你甚至会发现仍然有4个相同的问题出现在榜单之上。这似乎在说明,Web 开发者其实是在一次又一次犯同样的错误?新的工具,新的开发模式的出现,并没有完全改变这一状况。甚至有一些人 猜测和评论,犯同样错误的开发者并不是同一群开发者,而是因为 Web 开发本来就是 IT 行业软件开发中最低端,从业者普遍缺乏能力和知识,而安全是他们最后考虑的问题。

OWASP TOP10 2017 RC2 包含内容如下:

-

A1 - 注入缺陷

-

A2 - 失效的身份认证和会话管理

-

A3 - 敏感数据泄露

-

A4 - XML 外部实体注入(XXE)

-

A5 - 无效的访问控制(合并于 2013 年的 A4 “不安全的直接对象引用”和 A7 “功能级访问控制功能缺失”)

-

A6 - 安全配置错误

-

A7 - 跨站脚本(XSS)

-

A8 - 不安全的反序列化

-

A9 - 使用含有已知漏洞的组件

-

A10 - 记录和监控不足