背景

前两周(2021年2月末),突然我的电脑(MacBook Pro v10.15.7)打开不了Safari,重启之后又可以了。一开始没在意,后面每次重启电脑之后及时打开Safari,中间似乎莫名其妙被强制退出,中间咨询Apple客服,回答模棱两可(1.重置硬件SMC、安全启动)似乎都没效果。后面异常问题逐渐凸显,最终锁定是‘XCSSET Malware’。

XCSSET Mac Malware: Infects Xcode Projects, Performs UXSS Attack on Safari, Other Browsers, Leverages Zero-day Exploits - TrendLabs Security Intelligence Blog

事件经过

从问题开始到最终确定原因,大致花了半个月,以下是我个人的事件经过:

Safari异常

Safari无故被强退,重新打开后,没法同步ITunes账号信息,导致Safari的个人收藏无法显示。同时程序坞出现两个Safari图标,一个可以点击,另外一个无效

系统异常

系统的隐私多出很多com.net.core.xxx.app的异常APP程序,例如:/Users/yjs/Library/Application Scripts/com.apple.AddressBook.Shared

开机自启动的进程,强制删除这些进程,Safari可以正常打开

在“活动监视器”>“信息”>“打开文件和端口”中检查

cwd

/

txt

/Applications/Finder.app/Contents/MacOS/com.net.core.cputime.app/Contents/MacOS/applet

txt

/Library/Preferences/Logging/.plist-cache.r65cTIFH

txt

/usr/share/icu/icudt64l.dat

txt

/System/Library/Components/AppleScript.component/Contents/MacOS/AppleScript

txt

/Library/Application Support/CrashReporter/SubmitDiagInfo.domains

txt

/private/var/db/analyticsd/events.whitelist

txt

/private/var/db/timezone/tz/2021a.1.0/icutz/icutz44l.dat

txt

/System/Library/CoreServices/SystemAppearance.bundle/Contents/Resources/SystemAppearance.car

txt

/System/Library/CoreServices/SystemAppearance.bundle/Contents/Resources/DarkAquaAppearance.car

txt

/private/var/folders/h2/9pg_fk2x7sjbnskd5kn65xq40000gn/0/com.apple.LaunchServices.dv/com.apple.LaunchServices-1082-v2.csstore

txt

/usr/lib/libobjc-trampolines.dylib

txt

/System/Library/CoreServices/SystemAppearance.bundle/Contents/Resources/Assets.car

txt

/System/Library/Fonts/SFNS.ttf

txt

/System/Library/Frameworks/Carbon.framework/Versions/A/Frameworks/HIToolbox.framework/Versions/A/Resources/HIToolbox.rsrc

txt

/System/Library/Frameworks/Carbon.framework/Versions/A/Frameworks/HIToolbox.framework/Versions/A/Resources/zh_CN.lproj/Localized.rsrc

txt

/private/var/folders/h2/9pg_fk2x7sjbnskd5kn65xq40000gn/C/com.apple.IntlDataCache.le.kbdx

txt

/System/Library/CoreServices/SystemAppearance.bundle/Contents/Resources/FunctionRowAppearance.car

txt

/private/var/db/mds/messages/501/se_SecurityMessages

txt

/private/var/folders/h2/9pg_fk2x7sjbnskd5kn65xq40000gn/C/com.apple.scriptmanager2.le.cache

txt

/System/Library/CoreServices/SystemAppearance.bundle/Contents/Resources/DarkAppearance.car

txt

/System/Library/Fonts/PingFang.ttc

txt

/System/Library/Fonts/Helvetica.ttc

txt

/System/Library/Keyboard Layouts/AppleKeyboardLayouts.bundle/Contents/Resources/AppleKeyboardLayouts-L.dat

txt

/System/Library/ScriptingAdditions/StandardAdditions.osax/Contents/MacOS/StandardAdditions

txt

/usr/lib/dyld

0

/dev/null

1

/dev/null

2

/dev/null

3

/Library/Application Support/CrashReporter/SubmitDiagInfo.domains

4

/Applications/Finder.app/Contents/MacOS/com.net.core.cputime.app/Contents/Resources/applet.rsrc

5

/System/Library/Frameworks/Carbon.framework/Versions/A/Frameworks/HIToolbox.framework/Versions/A/Resources/HIToolbox.rsrc

6

/System/Library/Frameworks/Carbon.framework/Versions/A/Frameworks/HIToolbox.framework/Versions/A/Resources/zh_CN.lproj/Localized.rsrc

对应打开的/Users/yjs/Library/Containers/com.apple.routerd/Containers/

还会隐藏在其他常见的APP,例如微信

同时还会伪装成Finder.app在/Applications/Finder.app(实际位置:/System/Library/CoreServices/Finder.app)

开机启动自动弹出对应的脚本程序对话框

Xcode异常

刚好自己最近和小伙伴在开发一个Xcode项目(iOS混淆工具),前一阵子逐渐发现异样。

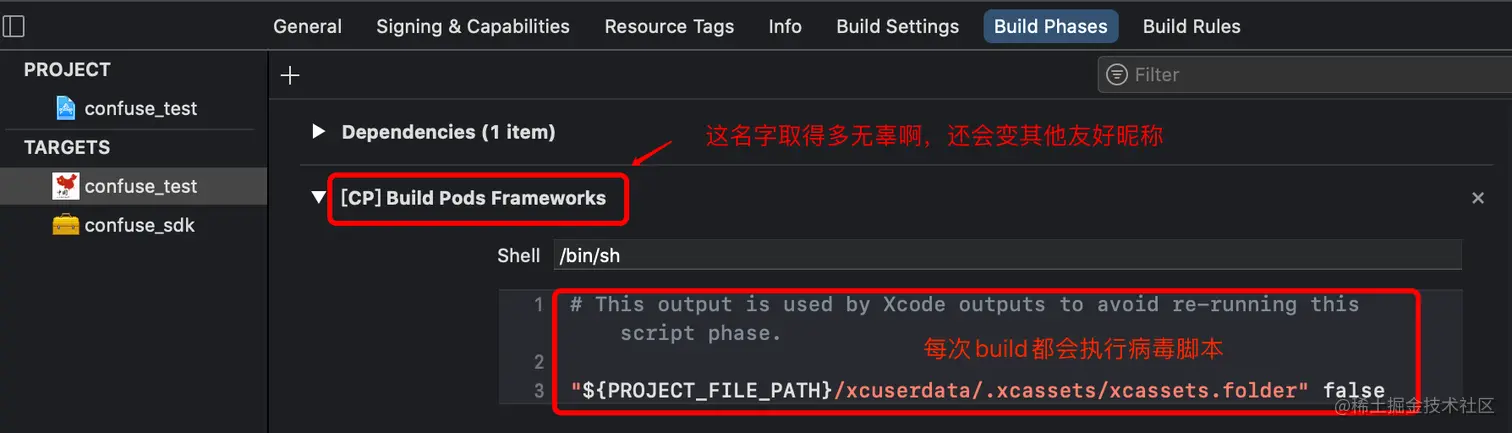

项目build之后工程文件下会莫名其妙出现: xcuserdata/.xcassets/Assets.xcassets

以及confuse_test.xcodeproj->project.pbxproj文件出现看似‘正常的Build Phase’

删除又会报错误: xcuserdata/.xcassets/Asset.xcasset: No such file or directory>

一开始没在意以为是新版Xcode一些特性,因为所有的项目都出现这个项目,同事也一样(他的Safari又正常),可见这个病毒很鸡贼啊。关键还是隐藏目录,名字还

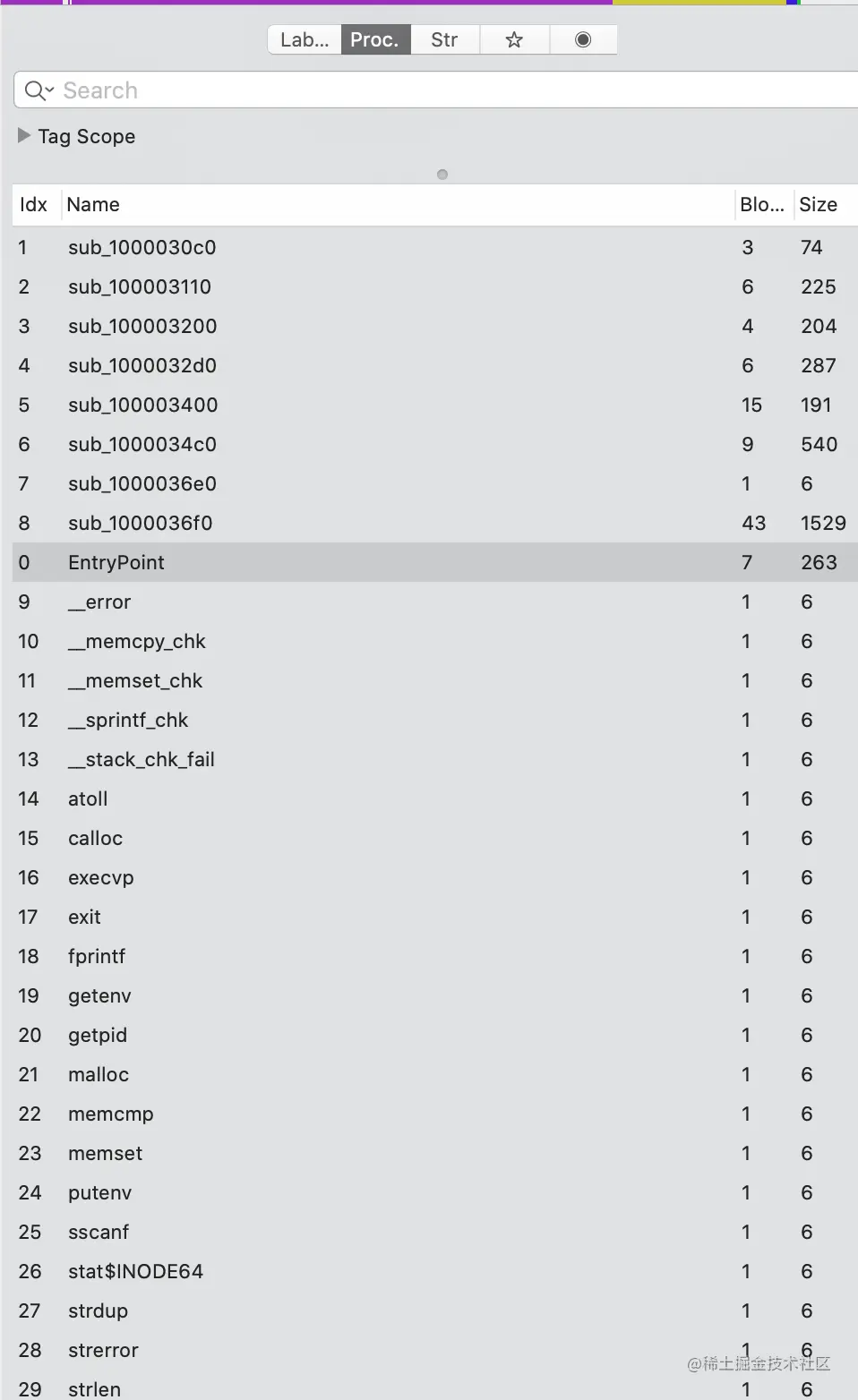

Assets.xcassets甚是亲民,欺负诚实的程序员,套路很深。后面我好奇打开看了下, 妥妥的执行程序malloc准没好事

关键是删除之后,只要是其他项目打开有死灰复燃,打不死的小强>

别人拷贝你的项目,> 也会中招,类似新冠病毒> XCSSET_Technical_Brief.pdf报告说了会影响很多地方,无奈啊

挣扎过程

问题找到了‘趋势科技披露了一件与 Xcode 开发者项目有关的恶意感染事件’,原本想问问Apple能有什么灵丹妙药,回复以下:

试了下malwarebytes,没有扫出来,难道我用的方式不对。如果有小伙伴发现有用,麻烦告知一声,多谢了。

朋友试了Trend Micro Home Security for Mac,好像没啥用

查看哪些项目感染,命令执行:

- sudo find 此处填写文件夹路径 -name '.xcassets'

- grep "xcuserdata/.xcassets" -rl 此处填写文件夹路径

- ps -ef | grep "com...core...app

> sudo find / -name '.xcassets'

/System/Volumes/Data/Users/yjs/Downloads/Swift-30-Projects-master/Project 22 - HonoluluArt/HonoluluArt.xcodeproj/xcuserdata/.xcassets

/System/Volumes/Data/Users/yjs/Downloads/Swift-30-Projects-master/Project 07 - PokedexGo/PokedexGo.xcodeproj/xcuserdata/.xcassets

...

> grep "xcuserdata/.xcassets" -rl ~/Desktop/coding520

/Users/yjs/Desktop/coding520/confuse_ios.zip

/Users/yjs/Desktop/coding520/confuse_mac/confuse_mac.xcodeproj/project.pbxproj

/Users/yjs/Desktop/coding520/confuse_template/confuse_template.xcodeproj/project.pbxproj

...

> ps -ef | grep "com\..*\.core\..*\.app"

501 58798 1 0 8:14下午 ?? 0:02.04 /Users/yjs/Library/Application Scripts/com.apple.AddressBook.Shared/Containers/com.service.core.graphics.app/Contents/MacOS/applet -psn_0_655520

501 61691 1 0 8:20下午 ?? 0:26.42 /Users/yjs/Library/Application Scripts/com.apple.AddressBook.Shared/Containers/com.net.core.security.app/Contents/MacOS/applet -psn_0_700587

501 61752 1 0 8:20下午 ?? 0:02.69 /Users/yjs/Library/Application Scripts/com.apple.AddressBook.Shared/Containers/com.net.core.bootcamp.app/Contents/MacOS/applet -psn_0_704684

501 76817 1 0 8:36下午 ?? 0:00.82 /Users/yjs/Library/Application Scripts/com.apple.AddressBook.Shared/Containers/com.net.core.graphics.app/Contents/MacOS/applet -psn_0_725169

501 82036 1 0 8:42下午 ?? 0:03.93 /Users/yjs/Library/Application Scripts/com.apple.AddressBook.Shared/Containers/com.service.core.security.app/Contents/MacOS/applet -psn_0_770236

501 82150 1 0 8:42下午 ?? 0:03.87 /Users/yjs/Library/Application Scripts/com.apple.AddressBook.Shared/Containers/com.service.core.bootcamp.app/Contents/MacOS/applet -psn_0_774333

...

我的全部中招

我的解决方式(很鸡肋,待更新):

- 准备阶段:

a. 修改root密码

b. 压缩备份代码

c. 创建备用仓库,备份当前git历史记录 - Xcode项目,解决方式两种:

a. 稳妥:移除Pod、.git,新建工程只拷贝源码和自己的资源,xxx.xcodeproj丢弃,重置当前的仓库

b. 快捷:使用本人的开发‘工具’查杀,效果如下: - Mac系统:

a. 慢慢移除非必要软件,最后一口气重装系统(中毒太深了,无法保证彻底查杀)

最近了解

- 该恶意软件最早现身于2020年8月,隐藏在托管在 GitHub 上的恶意 Xcode 项目中。

- 它被指利用了两个 0day exploit。第一个用于窃取 Safari 浏览器 cookie,第二个用于绕过提示安装开发者版本的 Safari 应用程序。

- 该 0day 打包为一个 AppleScript,可使恶意软件绕过 Transparency Consent 和Control。它是一种 macOS 服务,每当 app 想要执行入侵行动时就会弹出权限提示,这些入侵行为包括使用摄像头、麦克风或者记录用户的屏幕和按下键盘。

- XCSSET 恶意软件团伙滥用 CVE-2021-30713 搜素 macOS 中其它 app 的 ID。这些 app 接受了一个危险权限,之后在其中一个合法 app 中植入一个恶意小程序执行恶意动作。

苹果公司已经在 macOS Big Sur 11.4 安全更新中修复了 TCC。仍然运行老旧版本 macOS 的苹果用户易受攻击,建议更新系统。 虽然 XCSSET 恶意软件及其分发活动主要是针对开发人员,但其它恶意软件团伙也可能利用报告中提供的信息更新代码,并滥用 CVE-2021-30713 执行攻击。这也是为何建议 macOS 用户更新至最新版本 macOS Big Sur 11.4 的原因所在。

求助

有哪位大神能够妙手回春,恳请阁下出山,拯救黎明苍生,不胜感激