密码学基本概念

古典密码

置换密码

- 将明文中的字母重新排序,字母本身不变,但是位置改变,此加密算法经不起明文攻击。

代替密码

- 将字母代替为其他字母

- 单表代替密码:

- 加法密码:使用明文字母在字母表后面的第k位来代替

- 乘法密码:使用后面的ik mod n 位代替 k和n要互素

- 密钥词组代替密码:取出随机词组,然后去掉重复字母,然后放在矩阵第一行,然后将甚于字母填入矩阵

- 多表代替密码:

- 密钥控制下用响应密文字母表中的一个字母来代替明文字母表中的一个字母,让一个字母有多种代替

- vigenere 使用明文字母在加密方阵中的列和密文在方阵中的行的交点来确定字母

- 密钥控制下用响应密文字母表中的一个字母来代替明文字母表中的一个字母,让一个字母有多种代替

- 单表代替密码:

代数密码

分组密码

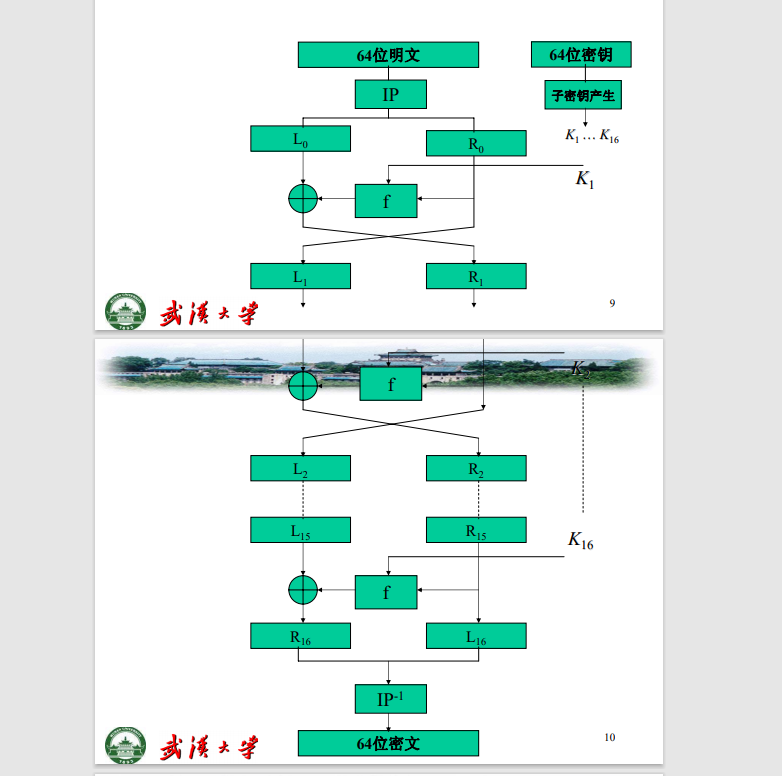

DES算法

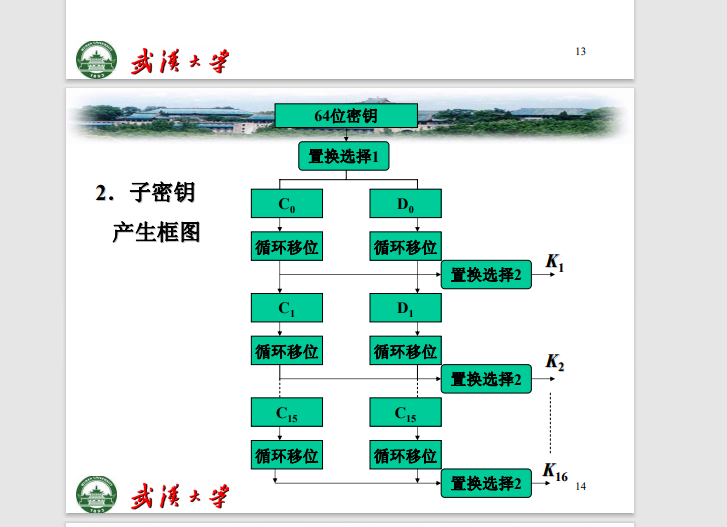

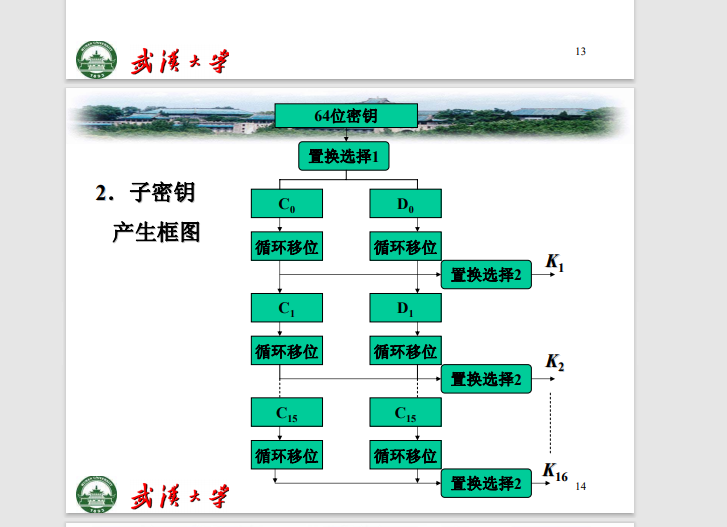

对于64位密码扩展成16个48位的密码的方式:

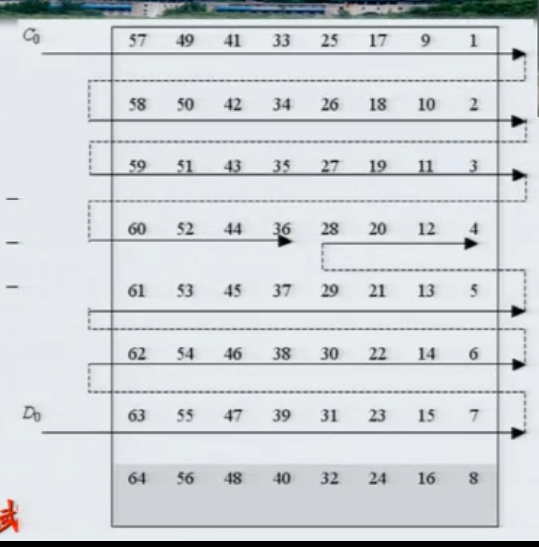

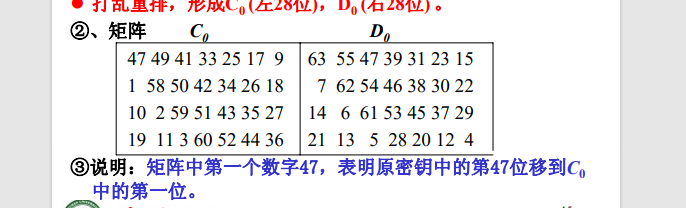

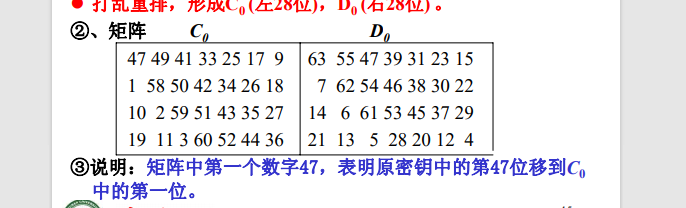

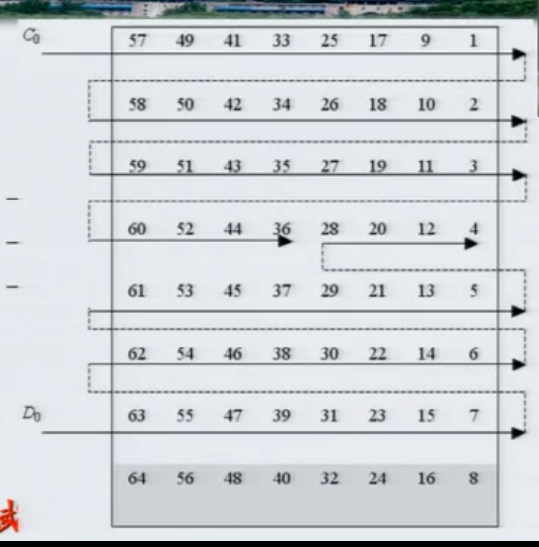

1、置换:先将64位筛选成为56位,作用去密钥中的8个奇偶校验位8的倍数位。按照以下矩阵排列。

关于矩阵的来源,先将1-64竖着写,每列8个然后去掉最后一行的就奇偶校验位,然后按照行的顺序排成两个4X7的矩阵,C0从上往下排,D0从下往上排

关于矩阵的来源,先将1-64竖着写,每列8个然后去掉最后一行的就奇偶校验位,然后按照行的顺序排成两个4X7的矩阵,C0从上往下排,D0从下往上排

2、循环移位:分成左右两块,每块28bit,各自循环移位

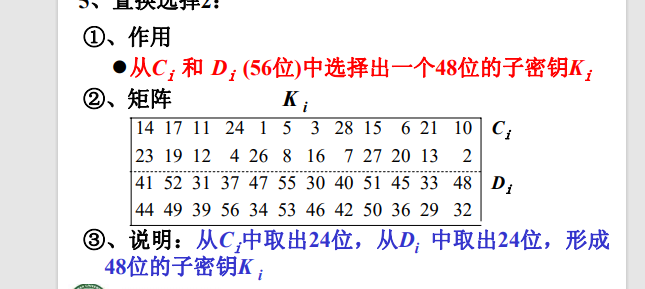

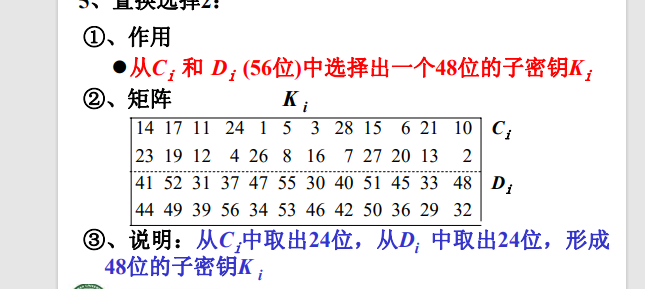

3、置换:再将56位筛选成为48位,按照矩阵位置选择

2、3重复16次,结果将64bit的密钥扩展成为16个48位的密钥

自顶向下讲解的时候,先屏蔽下面的东西,不要深入细讲

- DES算法实现

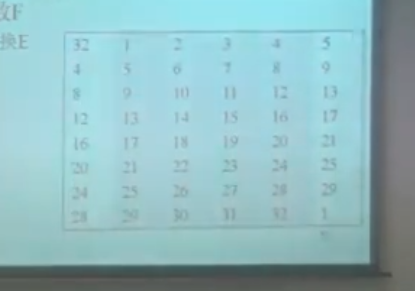

初始置换严格来说没有加入密钥,对保密是不利的,分为两个32位两个,然后将32比特扩展48比特

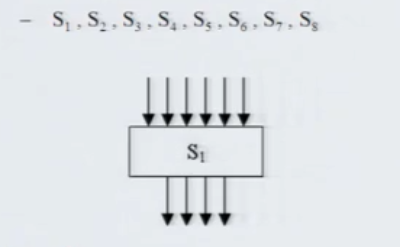

然后将48位分成8组然后魅族还原成4位

然后将S盒的第一个和最后一位转换成为行号,将S的2-5位转换成为列号,然后输出行号和列号相交处的数字的二进制

解密的时候,得先使用k15

破译:DES安全性:

穷举攻击

弱密钥 //子密钥相同

存在互补对称性

两重DES不安全// 中间相遇攻击

IDEA算法

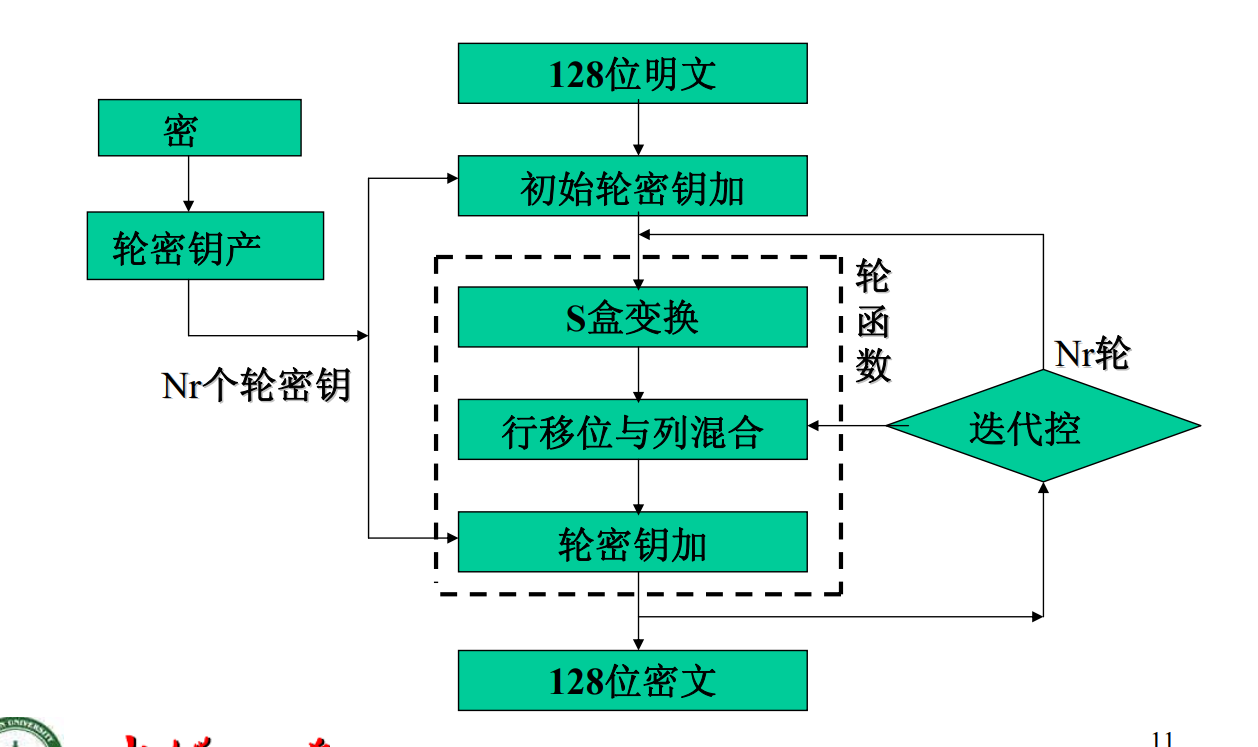

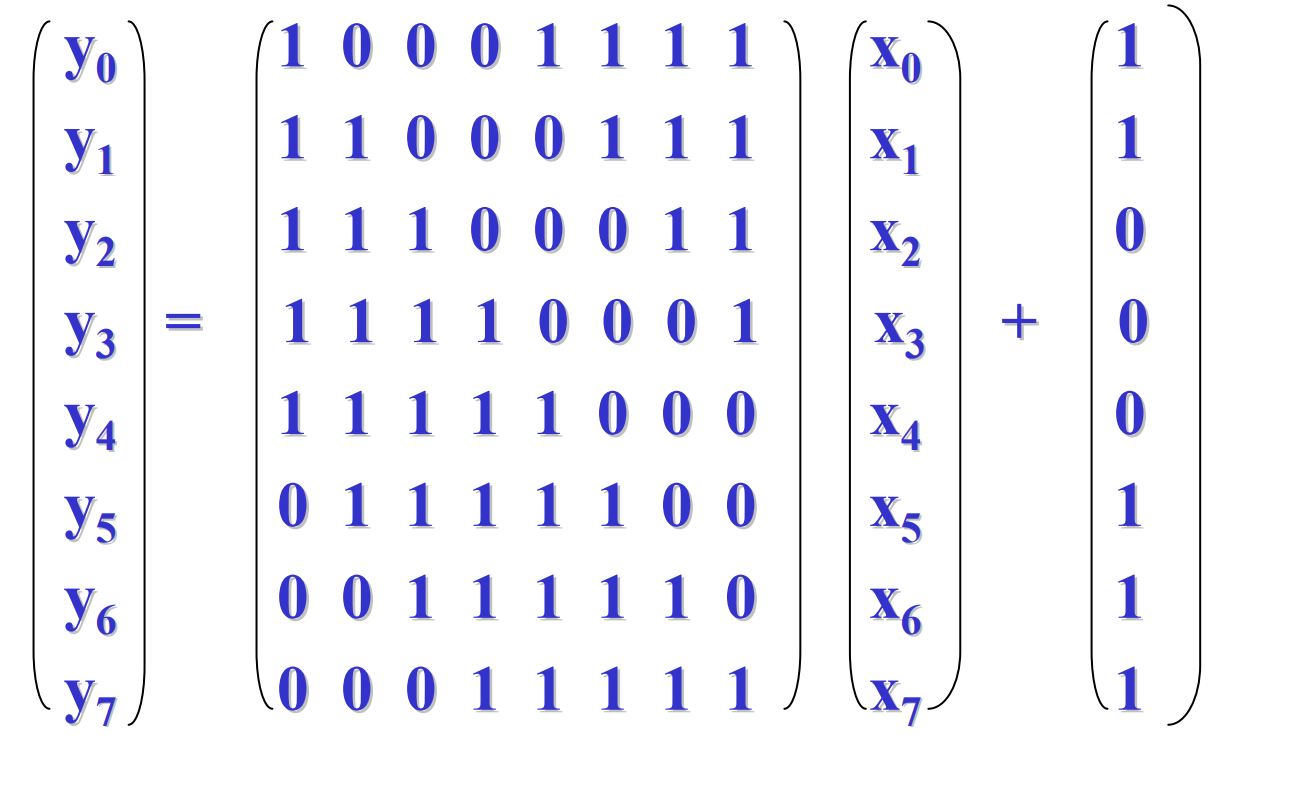

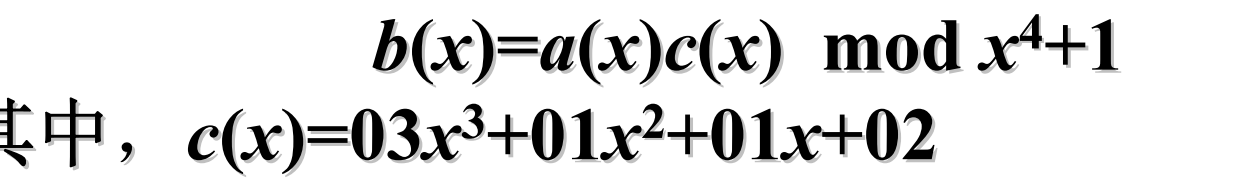

AES 算法

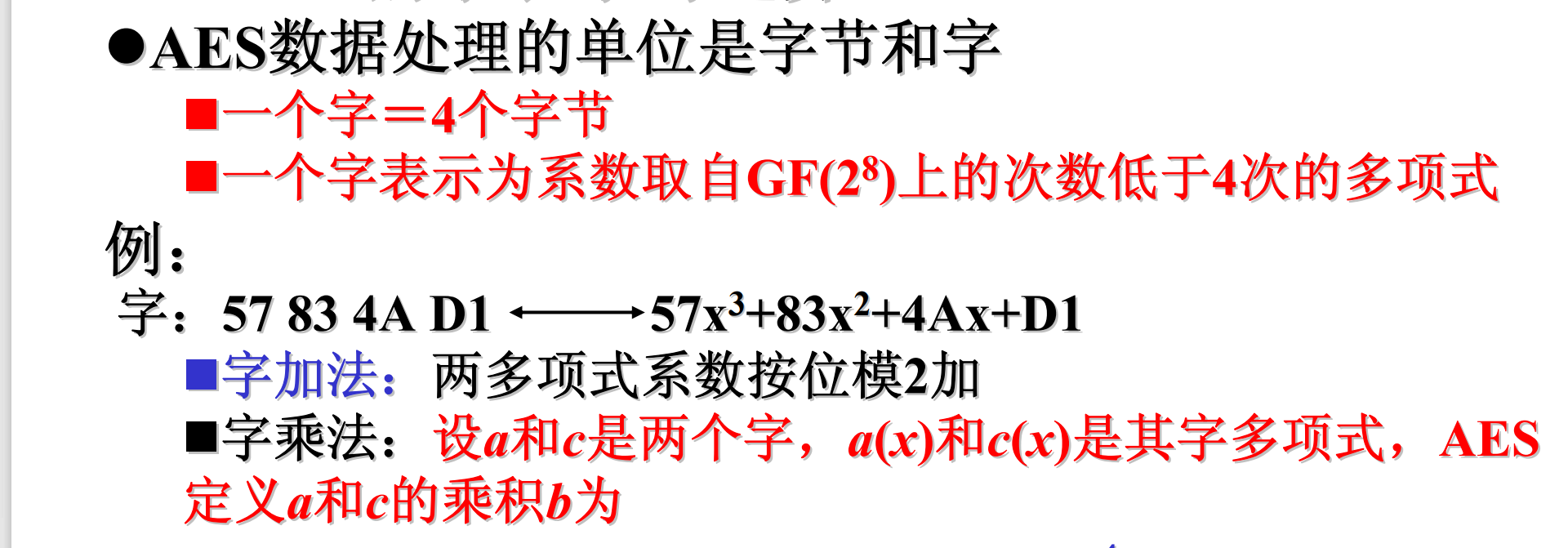

一个字 = 4字节 = 32比特

a(x)的逆元为b(x),则a(x)b(x) = 1 mod m(x)

sp s盒p置换 轮函数不可缺少

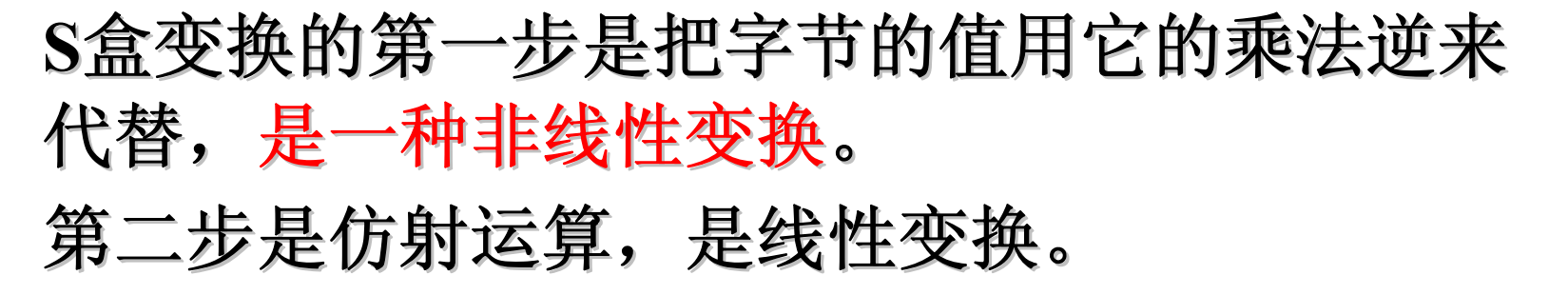

s盒变换:先取逆元素,然后仿射变换

置换说明输出的每一位都和输入的5位相关

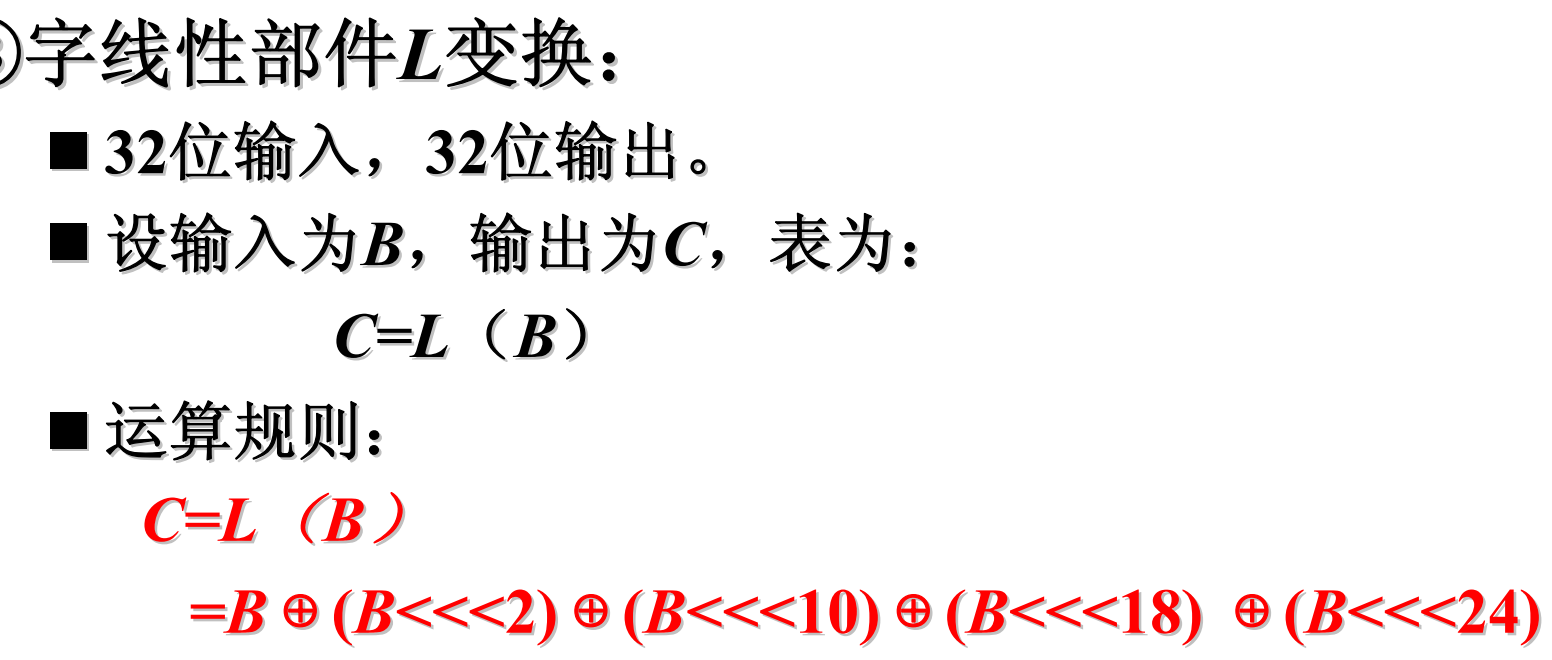

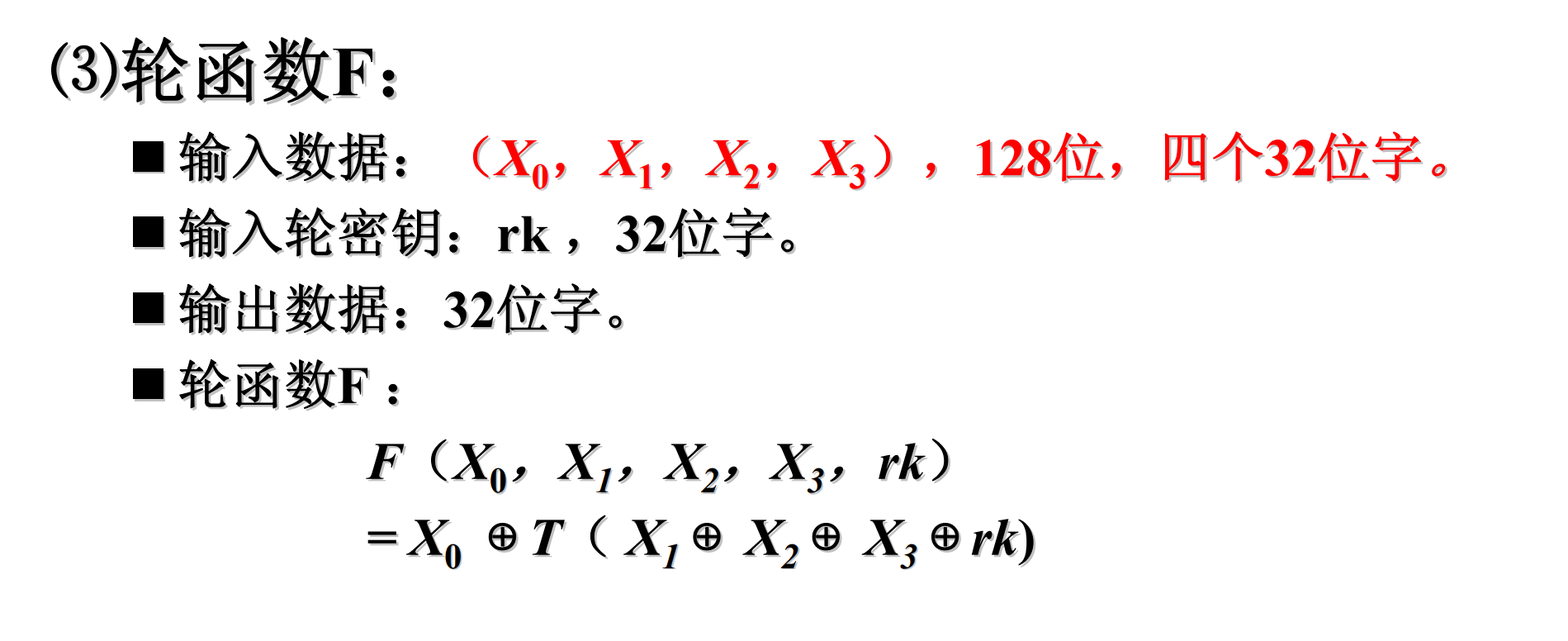

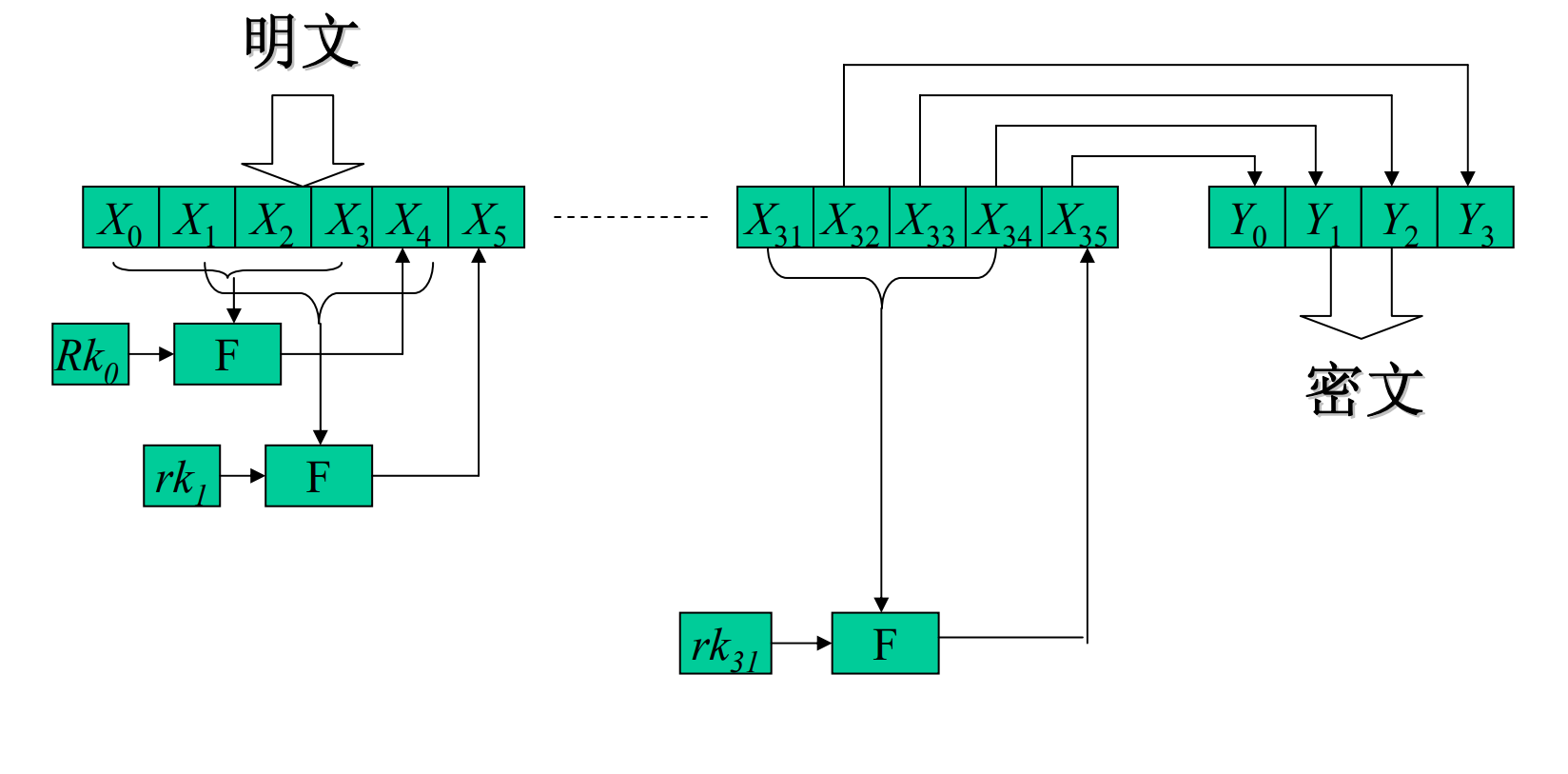

SMS4算法

中国商用算法

商用密码公开算法,核心密码布公开算法

面向字和字节,先进行非线性变换

[ 8位表示成两位16进制数,然后得到输出,并行处理来实现对字的变换

8位表示成两位16进制数,然后得到输出,并行处理来实现对字的变换

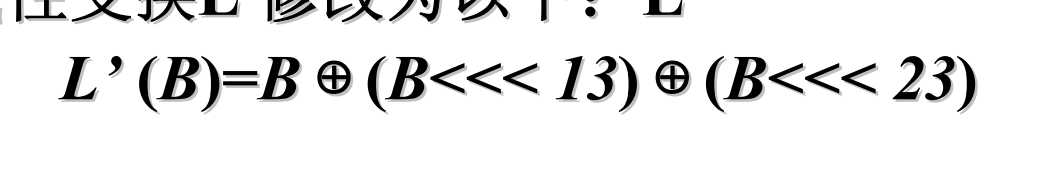

再进行线性变换

进入轮函数,加密输出结果,T变换就是先进性S变换再进行线性置换

进入轮函数,加密输出结果,T变换就是先进性S变换再进行线性置换

](imgchr.com/i/rd87JH)

[

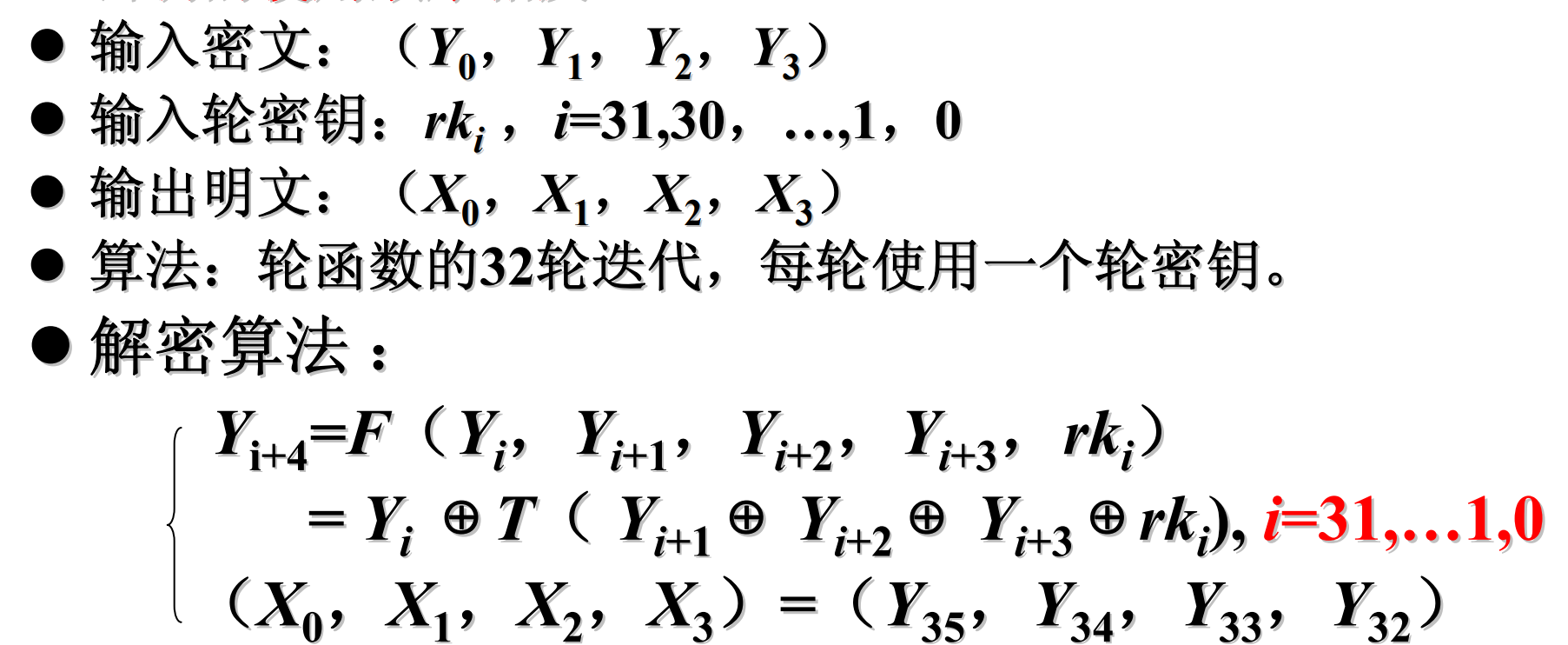

在密文输出的地方反过来

[

轮密钥使用顺相反,但是输出顺序相同

密钥扩展算法:

选用用户输入的主密钥产生轮密钥,

[

子密钥产生算法盒数据加密算法类似

](imgchr.com/i/rd84eK)

[

循环移位位数不同而已,算法结构一致,实现起来简单

分组密码结构:

扩散作用:将明文密钥的影响扩散到每一位

混淆:

迭代乘积:

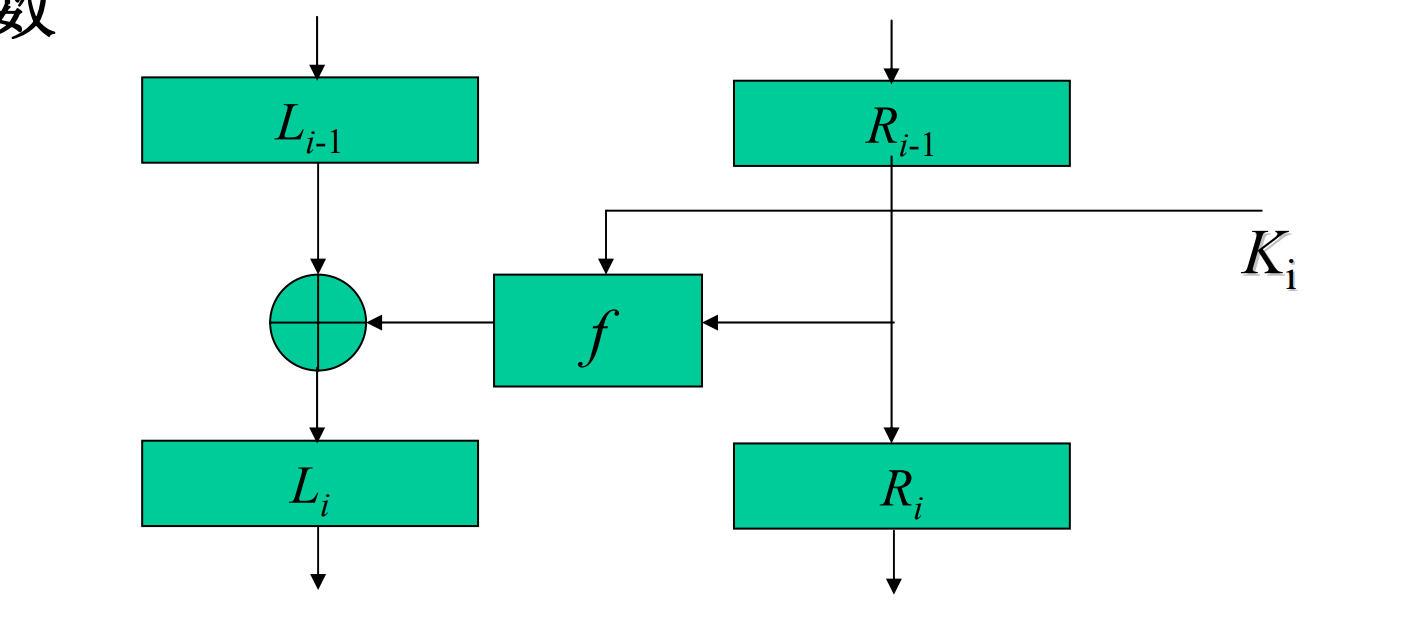

feistel结构

可逆

](imgchr.com/i/rd8Wsx)

[

应用:

数据模式:随机掩盖技术

链接技术:明文密文前后关联

短块:怎非标准块怎么处理

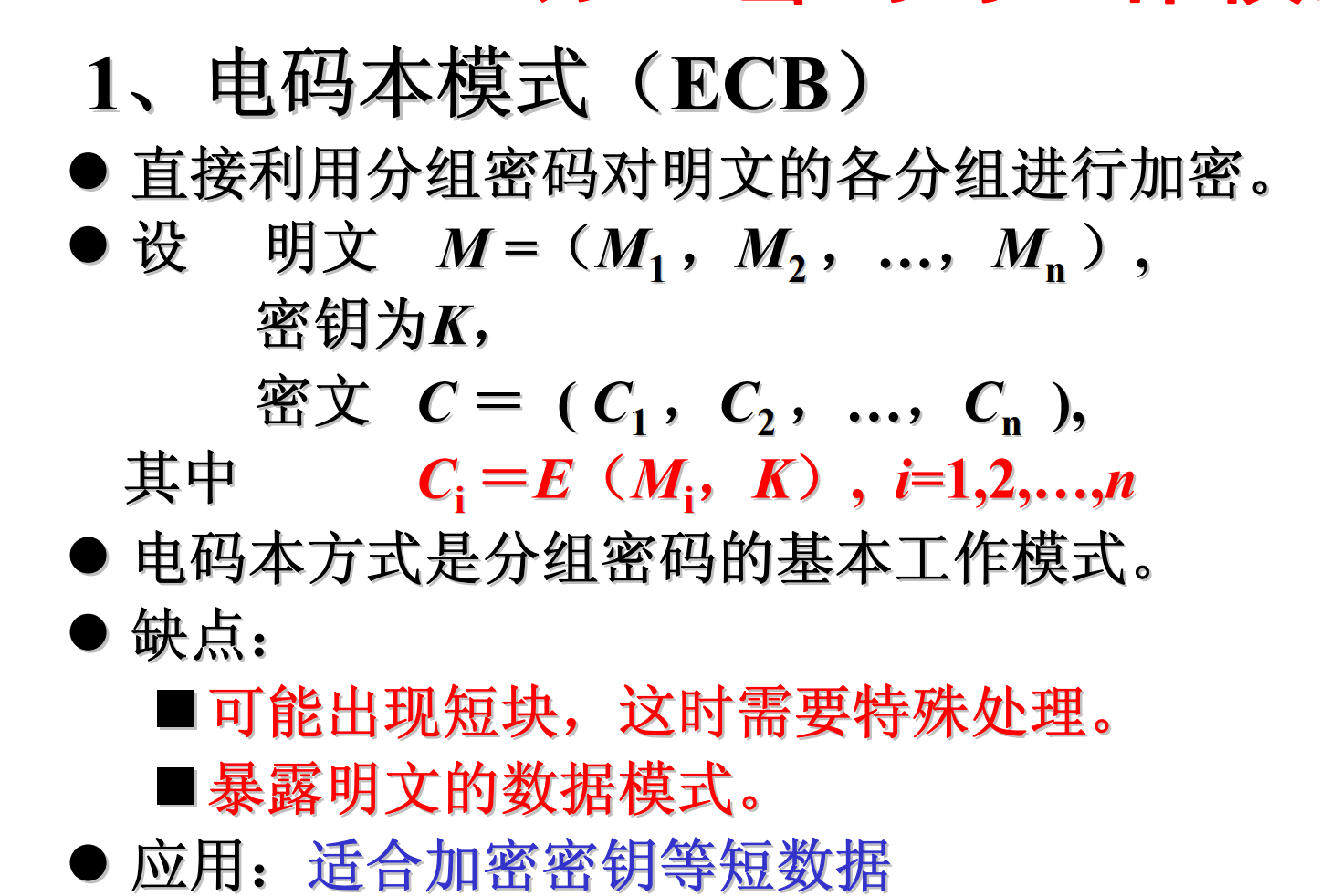

电码本模式

错误传播,有界无界,

DES明文长度64位

填充函数的作用:前面一个是一后面全部是0,填充位标准块

标准块盒标准cbc一样

XCBC适合通信加密

公钥密码:

公钥函数是单向函数

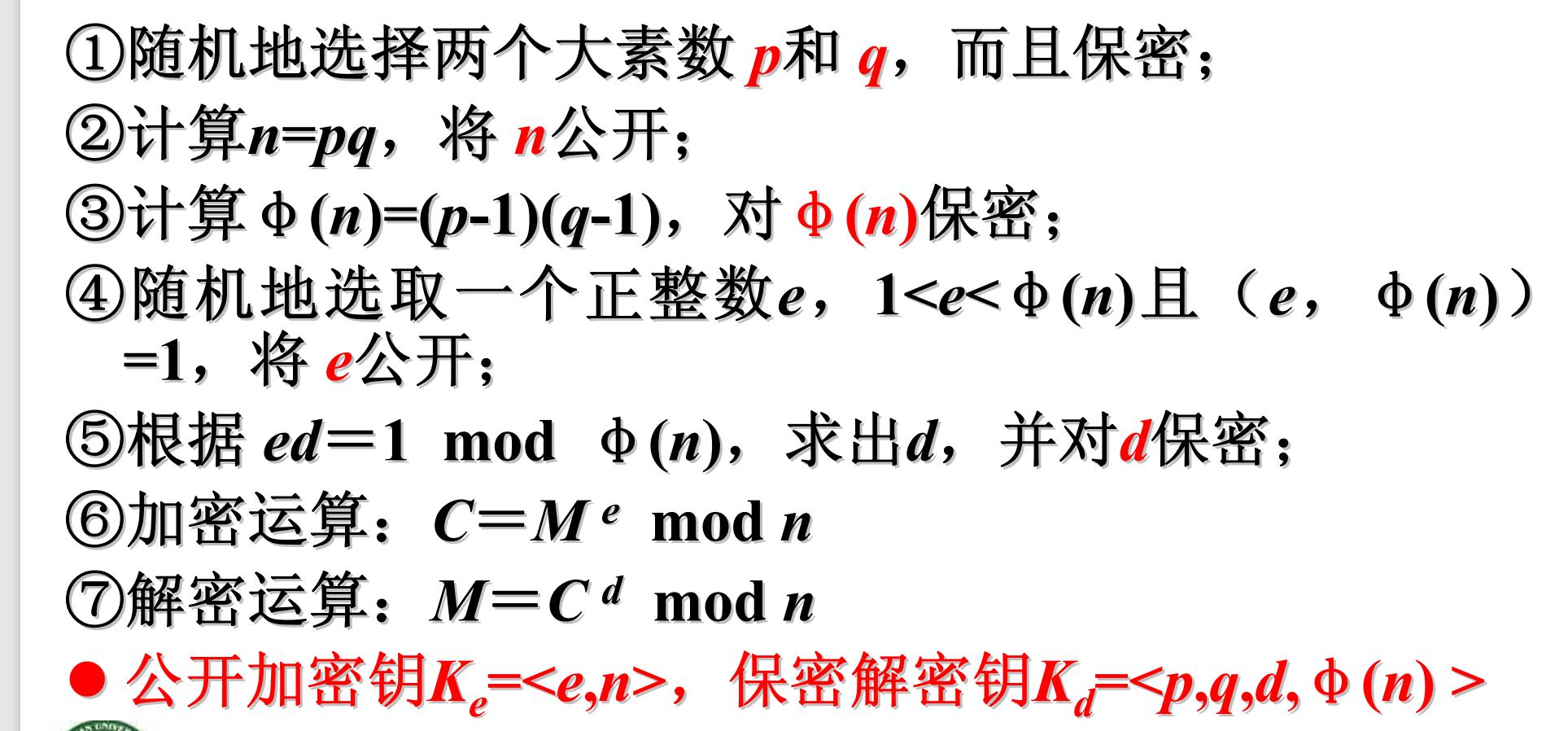

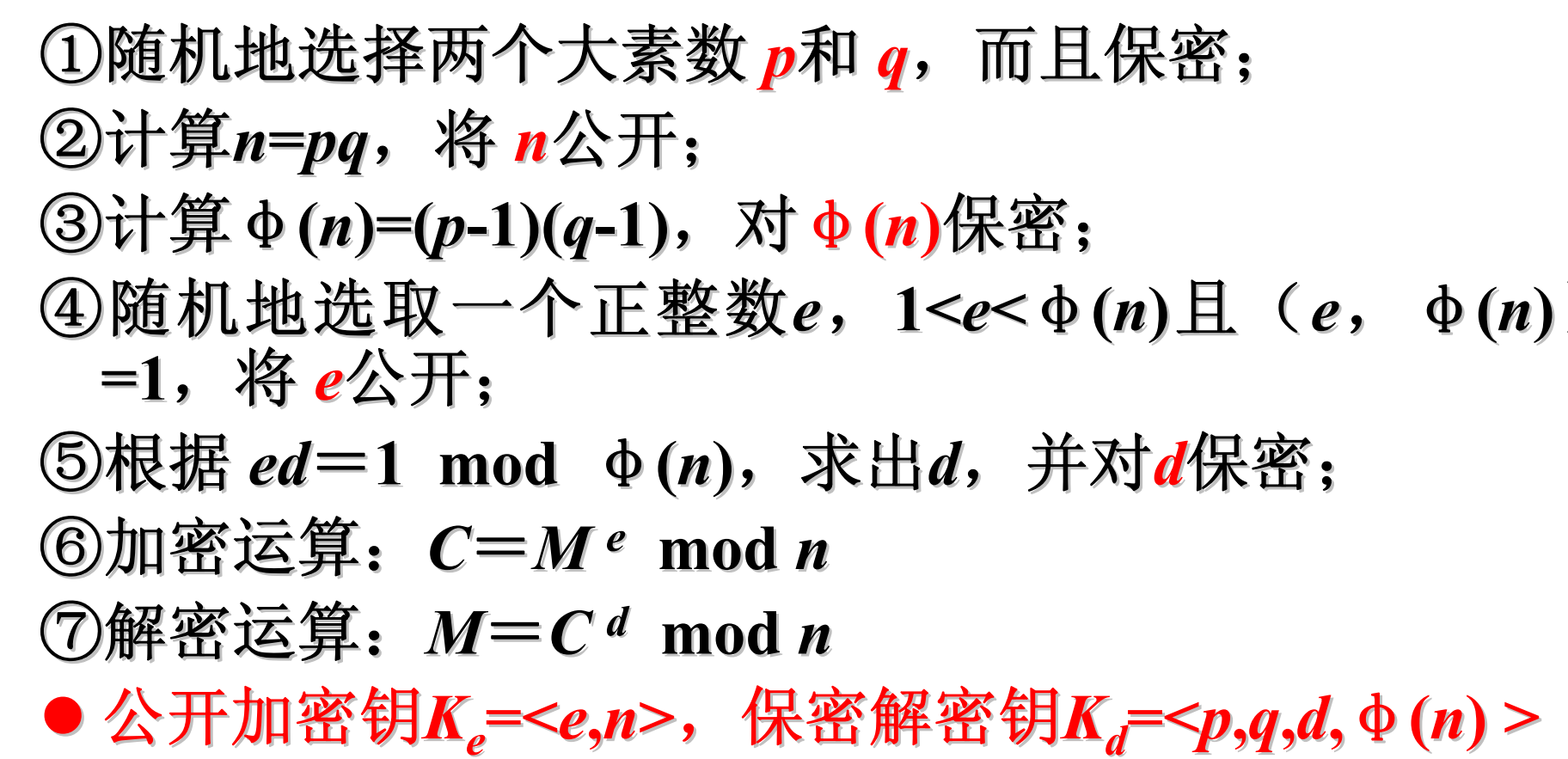

RSA

RSA 是建立在大合数的分解的困难性之上

密码学翻车复习笔记: 1对于密码设计者而言,被设计的加密算法一般要能经受住已知明文攻击。

相关知识点:

- 已知明文攻击:是指知道明文密文对来破译密码

- 选择明文攻击:是指可以选择明文来得到对应的密文

2关于对称密码密码体制和非对称密码密码体制,下面说法中正确的是 A.对称密码算法加解密速度慢于非对称算法加解密速度。 B对称密码算法加解密速度快于非对称算法加解密速度。 //算法较为复杂 ℃.对称密码算法加解密速度和非对称算法加解密速度相差无几 D.对称密码算法加解密速度和非对称算法相加解密速度不具有可比性。 3.下面关于认证的说法中,正确的是:(本小题3分) A、认证又称鉴别 B.为了安全起见,系统不能采用ID+口令方式进行身份认证 C.认证和数字签名都是确保数据真实性的措施,二者无明显区别。 D.一般来说,采用USB-KEY方式认证用户比采用生理特征识别方式认证用户更安全

相关知识点:

认证又称鉴别

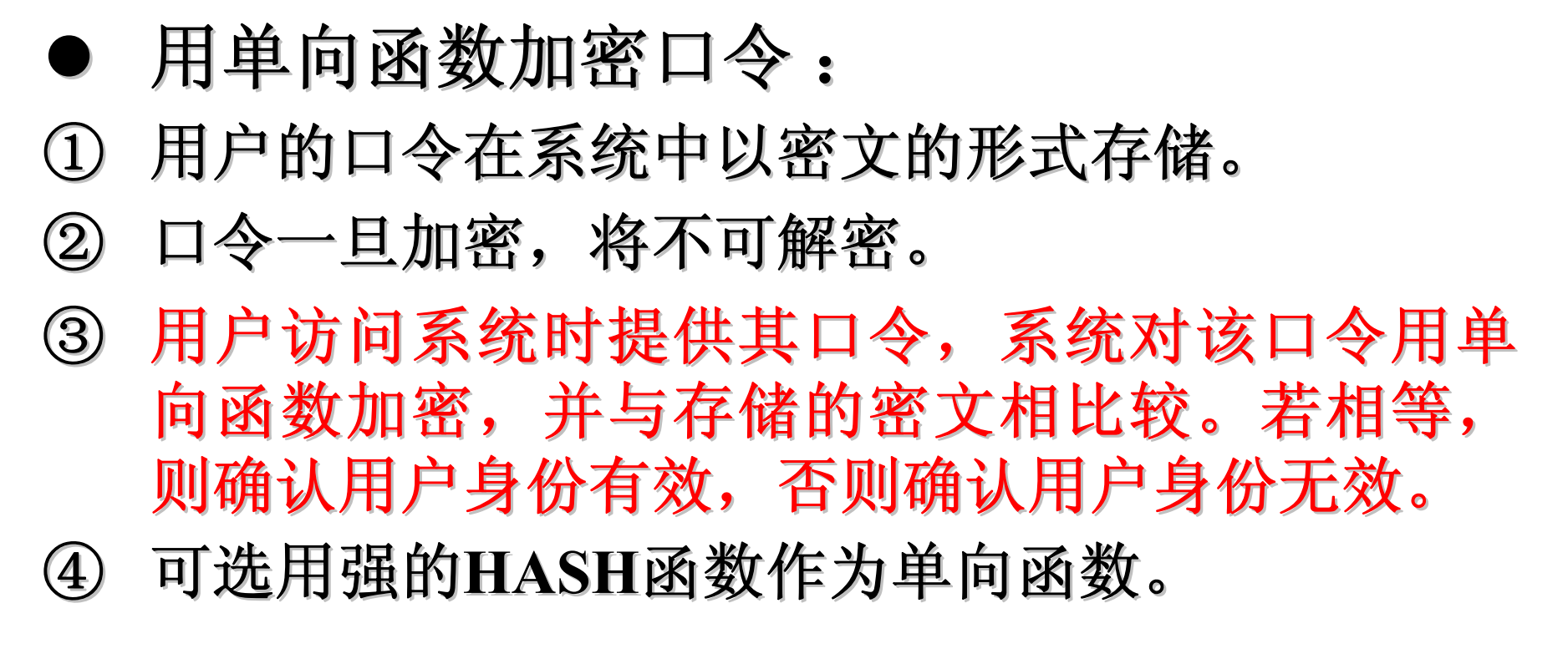

口令传输的时候,为防止用明文,可以使用单向函数加密,然后和表中的数据相对比

5密码算法RSA的安全性是基于(本小题3分) A.离散对数难题。 B.S-盒的非线性 C大合数分解难题 D.Hash函数的单向性

RSA:

E(加密算法)和D(解密算法)具有可逆性

加密运算和解密运算具有可交换性

加解密算法具有保密性

公开密钥求解不了解密钥

关于RSA算法的参数:

p和q要足够大

p-1和q-1和p+1和q-1要为强素数(只有小素因子)

p和q的差要大

p-1和q-1的最大公因子要小

e要含1比较多,建议取65537

d不能太小,要足够大,否则不安全

6.下面关于AES算法中选代圈数的说法中,不正确的是: 7下面关于DES密码算法说法正确的是(本小题3分) A.DES只采用混乱技术 B.DES属于非对称密码 不Es分组长度为64Bt D.DES有32轮

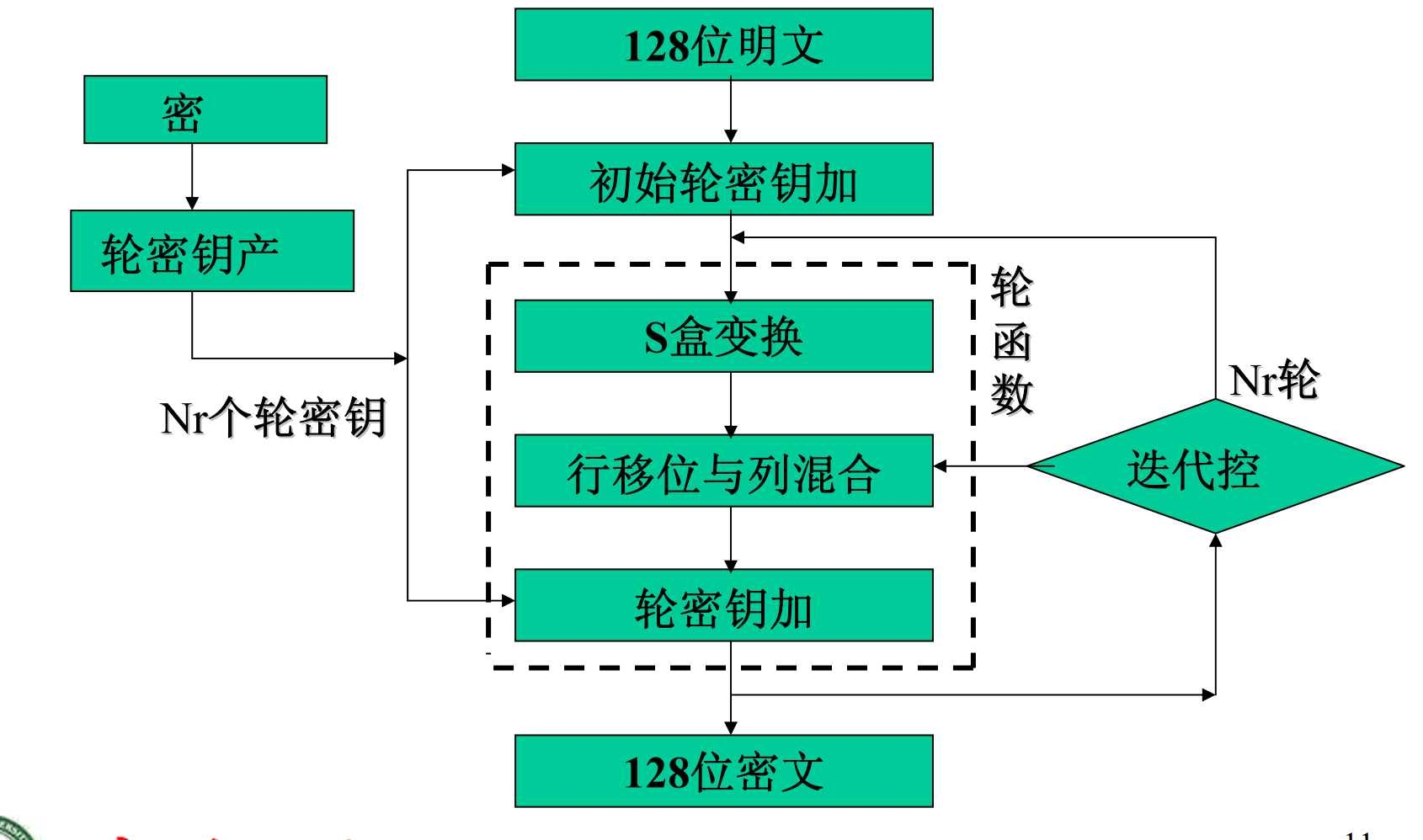

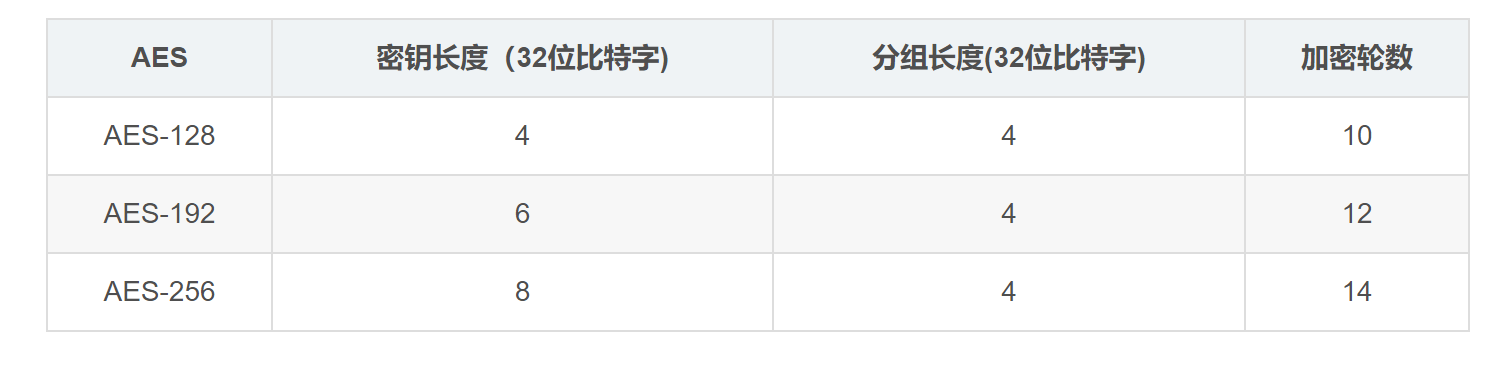

//关于AES的知识点

商用密码要坚持公开设计,公布算法的政策

AES分组长度和密钥长度要可扩展

整体特点:

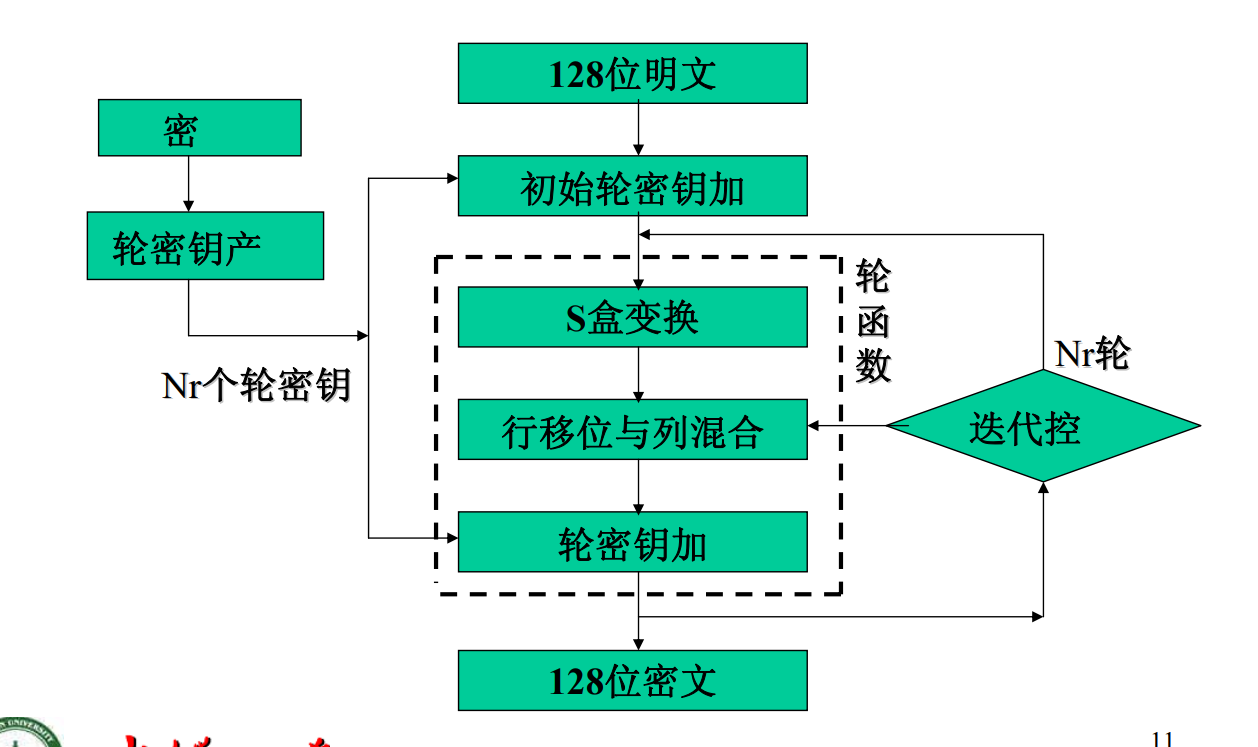

分组密码(明文长度固定128,密钥长度可变,128/192/256位),面向二进制的密码算法,能加解密任何形式的计算机数据,但是AES处理的单位是字和字节,

不是对合运算

模2加指异或运算

对称加密用到的密钥是相同的,加密速度快,但是要密钥的传输比较麻烦,AES是对称加密算法

非对称加密算法使用的是不同的密钥,因为是基于较难的数学难题,所以加密速度比较慢,但是密钥的传输比较方便

通常使用非对称加密算法加密传输密钥,然后使用对称加密密钥实现通信

AES针对加密的密钥长度不同,推荐的加密轮数也不同

将输入的128位明文(4个字)分为16个字节,从上到下,从左到右排列为状态矩阵

字符表示字节

在第一轮迭代之前,将明文 和密钥 先进行一次异或相加然后开始字节代换也就是S盒,也就是将状态矩阵中的高四位作为行低四位作为列,然后取S对应行列交叉处的地方得到新的结果

之后开始行移位操作:也就是简单的做循环移位,状态表的第0行不移动,第一行移一位,第二行移两字节,第三行左移3字节,得到的矩阵进行列混合

但是这里的列运算上面的相乘和相加指不是通常意义上的相乘相加,

然后开始轮密钥相加

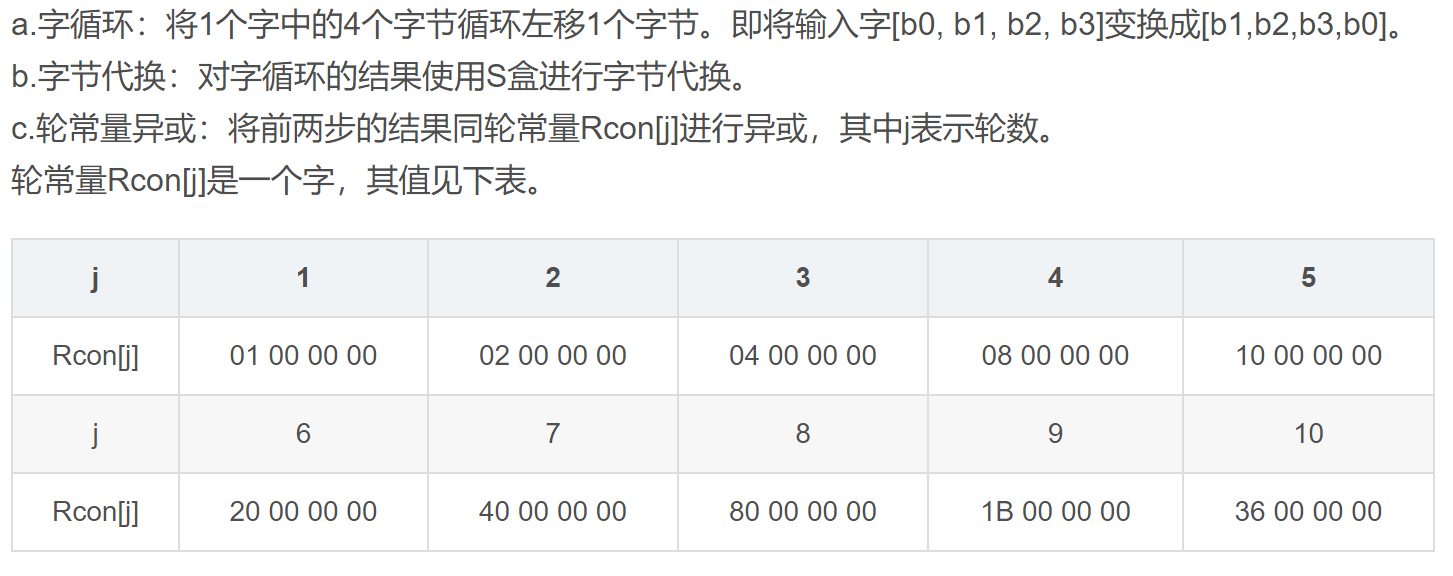

这里的T,要先将字节组循环左移一位,然后在进行相同的s盒进行字节代换,然后进行论常量异或

8通过报文鉴别不能保证(本小题3分) A.发现报文内容伪造 //没有密钥不能加密消息 B.发现报文内容修改 NC/发现报文内容泄密 D.发现报文内容重放

//报文认证

9.下面关于口令的说法中,不正解的是(本小题3分) A.口为了便于处理,口令要以明文数据文件的形式存放于系统之中 B.口令验证可以用于身份认证。 C石令验证是目前应用最为广泛的认证方式。 反口令验证简单易行,但不如其它认证方式安全性最高 10数字签名与传统签名相比,下面说法中错误的是(本小题3分) A.教字签名和传统签名都能确保签名者对签名对象的认可 B/数字签名只需要技术保障,传统签名则需要法律保障 C.数字签名和传统签名一样都是签名的一种表现形式 D.数字签名和传统签名都能保证签名者事后不能抵赖自己的等名 、简答题(5*4,共20分) 1什么是协议,什么是密码协议(本小题5分)

协议是两个或者两个以上的参与者为了完成某一特定任务而采取的一系列步骤

具有安全功能的协议称为安全协议或者密码协议

//相关知识点

协议分类:密钥建立协议,在通信各方之间建立会话密钥

认证协议:身份认证协议,通信站点认证协议

协议安全性:

-

先签名后加密:

-

-

协议攻击:

主动攻击和被动攻击:监听但是不影响协议的执行,主动攻击会影响协议的执行

协议设计原则:

1、消息独立完整性原则:不需要上下文就可以推测

2、消息前提准确原则:前提明确,可以验证

3、主题身份表识原则

4、加密的目的

5、签名原则

6、随机数的使用原则

2简述分组密码工作模式电码本模式

分组密码的工作模式:

-

计算机数据的特殊性

明显的数据模式

数据加密存在短块问题

分组密码的工作模式:

-

电码本模式(ECB):直接利用分组密码对明文的各分组进行加密,是分组密码的基本工作模式

-

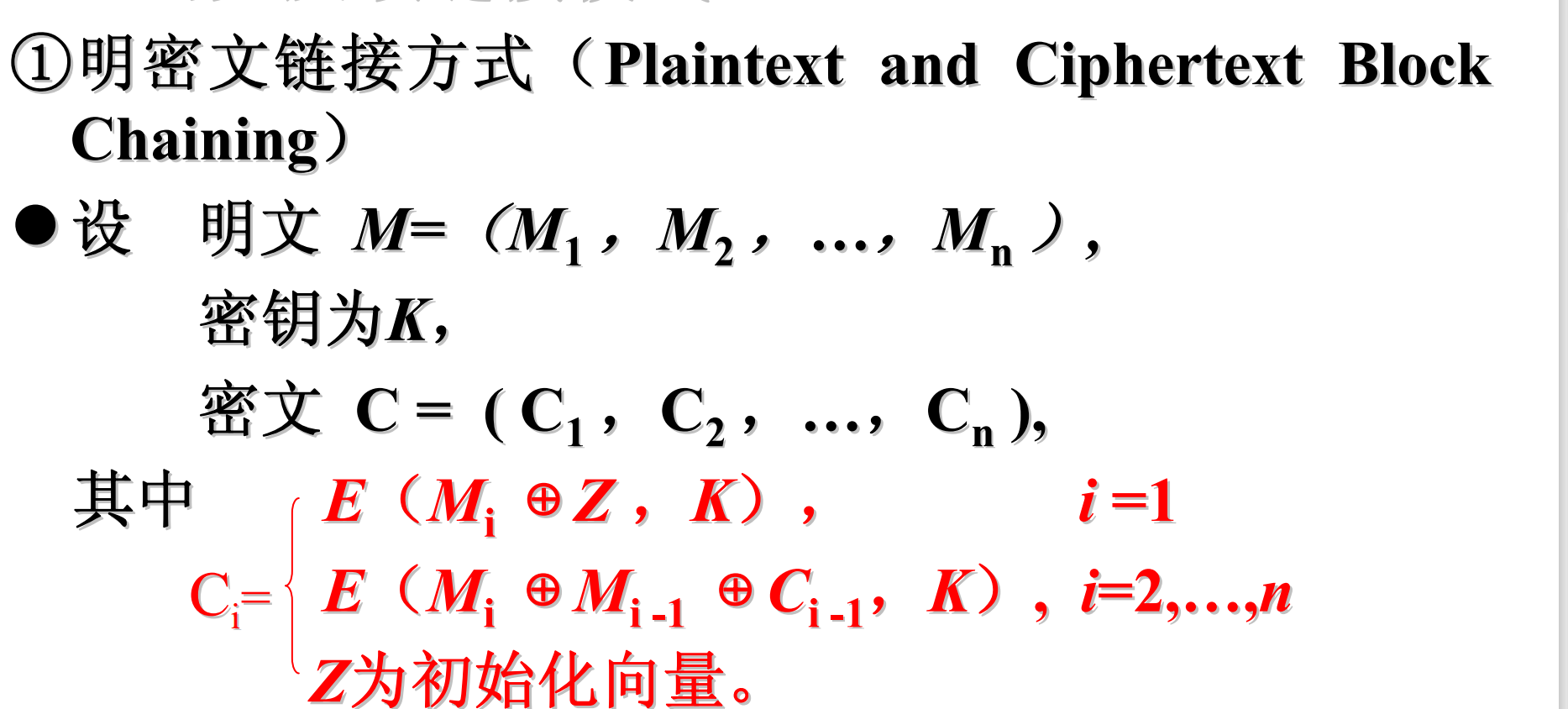

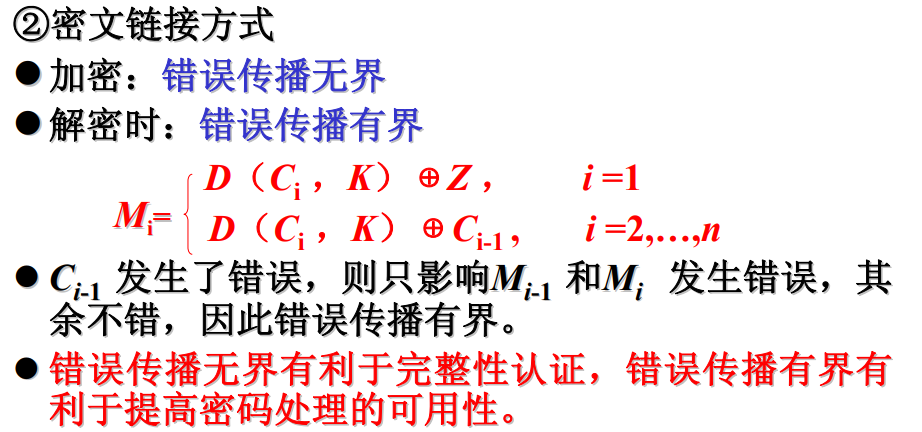

明密文链接模式(CBC):后一次的加密和前面一组的加密和加密后的明文密文异或之后再用分组密码加密吗,错误传播无界

-

密文反馈链接方式(CBC):后一次的加密和前一次的加密后的密文异或之后再用分组密码加密,错误传播有界

-

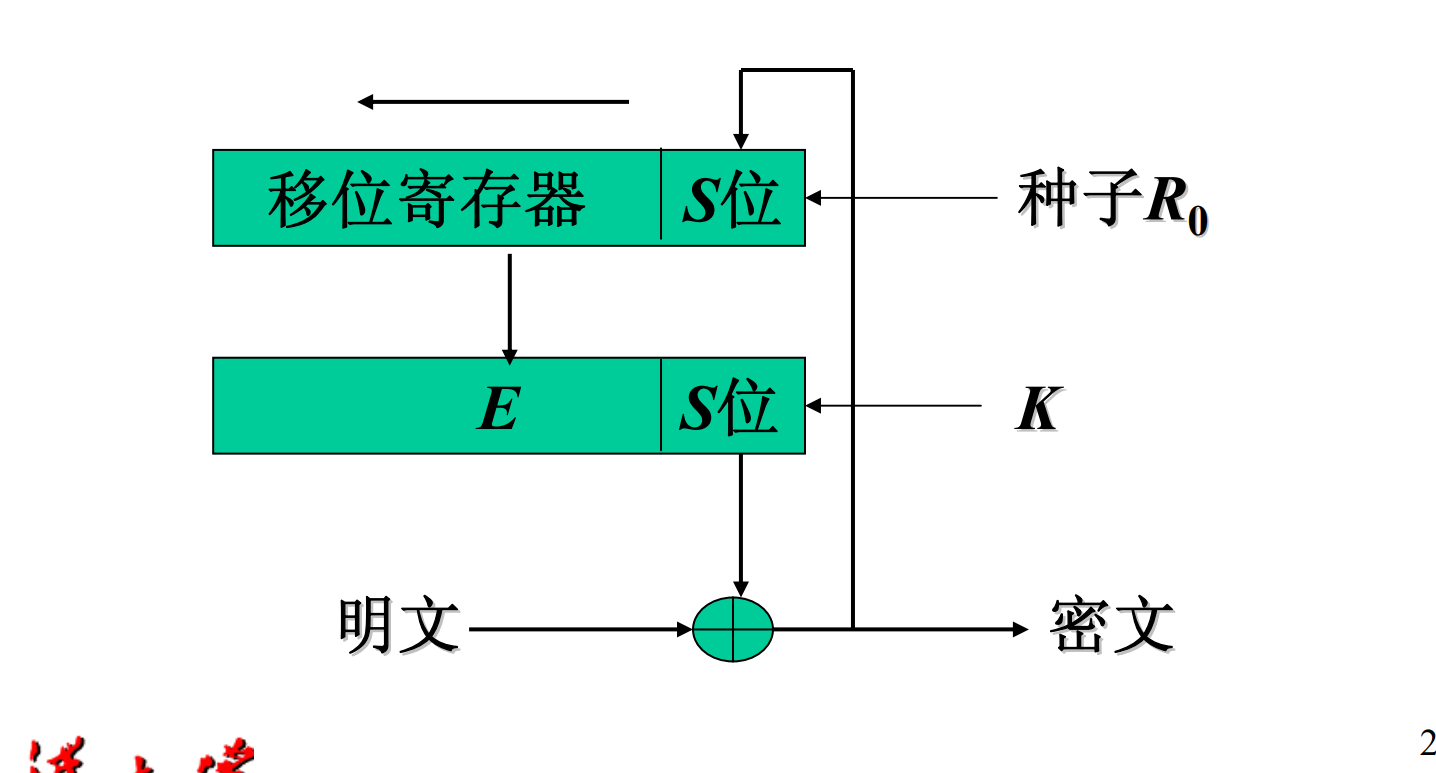

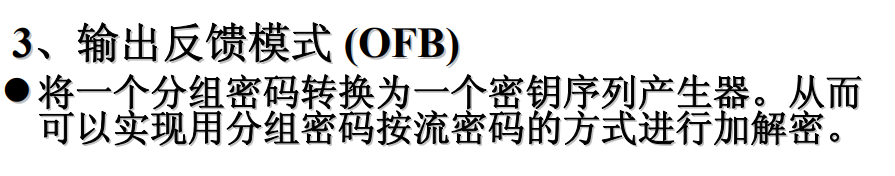

输出反馈模式(OFB):加密得到的密钥放到寄存器中加密。

-

密码反馈模式(CFB):

-

-

XCBC:用于解决最后一块不是标准块的问题,当最后一块不是标准块时,先填充然后和Cn-1还有K3异或,最后用k1完成加密

-

短块问题解决方案:

- 填充技术,填充使之成为标准块

-

密文挪用技术:使用前面加密形成的密文来填充使之称为标准块

-

序列加密:直接用密钥来填充

-

-

3简述Hah函数应该具有的性质(新版书)(本小题5分)

单向性

小的输入不同,大的输出不同

任意长的输入得到定长的输出

实用性

安全性

4.请用传统密码构造一种报文源认证方案(本小题5分)

传统密码即对称密码

报文源的认证包括传统密码和公开密钥密码

报文宿的认证包括传统d密码和公开密钥密码,但是ID标明的是B

三、计算题(10*4,共40分)元 1在RSA系统中,一个给定用户的公开密钥是e=19,m391,求这个用户的解密密钥。并写出当 消息为30时,对应加密的计算公式,并写出计算解密密钥的详细过程(本小题10分)

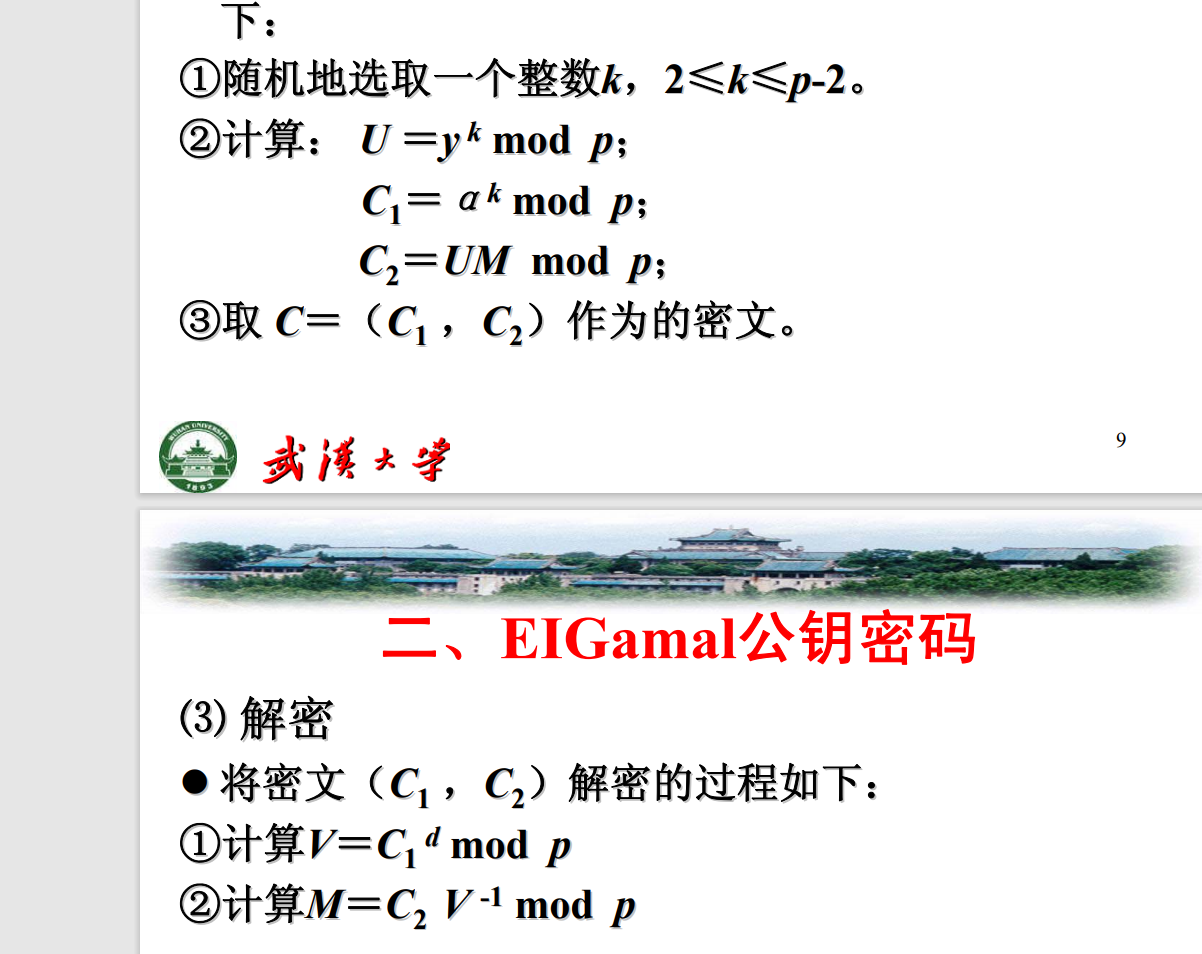

2设p=17,g=3是模p的本原根,构造一个 ElGamal公钥系统,使得A可以将信息6秘密的发送 给B,写出整个过程。(本小题10分)

//ELGamal密码

公开密钥算法

ELGamal密码建立在离散对数的困难性之上

随机选择大素数p,要求p-1有大素数因子,再选择一个p的模p的本原根a,然后将P和a公开,随机选择整数d作为自己的解密密钥

计算y=ad mod p作为公开密钥 //这里如果要由公开密钥y来计算d,但是必须求解离散对数,而这是极其困难的

3.已知椭圆曲线y^2=x~3+2x(mod11),已知三个点(2,1),(3,1)和(5,5),请指出哪两个点是椭圆曲 线上的点,计算出椭圆曲线上不同于上述的2个新点,然后计算该两个新点之和。下面是椭圆 曲线计算公式,(本小题10分) 设P(x1,y1)≠Qx2,y2),且P和Q不互逆,则 P(x1,y1)+Q(x2,y2)=R(x3,y3)。其中 p y3=4(x1-x3)y1 0231)

先求平方剩余

然后验证是不是在点上

//关于离散数学知识点补充

半群:设G是非空集合,如果*为G上的二元代数运算,且满足结合,则称该代数系统(G,**)为半群

群:设(G,*)为半群,如果满足以下条件:

(1)、G中有一个元素e(幺元),适合对于G中任意元素a,都有e*a = e*1 = a

(2)、G中有一个元素a,可以找到a-1,使得a*a-1= e

G是有限的称为有限群,否则为无限群

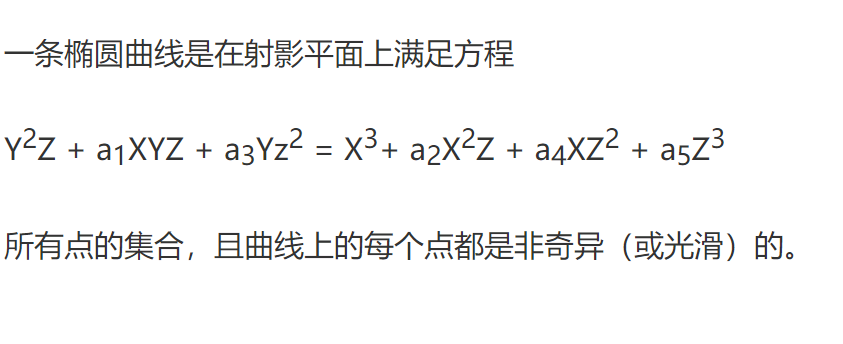

//椭圆曲线知识点(ECC)

公钥加密

同等加密安全长度下,ECC加密密钥长度更短

椭圆曲线的形状

椭圆曲线都是光滑的,所以椭圆曲线上面的平常点都有切线

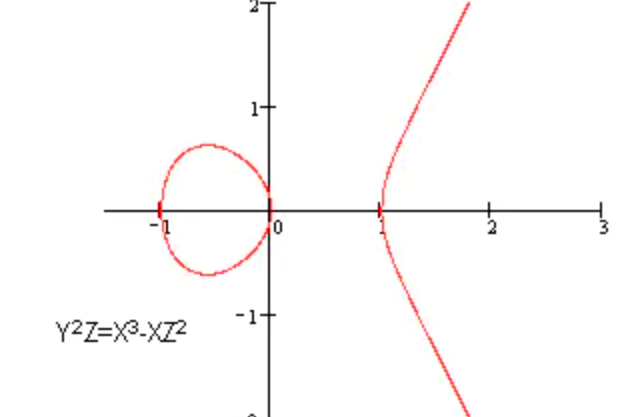

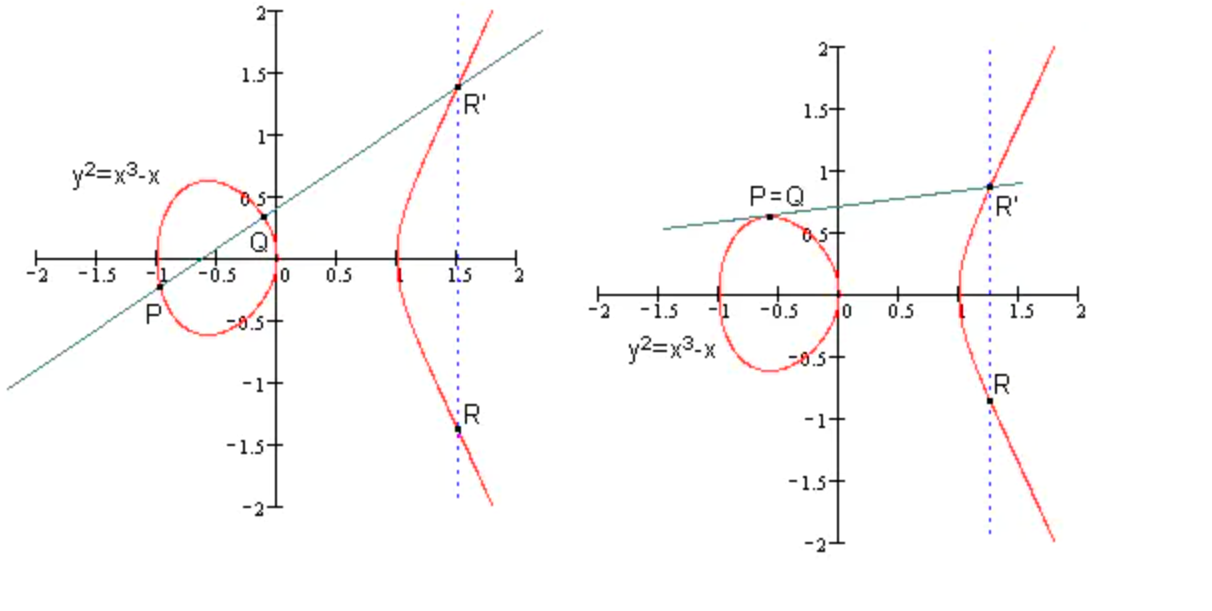

作椭圆曲线上面的两个点,连线要是同一点就作切线,交于椭圆曲线的另外一边于R'过R’作y轴的平行线交另一端于R,规定,P+Q = R

k个相同的p相加然后就可以得到p的倍数

正向计算椭圆曲线上面某点的倍点容易,但是反向计算某点是几点的几倍却很难

加密过程:选择椭圆曲线的上面的一个基点,选择密钥k,生成公开密钥K= kG,将域,基点,公开密钥发送给B

B随机选择一个随机数r,计算点C1= M+rk,C2 = rG

A只要接受到C1,C2后做C1-kC2就得到密文

// 同余方程

4.4.已知两个数A={56},B=(78},请按AES算法中加法和乘法的定义,分别计算A+B和AB, 要求写出计算过程。注:AES乘法模多项式为x^8+x24+x~3+x+1=1{00011011}=0x11B 下面是AES中以g={03}为生成元时的指数表(本小题10分) 0001020304050607080900B∞c000e0 000103050F 01Fn1384808739547020601E21335 0285345CE43759BB266ABD97090ABE631 035315040c143C44c4FD168B8038EB2c 04《D467A9E03B4DD762A61081828788g 0583.9E DO 6B BD. DC TF 81 98 B3 CE 49 DB 76 9A 06B5c457F91030 50K00B 07E1928708792ABc2F71 2769BBD661A3 08B1636480260B7c25m193AE92060M0 3266BA15341 09.035E23D47c940c058ED2c749cBDA75 0A 9F BA D5 64 AC EF 2A 7E 82 9D EC DF 7A 8B 89 80 0B9BB6C158E82365AEA256FB1c843C554 0CFC1F2163A5407091B207799B0CB46CA 0D45C4AD798B8691A8E3342c65130 0E12 36 5A EE 29 四、分析题(共10分) 1为了安全起见,序列密码的密钥序列必须是真随机序列。(本小题16分)

长周期性

非线性

统计上的预期性

可伸缩性

不可预测性

广东工业大学考试试卷(B卷 课程名称:密码学基础 试卷满分100分 考试时间:2015年6月17日(第16周星期3) 题号一二三四五六七八九+总分 评卷得分 评卷签名 复核得分 复核签名 补 单项选择题(2*10,共20分) 1.下面关于磁卡、智能卡和 USB-Key的说法中,不正确的是(本小题2分) A.它们都是通过验证用户拥有什么来实现用户身份认证的。 B.智能卡和USB-Key都具有计算功能,因此安全性比较高 c.用户只需要依靠磁卡、智能卡和 USB-Key这种实物就可以认证用户身份 D.以上都不正解

// 如果仅仅只靠磁卡、智能卡和USB这种物理持物来作为用户身份凭证作为认证尚有不足,因为一旦丢失就会被他人盗用,那么就还需要一种磁卡,只能卡和USB-key上不具有的身份信息,这种身份信息通常采用个人识别号

2.下面对密码协议设计前提准确原则的描述,不正确的是(本小题2分)A A.与消息相关的先决条件应当明确给出 B.与消息相关的先决条件的正确性要能够得到验证 C.与消息相关的先决条件的合理性要能够得到验证 D.与消息相关的先决条件的完整性要能够得到验证。

协议是两个或者两个以上的参与者为了完成某一特定任务而采取的一系列步骤

具有安全功能的协议称为安全协议或者密码协议

//相关知识点

协议分类:密钥建立协议,在通信各方之间建立会话密钥

认证协议:身份认证协议,通信站点认证协议

协议安全性:

-

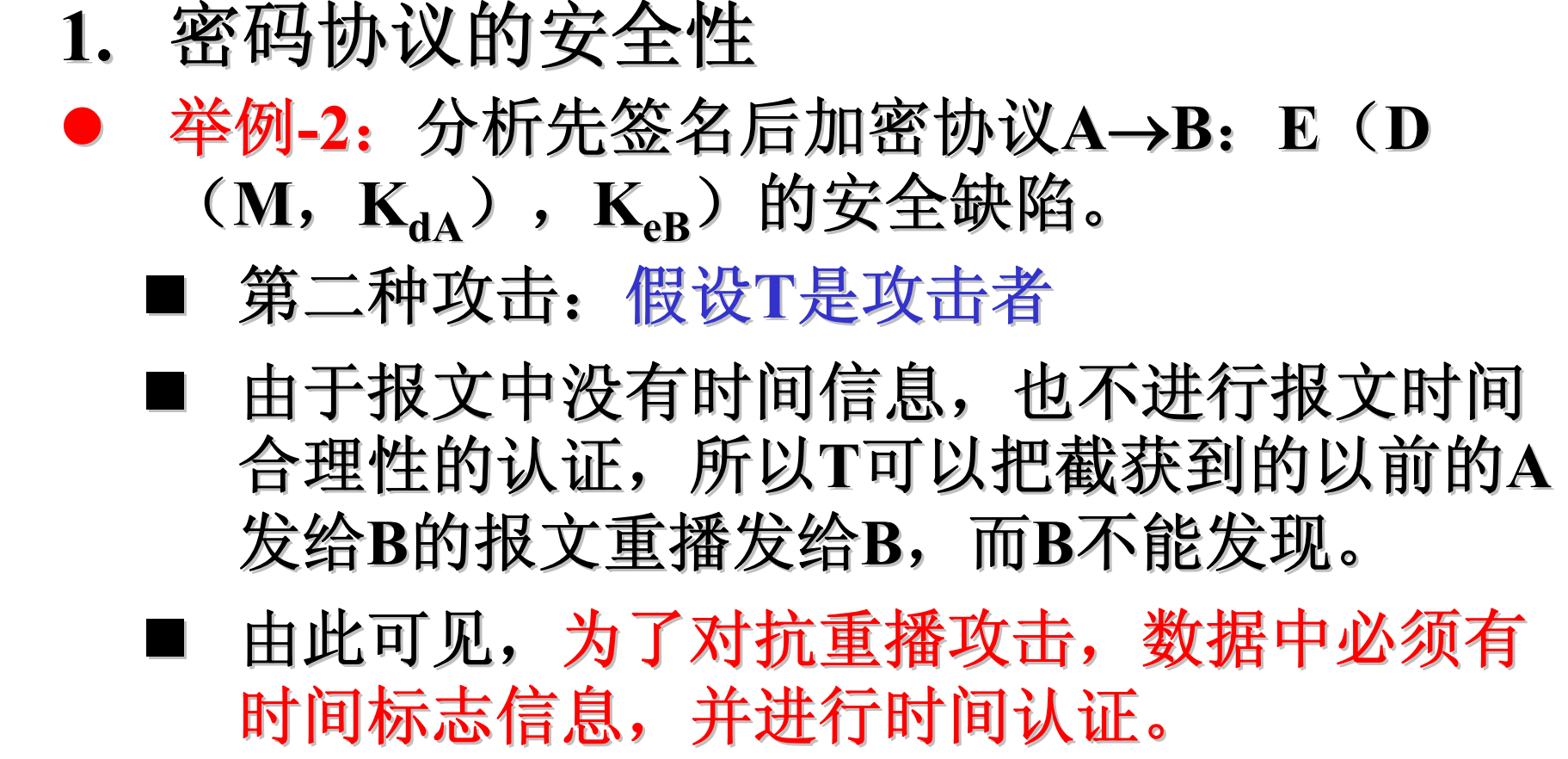

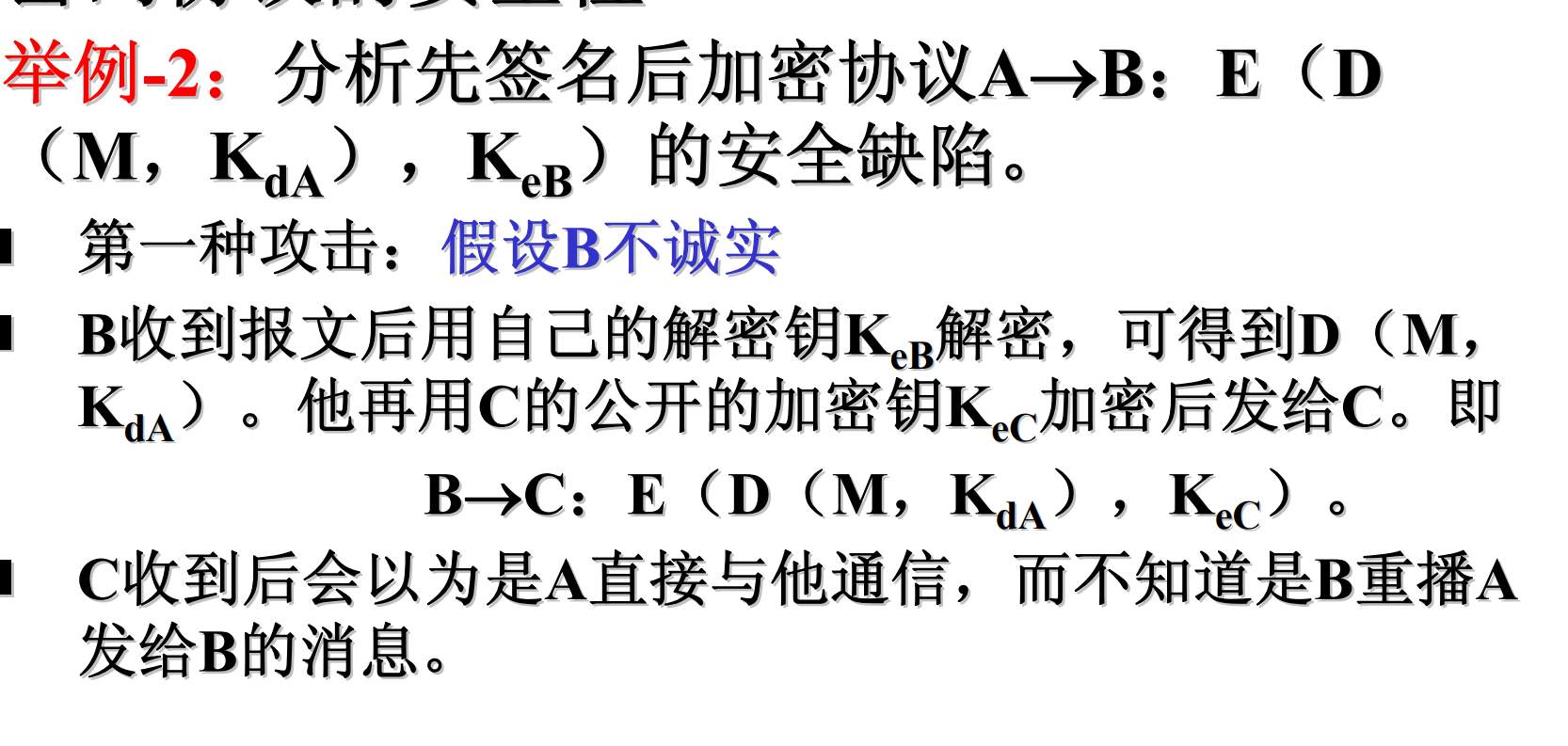

先签名后加密:

-

-

协议攻击:

主动攻击和被动攻击:监听但是不影响协议的执行,主动攻击会影响协议的执行

协议设计原则:

1、消息独立完整性原则:协议中的每条消息都应准确的表达他所想要表达的含义,一条消息的解释应完全由其内容来解释,不用借助上下文来推断

2、消息前提准确原则:与消息相关条件应当明确的给出,其正确性合理性能得到验证

3、主题身份表识原则:一个主体的标识对于某个消息的含义是重要的,就要在消息中明确地加上主体的名称

4、加密目的原则:

5、签名原则

6、随机数的使用原则

7、编码原则,最小安全性原则

密码协议的分析:

协议安全的分析的目的就是要揭示协议是否存在安全漏洞和缺陷。

分析方法包括攻击检测方法和形式化分析方法

攻击检测方法:更具已知的各种方法来对协议进行攻击

3如果序列密码的密钥序列产生算法与密文相关,则下述说法中正解的是(本小题2分) A.所产生的密钥序列也与密文相关。 B.这类序列密码称为同步序列密码。 C.这类序列密码不存在错误传播。 D.采用这类密码,不能检测插入、删除和重播等主动攻击。

//

4.下面关于AES算法密钥长度的说法中不正确的是(本小题2分) A.AES算法密钥长度16字节 05)o i|B.AES算法密钥长度24字节 3 C.AES算法密钥长度32字节 D.AES算法密钥长度48字节

一个字 = 4字节 = 32比特,需要用到16个字

a(x)的逆元为b(x),则a(x)b(x) = 1 mod m(x)

sp s盒p置换 轮函数不可缺少

s盒变换:先取逆元素,然后仿射变换

置换说明输出的每一位都和输入的5位相关

对于计算方法,首先,加的话是异或为一,乘的话先算出次方,转换成为二进制,然后同样是用异或

5.传统密码应用的主要障碍是(本小题2分) AA.安全性不足

B.密钥管理困难C.计算复杂

D.以上都不对

// B

6.下面关于DES密码算法说法正确的是(本小题2分)A. DES有16个S—盒

B. DES子密码长度为48Bit C. DES明文分组长度为56Bit D.DES有32轮

DES算法

对于64位密码扩展成16个48位的密码的方式:

1、置换:先将64位筛选成为56位,作用去密钥中的8个奇偶校验位8的倍数位。按照以下矩阵排列。

关于矩阵的来源,先将1-64竖着写,每列8个然后去掉最后一行的就奇偶校验位,然后按照行的顺序排成两个4X7的矩阵,C0从上往下排,D0从下往上排

关于矩阵的来源,先将1-64竖着写,每列8个然后去掉最后一行的就奇偶校验位,然后按照行的顺序排成两个4X7的矩阵,C0从上往下排,D0从下往上排

2、循环移位:分成左右两块,每块28bit,各自循环移位

3、置换:再将56位筛选成为48位,按照矩阵位置选择

2、3重复16次,结果将64bit的密钥扩展成为16个48位的密钥

自顶向下讲解的时候,先屏蔽下面的东西,不要深入细讲

- DES算法实现

初始置换严格来说没有加入密钥,对保密是不利的,分为两个32位两个,然后将32比特扩展48比特

然后将48位分成8组然后魅族还原成4位

然后将S盒的第一个和最后一位转换成为行号,将S的2-5位转换成为列号,然后输出行号和列号相交处的数字的二进制

解密的时候,得先使用k15

破译:DES安全性:

穷举攻击

弱密钥 //子密钥相同

存在互补对称性

两重DES不安全// 中间相遇攻击

7,下列选项中,哪项不属于Hash函数的安全性质(本小题2分)A.单向性

B.抗弱碰撞性C.抗强碰撞性D.机密性

Hash的安全性质:单向性、抗弱碰撞、抗强碰撞性

8.关于公钥密码体制,下面说法中正确的是(本小题2分)A.加密密钥和解密密钥通称为私钥。

B.加密密钥和解密密钥通称为公钥。

C.加密密钥又称为公钥、解密密钥又称为私钥。D.加密密钥又称为私钥、解密密钥又称为公钥。

9.下面关于DES算法说法中,正确的是(本小题2分)A. DES算法中每一步都是可逆的

B. DES算法中只有S—盒替代是可逆的C. DES算法中扩展置换是可逆的D.DES算法中压缩置换是可逆的

(他引1实服评e,海

10,关于CA和数字证书的关系,以下说法不正确的是(本小题2分)A.数字证书是保证双方之间的通讯安全的电子信任关系,由CA签发B.数字证书一般依靠CA中心的对称密钥机制来实现

C.在电子交易中,数字证书可以用于表明参与方的身份

D.数字证书能以一种不能被假冒的方式证明证书持有人身份

二、简答题(5*5 ,共25分)

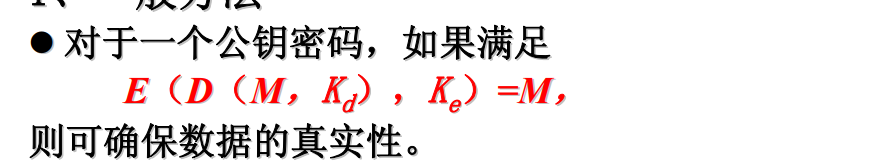

1,给出并说明利用公钥算法确实现保数据真实性的协议(本小题5分)

2.简述一种完善的签名应满足的条件。(本小题5分)

3简述分组密码工作模式-密文链接模式。(本小题5分)

电码本模式

使用的是密钥反馈

使用的是密文反馈

4简述密码体制包含哪些部分。(本小题5分)

5图示并简述认证的基本原理(本小题5分)

三、计算题(104,共40分) 1.已知椭圆曲线y^2=x~3+1x+1(mod5),下面有三个点(2,3),(3,4)和(42),请指出那两个点是椭圆 曲线上的点,同时再求出椭圆曲线上的另外的2个点,同时计算该两个新求的点和。下面是椭 圆曲线计算公式,(本小题10分) ●设P的x,n1)≠Q(22),且P和Q不互逆,则 P(x1,y)+Q(x2,n2)=R(x3,)。其中 为=42-x1-x2 =4的1-3)n1 A=(21)(x2=x1)

可以先求平方剩余,求完之后,就看看X那一边的是不是有相同的值,又就是

/关于离散数学知识点补充

半群:设G是非空集合,如果*为G上的二元代数运算,且满足结合,则称该代数系统(G,**)为半群

群:设(G,*)为半群,如果满足以下条件:

(1)、G中有一个元素e(幺元),适合对于G中任意元素a,都有e*a = e*1 = a

(2)、G中有一个元素a,可以找到a-1,使得a*a-1= e

G是有限的称为有限群,否则为无限群

//椭圆曲线知识点(ECC)

公钥加密

同等加密安全长度下,ECC加密密钥长度更短

椭圆曲线的形状

椭圆曲线都是光滑的,所以椭圆曲线上面的平常点都有切线

作椭圆曲线上面的两个点,连线要是同一点就作切线,交于椭圆曲线的另外一边于R'过R’作y轴的平行线交另一端于R,规定,P+Q = R

k个相同的p相加然后就可以得到p的倍数

正向计算椭圆曲线上面某点的倍点容易,但是反向计算某点是几点的几倍却很难

加密过程:选择椭圆曲线的上面的一个基点,选择密钥k,生成公开密钥K= kG,将域,基点,公开密钥发送给B

B随机选择一个随机数r,计算点C1= M+rk,C2 = rG

A只要接受到C1,C2后做C1-kC2就得到密文

// 同余方程

2设p=5,m=4,构造一个 ELGamal密码,并用它对m加密,(提示:5的一个本原根是2)(本小 题10分)

3已知AES算法中的既约多项式是m(x)=x^8+x4+x3+x+1,计算{50}{83)(本小题10分)

4在RSA系统中,一个给定用户的 公开密钥是e=1,n-21,求这个用户的解密密钥。并写出当 消息为30时,对应加密的计算公式,并写出计算解密密钥的详细过程。(本小题10分) 四、分析题(共15分)

1.为了安全起见,序列密码的密钥序列必须是真随机序列。(本小题15分)*

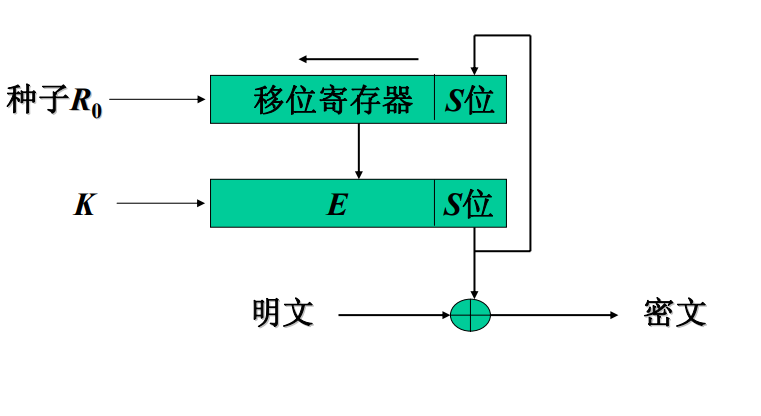

序列密码

定义:明文、密文、密钥以位(或字符 )为单位进行加解密

同步序列密码:密钥序列产生算法与明文无关,所产生的密钥序列也与明文无关。通信双方必须保持精确的同步。

对插入、删除、重播较为敏感,但是当密文字符产生了错误,0错成1或错称0,就不影响其他字符。

自同步序列:密钥序列产生算法和明文相关,则产生的密钥序列与密文相关

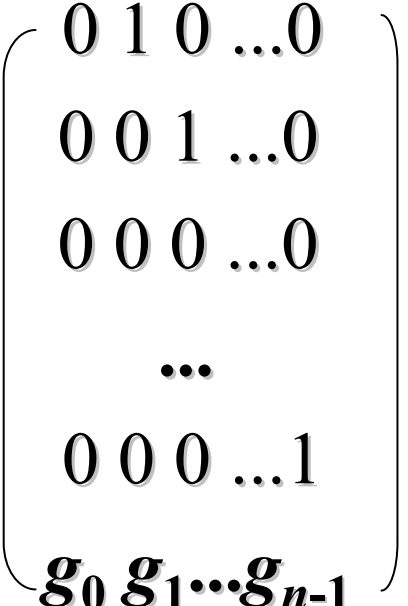

线性移位寄存器

每一时刻,寄存器的取值(s0,s1...,sn-1)为一个状态,移位寄存器的输出F(s0,s1,....sn-1)要输入到Sn-1上。如果F是线性函数称为线性移位寄存器,否则称为非线性移位寄存器。

m序列:输出序列周期达到最大值2的n次方减1,称为m序列,仅当多项式为本原多项式时,线性移位寄存器的输出序列为m序列,使用次方的时候,最高位和最低位的系数为1,其中的+表示与或。式子只是表示电路的方式,不要看作计算的式子,0和1出现的次数相等 游程:序列中连续的i个0(或1)的称为长度i的0(或1)游程

线性移位寄存器都是用于自同步序列,

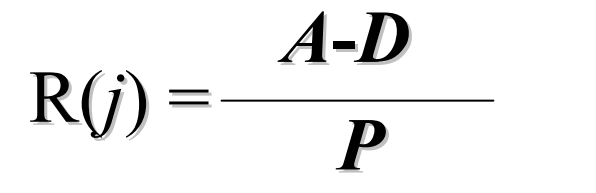

自相关函数:

当自相关系数达到

称为序列的自相关函数达到最佳

但是下一状态的S` = HS mod 2 其中 H为伴侣矩阵

计算题:关于AES函数总结

攻击者知道明文密文对之后,是可以求出这之间的密钥的,最后可以求出伴侣矩阵得到寄存器的所有结构

转而使用非线性的,

后面使用线性移位寄存器作为驱动源,来驱动非线性电路产生非线性序列,称为前馈序列

// 字节 8 比特,字4字节

密码学对应视频:

P1、P2可以跳过 房东77777777777777777777747 P6课本上没有内容可以跳过