前言

单向认证只需站点部署了ssl证书就行,任何用户都可以去访问(IP被限制除外等),只是服务端提供了身份认证

一般web应用都是采用单向认证的,原因很简单,用户数目广泛,且无需做在通讯层做用户身份验证,一般都在应用逻辑层来保证用户的合法登入。但如果是企业应用对接,情况就不一样,可能会要求对client(相对而言)做身份验证。这时需要做双向认证。

安装证书

安装根证书

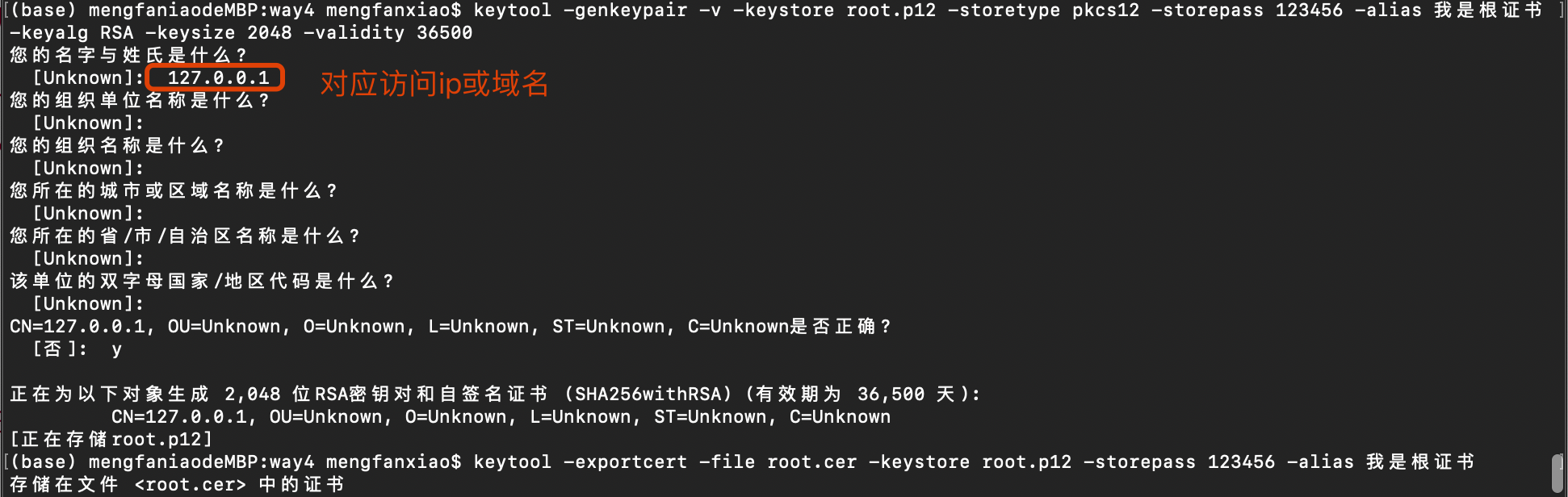

- 生成根证书

生成了 root.p12 (根证书颁发机构密钥库即CA密钥库)

keytool -genkeypair -v -keystore root.p12 -storetype pkcs12 -storepass 123456 -alias 我是根证书 -keyalg RSA -keysize 2048 -validity 36500

- 导出证书公钥

生成了 root.cer(CA密钥库导出CA根证书)

keytool -exportcert -file root.cer -keystore root.p12 -storepass 123456 -alias 我是根证书

安装服务器证书

- 生成服务器证书

生成了 server.p12(服务器密钥库)

keytool -genkeypair -v -keystore server.p12 -storetype pkcs12 -storepass 123456 -alias key -keyalg RSA -keysize 2048 -validity 36500

- 生成服务器证书

生成了 server.csr(使用服务器密钥库生成证书)

keytool -certreq -keystore server.p12 -storepass 123456 -alias key -file server.csr

- 服务器证书使用ca认证(即根证书认证)

生成了 server.cer (使用ca密钥库认证此证书 并导出新证书)

keytool -gencert -v -infile server.csr -outfile server.cer -keystore root.p12 -storepass 123456 -alias 我是根证书

服务器信任根证书

- 服务器密钥库信任ca根证书

keytool -importcert -file root.cer -keystore server.p12 -storepass 123456 -alias root

- 认证后的证书重新导入服务器密钥库

keytool -importcert -file server.cer -keystore server.p12 -storepass 123456 -alias server

tomcat单向认证

tomcat server.xml配置

<Connector

protocol="org.apache.coyote.http11.Http11NioProtocol"

sslImplementationName="org.apache.tomcat.util.net.jsse.JSSEImplementation"

port="8443" maxThreads="200"

scheme="https" secure="true" SSLEnabled="true"

keystoreFile="/Users/mengfanxiao/Documents/material/cas/server.p12" keystorePass="123456"

clientAuth="false" sslProtocol="TLS"/>

port="8443":https访问端口为8443(Tomcat已使用8080作为http的访问端口)

keystoreFile:存储加密证书的密钥库

keystorePass:密钥库访问密码(JKS格式的话,需要在生成密钥库时storepass和keypass相同)

clientAuth:是否验证客户端,false为单向认证,true为双向认证。双向认证时需要提供信任证书列表(需配置truststoreFile,truststorePass属性)

访问 https://127.0.0.1:8443

tomcat双向认证

生成客户端证书

- 生成客户端密钥库

keytool -genkeypair -v -keystore client.p12 -storetype pkcs12 -storepass 123456 -alias client -keyalg RSA -keysize 2048 -validity 36500

- 导出客户端证书

Keytool -exportcert -v -file client.cer -keystore client.p12 -storepass 123456 -alias client

使服务器信任客户端证书(第一种方式)

将客户端证书client.cer导入服务端密钥库信任证书列表

Keytool -importcert -v -file client.cer -keystore server.p12 -storepass 123456 -alias client

对应的tomcat配置

<Connector

protocol="org.apache.coyote.http11.Http11NioProtocol"

sslImplementationName="org.apache.tomcat.util.net.jsse.JSSEImplementation"

port="8443" maxThreads="200"

scheme="https" secure="true" SSLEnabled="true"

keystoreFile="/Users/mengfanxiao/Documents/material/cas/way4/server.p12" keystorePass="123456"

truststoreFile="/Users/mengfanxiao/Documents/material/cas/way4/server.p12" truststorePass="123456"

clientAuth="true" sslProtocol="TLS"/>

将客户端证书生成新的密钥库(第二种方式)

Keytool -importcert -v -file client.cer -alias client -keystore trustore.p12 -storepass 123456 -storetype pkcs12

对应的tomcat配置

<Connector protocol="org.apache.coyote.http11.Http11NioProtocol" sslImplementationName="org.apache.tomcat.util.net.jsse.JSSEImplementation" port="8443" maxThreads="200" scheme="https" secure="true" SSLEnabled="true" keystoreFile="/Users/mengfanxiao/Documents/material/cas/way4/server.p12" keystorePass="123456" truststoreFile="/Users/mengfanxiao/Documents/material/cas/way4/trustore.p12" truststorePass="123456" clientAuth="true" sslProtocol="TLS"/>

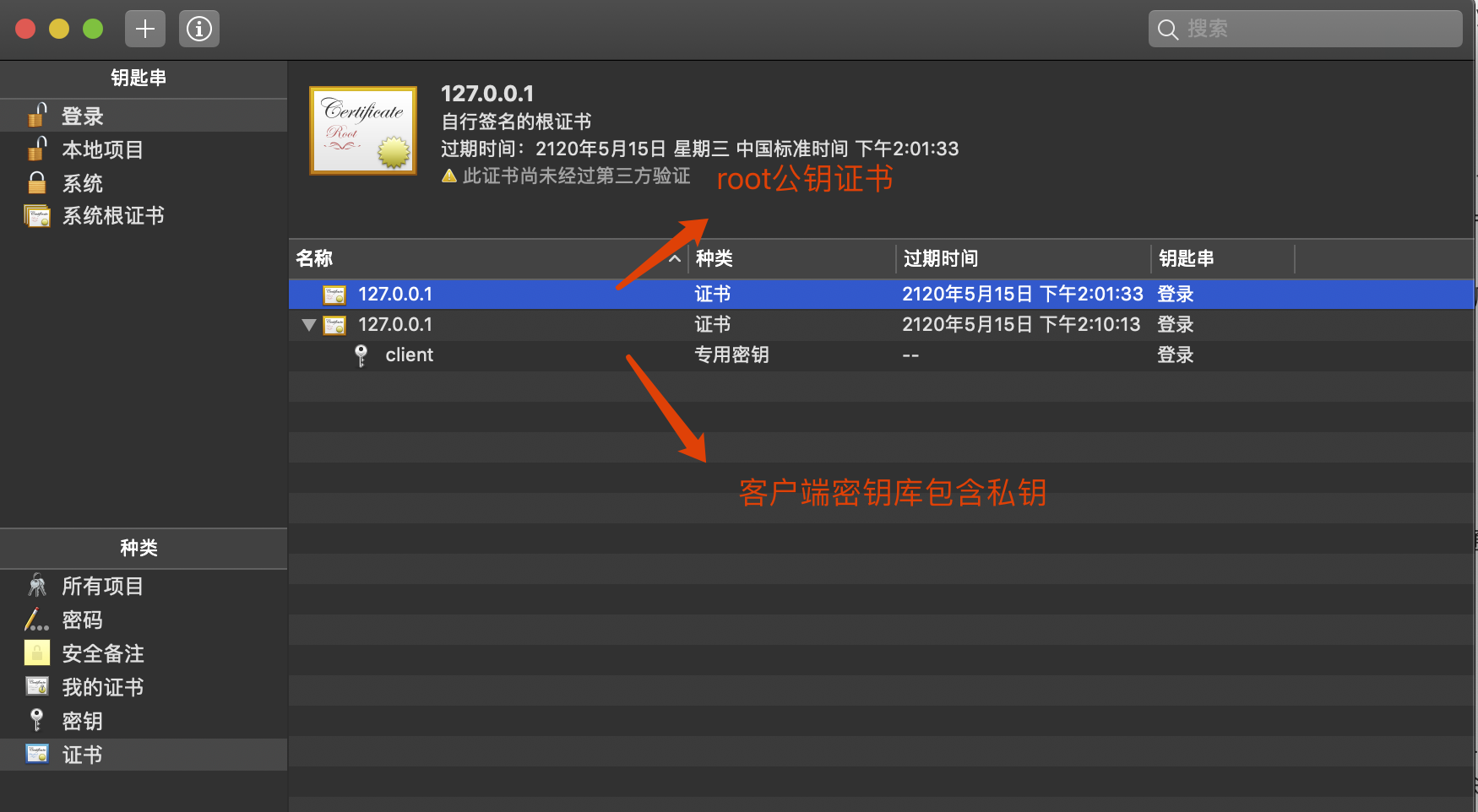

安装CA根证书root.cer(CA密钥库公钥)到可信任的根证书颁发机构

将ca根证书cer添加到可信任的根证书颁发机构(服务器信任根证书 所以把根证书添加到可信任的机构 通过根证书访问服务器证书 所以就不需要再把服务器证书添加到可信任的颁发机构了)

不同的操作系统添加方式类似

将客户端密钥库添加到个人(包含私钥)

安装客户端密钥库到个人(注意,是密钥库而不是证书,因为在通信的时候需要用到私钥

域名配置

在/etc/hosts文件中配置 127.0.0.1 www.mengfanxiao.com该域名 www.mengfanxiao.com 是创建密钥库的时候 填写的名称及姓氏

仅允许https访问即访问http也会转发到https

配置tomcat的conf/web.xml<security-constraint> <web-resource-collection > <web-resource-name >SSL</web-resource-name> <url-pattern>/*</url-pattern> </web-resource-collection> <user-data-constraint> <transport-guarantee>CONFIDENTIAL</transport-guarantee> </user-data-constraint> </security-constraint>

问题

按照我的理解是 既然都配置好了客户端和服务器端双方的证书并且彼此互相已认证 那么访问 https://127.0.0.1:8443 就应该直接访问项目页面而不是再出现“隐私设置错误”这样的安全提示呀,有这知道的大神们,欢迎留言

本文使用 mdnice 排版