最近忙着在搞大数据相关的东西,没什么太多时间去研究复杂的JS,所以给大家来几个练手的网站“攒攒经验”吧!这次出的系列是《轻JS逆向分析“攒经验”项目》,之所以是“轻”,也表明这些案例并不复杂,也是为了多给大家练手,“攒经验”用的。

这篇文章是公众号《云爬虫技术研究笔记》的《JS逆向分析“攒经验”项目》的第一篇:《某交易所Sign加密参数逆向分析》

《JS逆向分析“攒经验”项目》的相关代码在代码库

本次案例+代码都已推送到下面的代码库

懂的老哥记得素质三连哈!ღ( ´・ᴗ・` )比心

1. 分析网站

1.1 分析网站网址

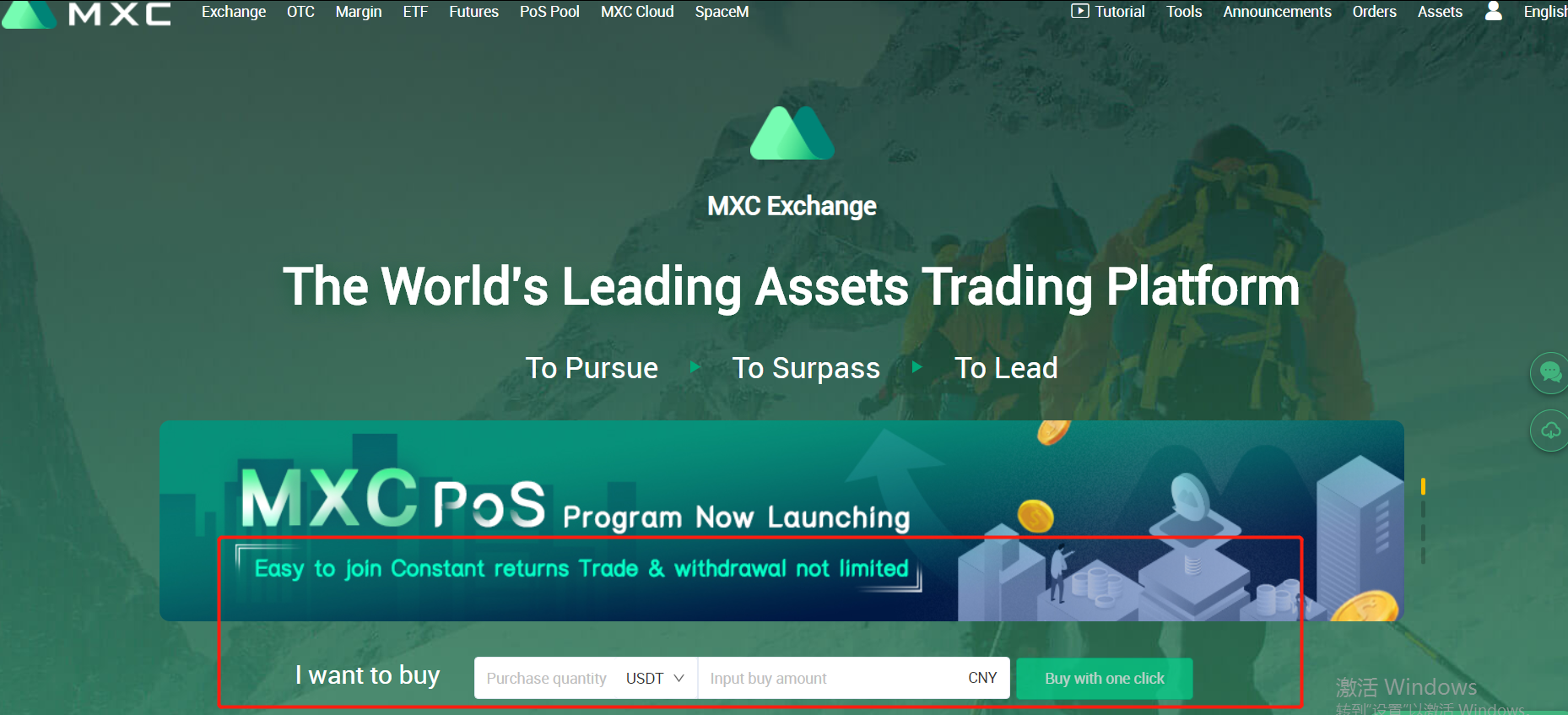

Base64加密:aHR0cHM6Ly93d3cubXhjLmlvLw==

1.2 分析网站缘由

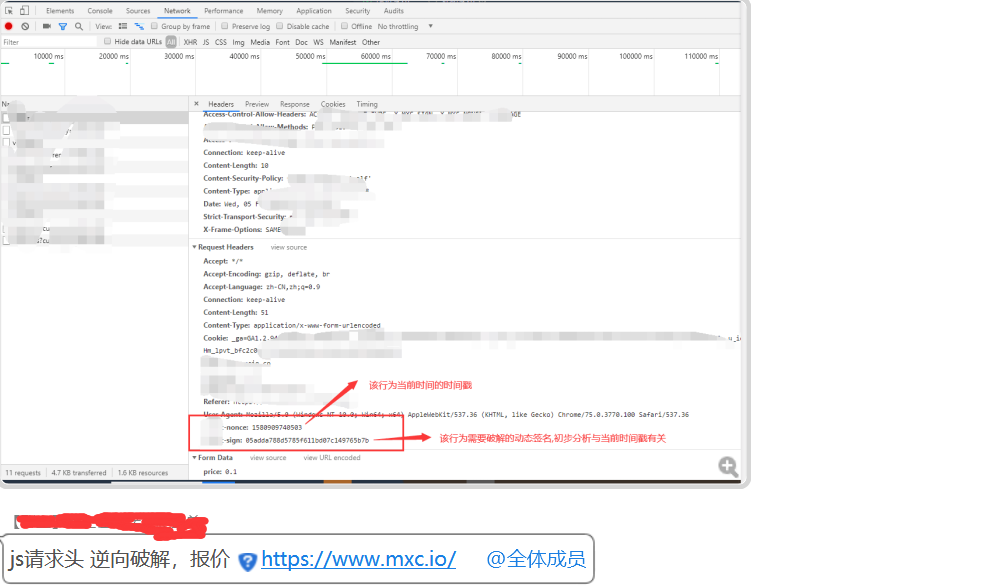

这次分析是因为看到“XX群”里有单子关于解密一个交易所的请求中Header参数的某个加密字段,经过后来对该群主的询问,该单子的价格大概是400左右。

2. 分析步骤

下面开始我们正式来分析这个网站,因为聊天记录中没有提到具体的API请求,所以我们只是先找找哪个请求中包含了加密参数。

2.1 找准加密参数的请求

经过不断的寻找,最后发现在登录状态下点击主页的购买请求中就包含了该加密参数

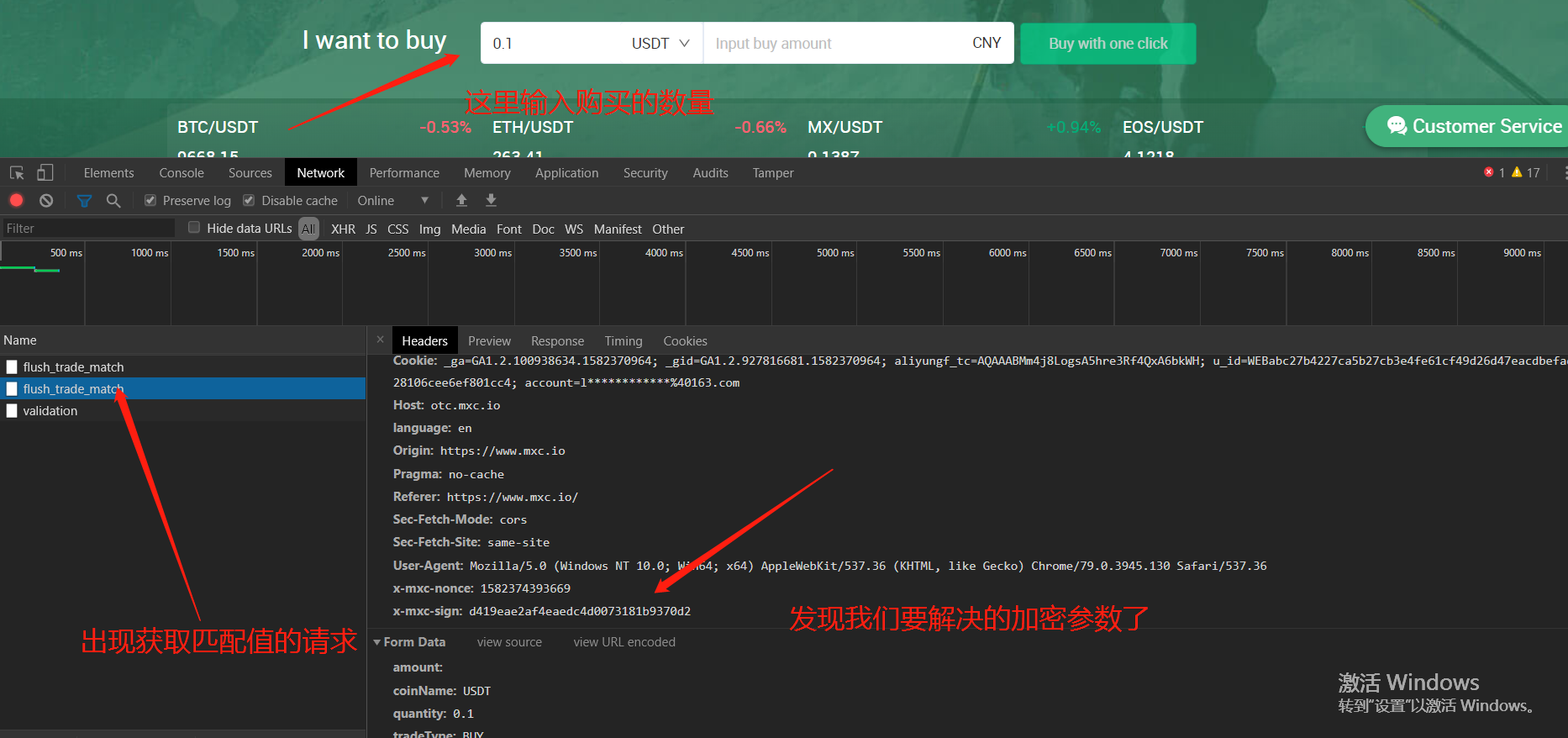

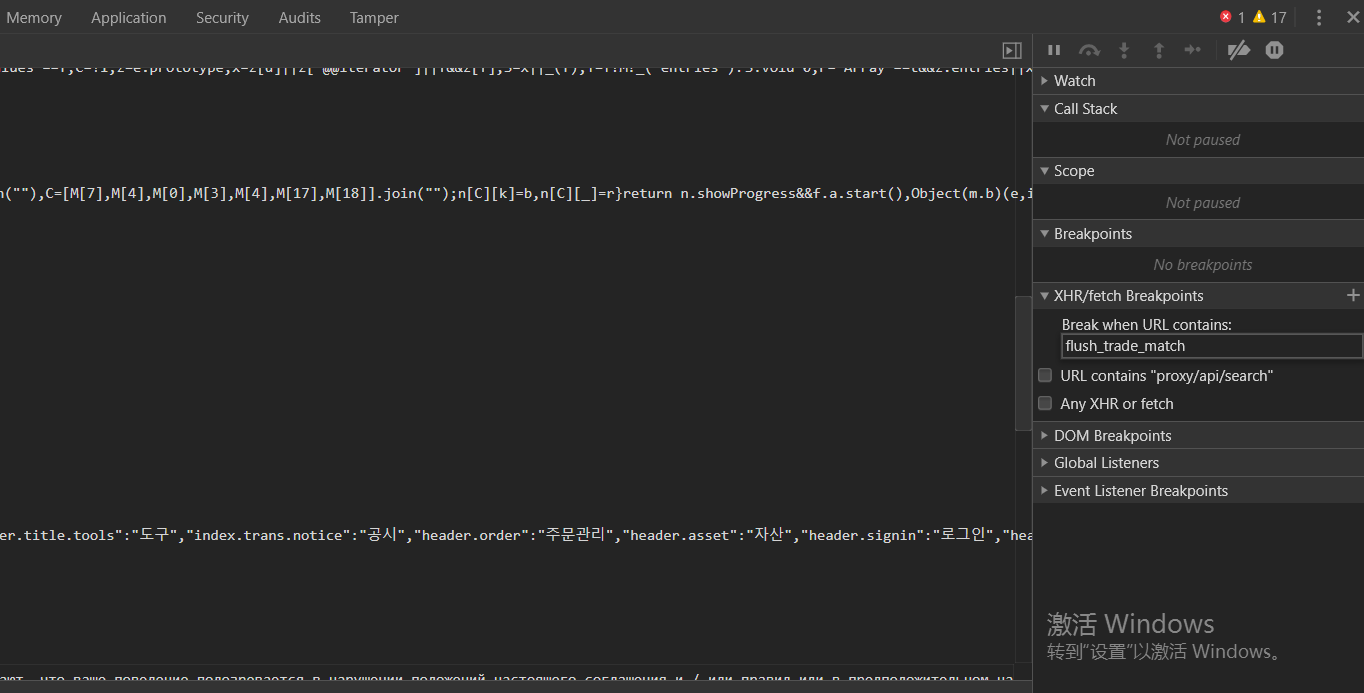

2.2 找到加密块的位置

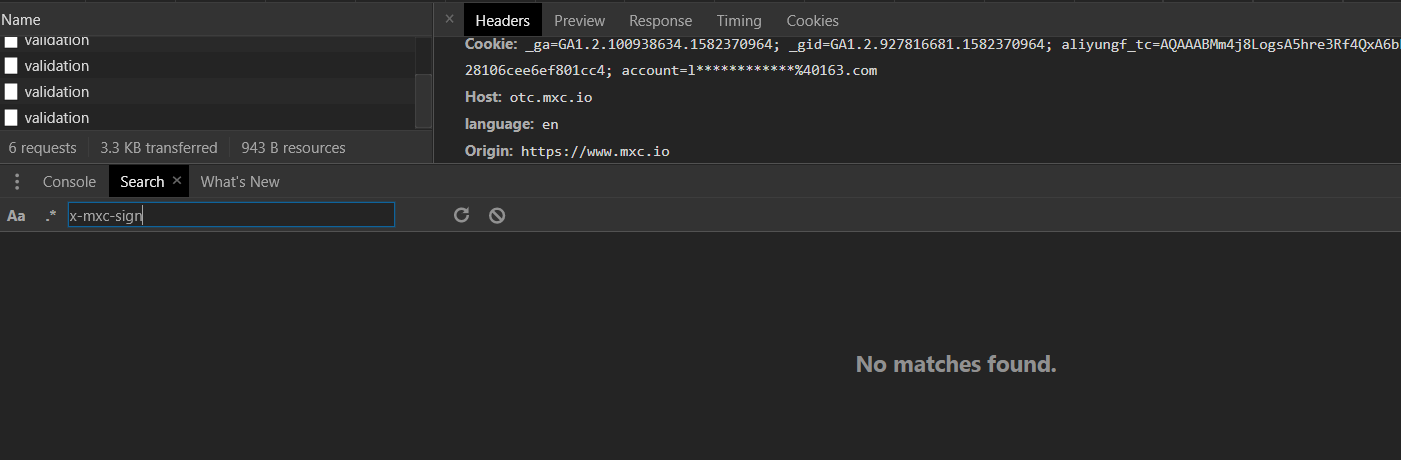

一般知道我们需要解决什么加密参数,第一步都是全局先搜搜该参数,也就是“x-mxc-sign”看看有没有相关的代码涉及到它

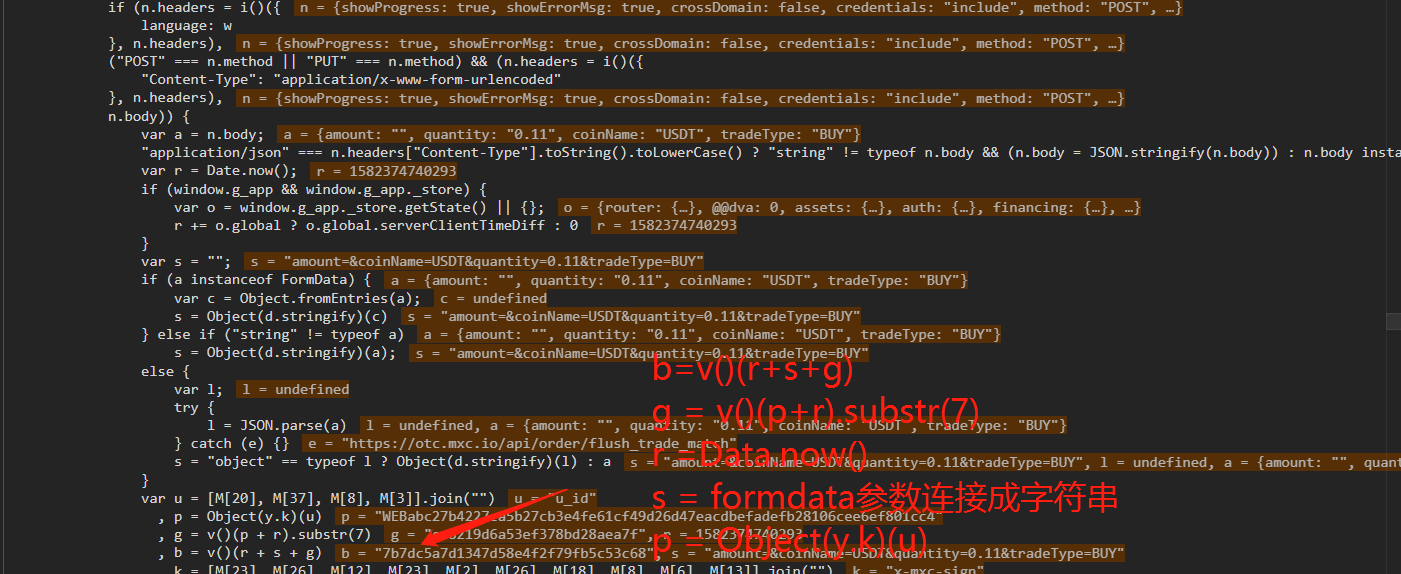

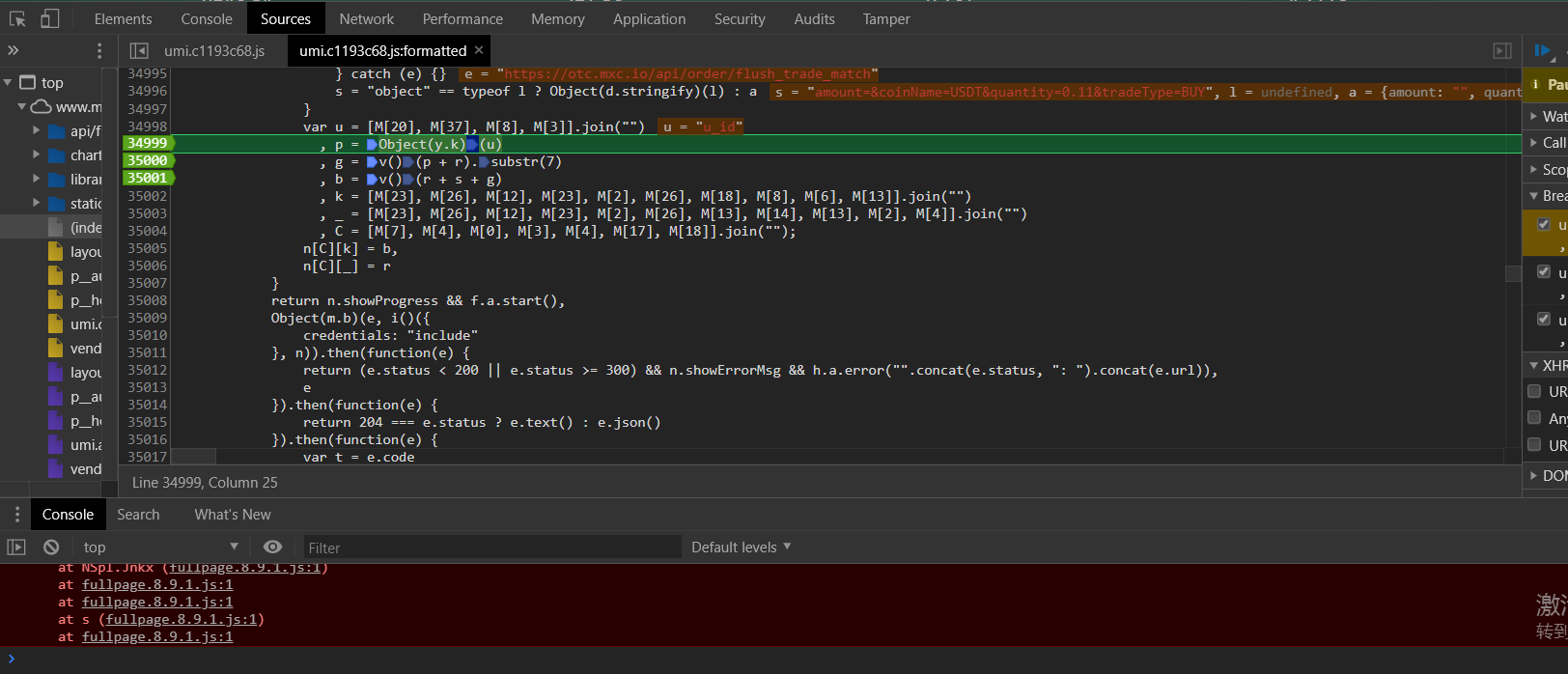

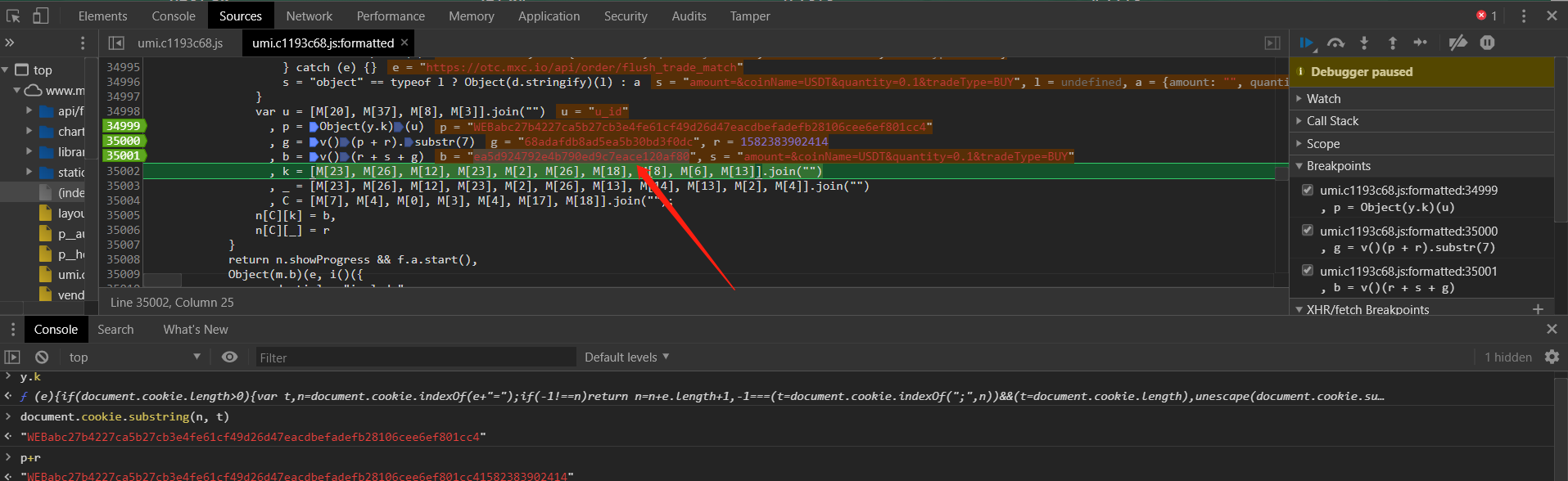

k = [M[23], M[26], M[12], M[23], M[2], M[26], M[18], M[8], M[6], M[13]].join("")

k = "x-mxc-sign"

n[C][k] = b

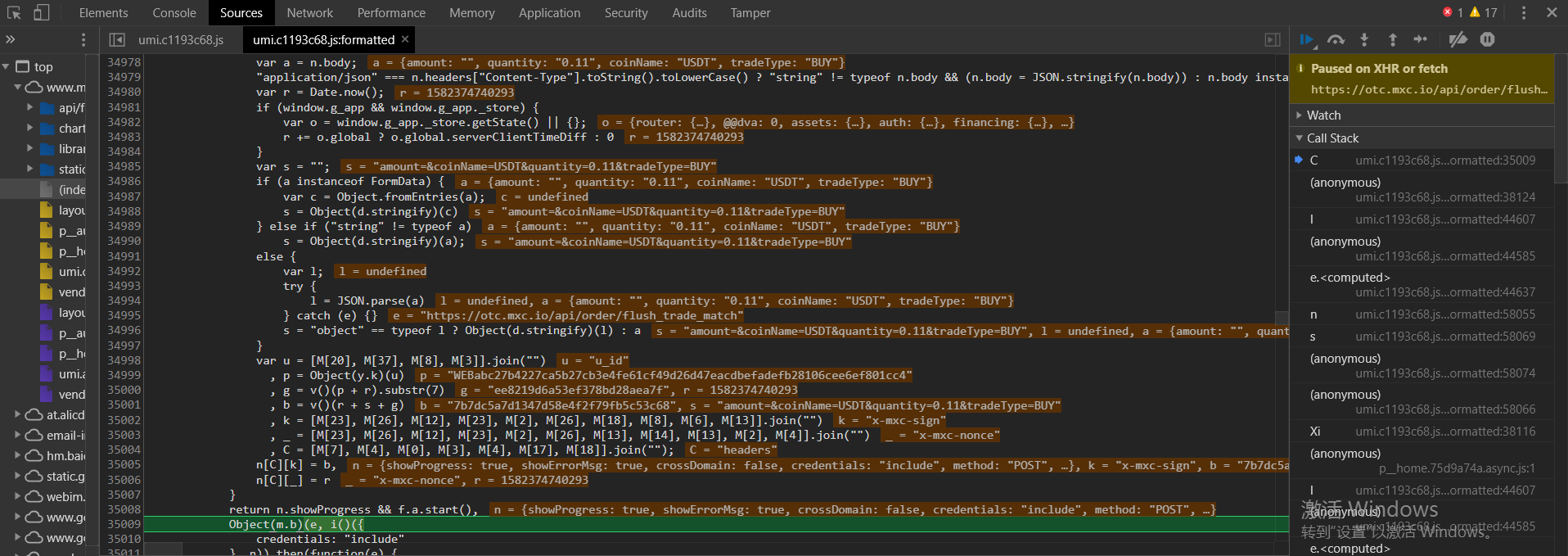

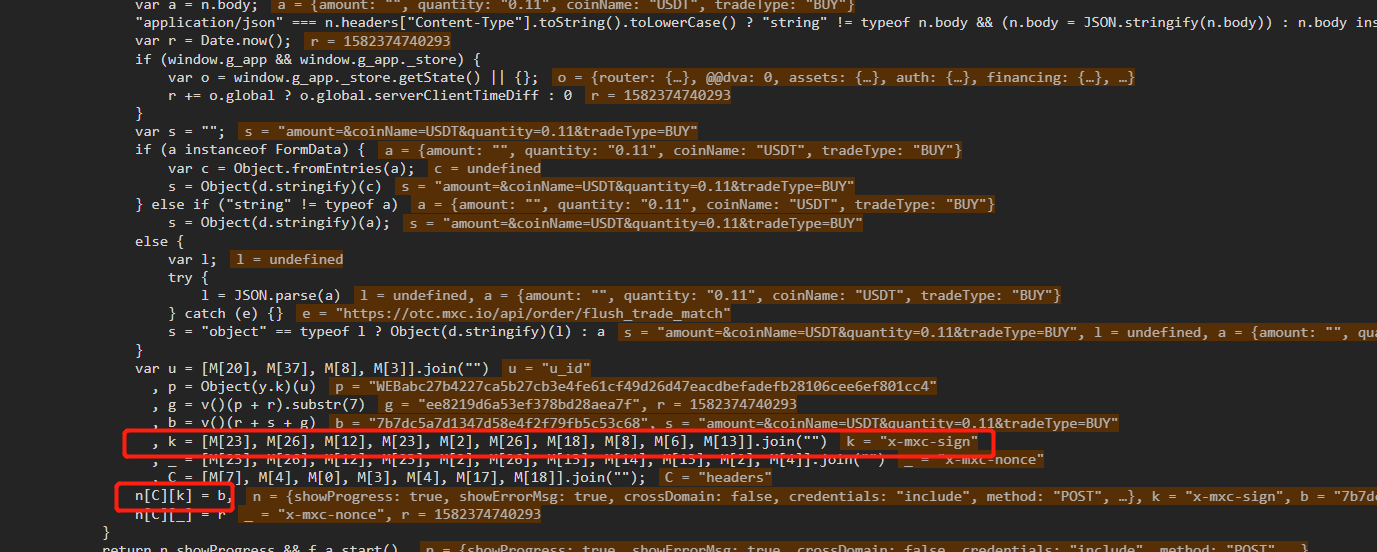

从上面可以看出,加密参数名称x-mxc-sign是由字符串拼接出来的,难怪之前全局搜索不到,而且跟k值相关的就是n[C][k] = b,所以推测b的值可能就是加密后的值,我们再具体看看n[C]的值是什么

- 参数u是u_id,是个写死的值,我们不用去管它

- v()是个md5函数,之后我们可以在调试的时候具体测试

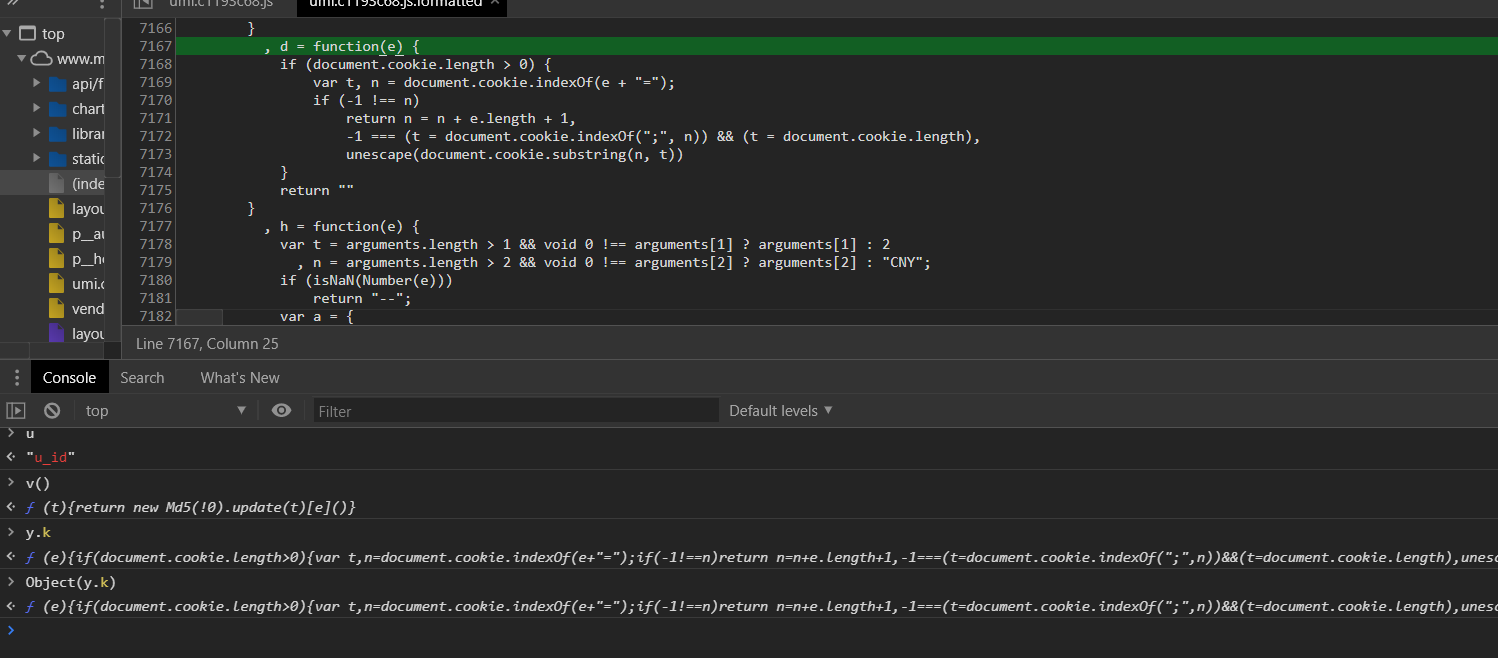

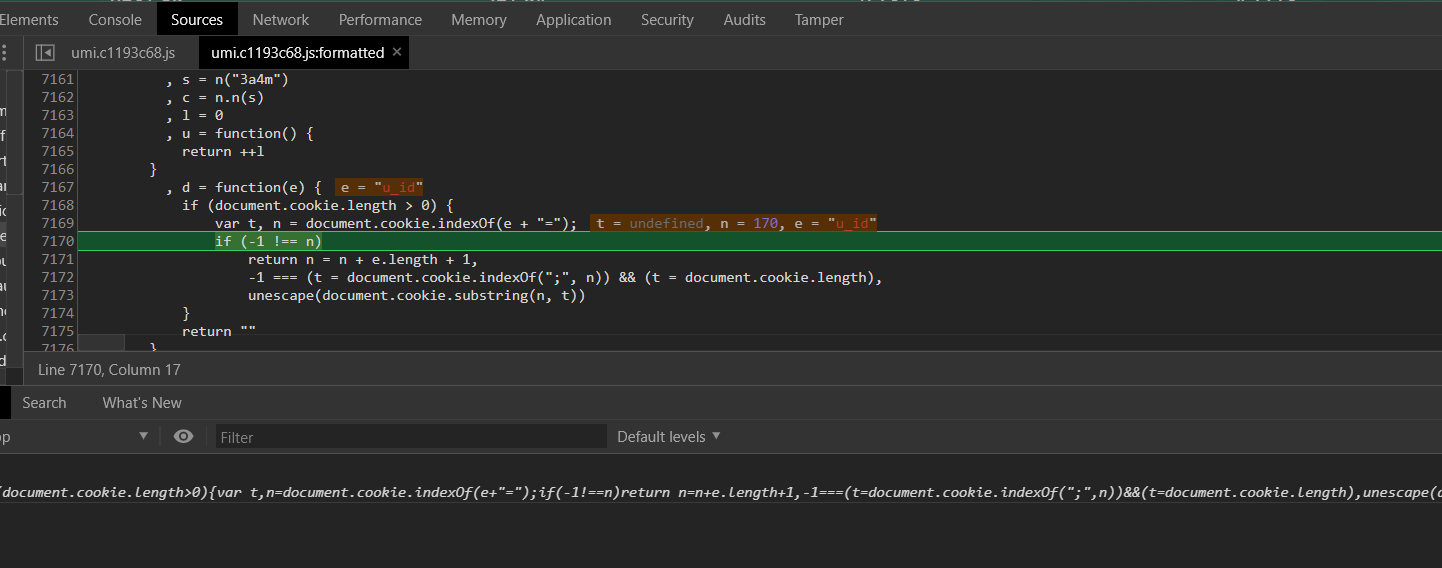

- Object(y.k)根据图上的Js代码可以看出,是跟Cookie有关的计算

有了上面的分析,我们开始调试,看看和我们的分析是否一样

首先先看看p的生成

翻译成Python大概就是

def get_p():

index = _cookie.split(";")

for i in index:

if "u_id" in i:

return i.split("u_id=")[-1]```

p的话没有什么特别大的问题只要知道v()是不是md5就行了,测试的过程中能够发现md5的计算过程,所以很明显,直接搞起

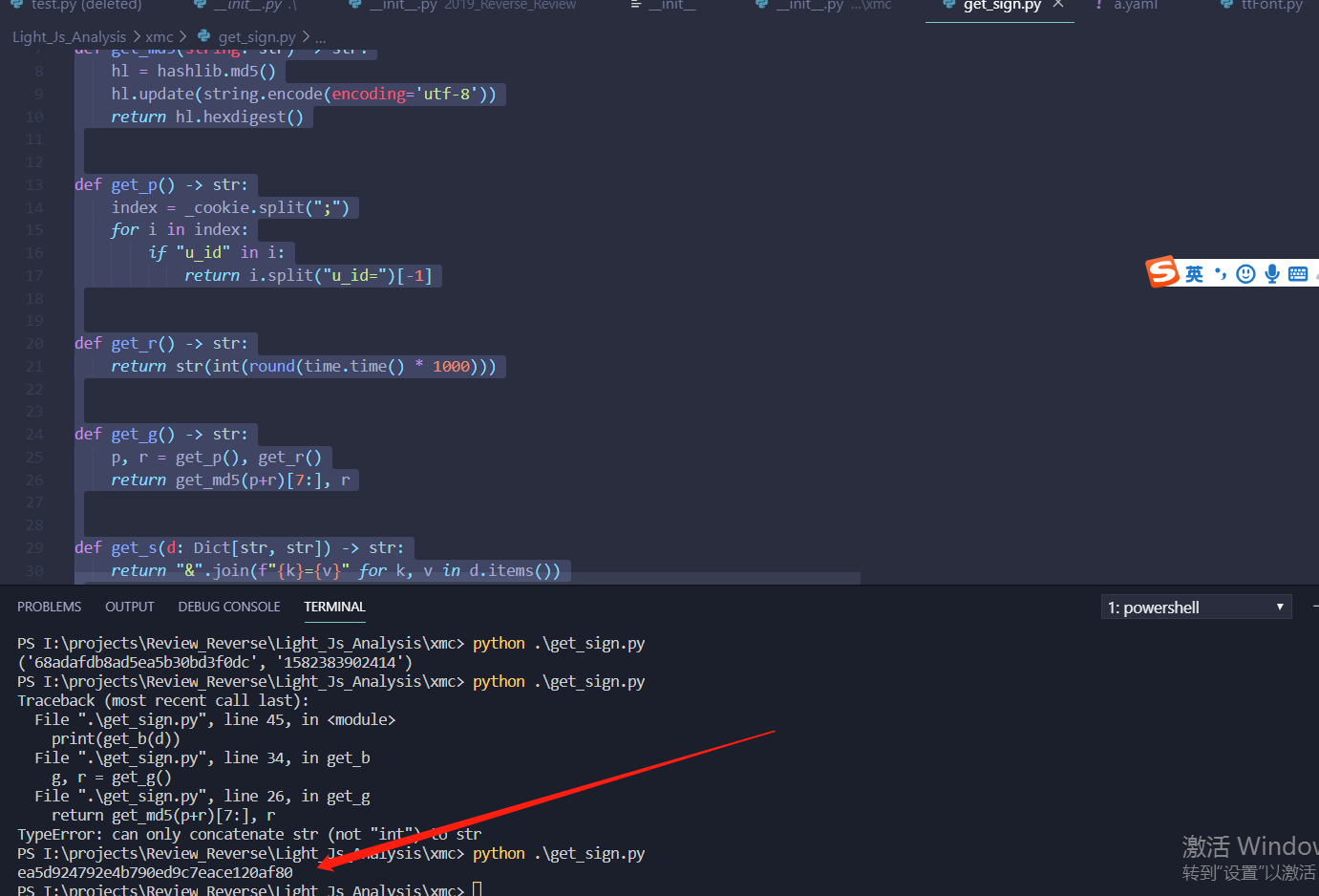

翻译成Python大概就是

def get_r() -> str:

return str(int(round(time.time() * 1000)))

def get_g():

p, r = get_p(), get_r()

return get_md5(p+r)[7:],r

最后是获取我们目标的b值,公式是b = v()(r + s + g),其中s是formdata的序列化,然后其他同上

翻译成Python大概就是

def get_b(formdata) -> str:

g, r = get_g()

s = get_s(d=formdata)

return get_md5(r+s+g)

到这里我们差不多就全部重写好了,接下来看看完整的代码

2.3 重写加密代码

根据上面的逻辑,整理的代码如下

import hashlib

import time

from typing import Dict

_cookie = "_ga=GA1.2.100938634.1582370964; _gid=GA1.2.927816681.1582370964; aliyungf_tc=AQAAABMm4j8LogsA5hre3Rf4QxA6bkWH; u_id=WEBabc27b4227ca5b27cb3e4fe61cf49d26d47eacdbefadefb28106cee6ef801cc4; account=l************%40163.com"

def get_md5(string: str) -> str:

hl = hashlib.md5()

hl.update(string.encode(encoding='utf-8'))

return hl.hexdigest()

def get_p() -> str:

index = _cookie.split(";")

for i in index:

if "u_id" in i:

return i.split("u_id=")[-1]

def get_r() -> str:

return str(int(round(time.time() * 1000)))

def get_g() -> str:

p, r = get_p(), get_r()

return get_md5(p+r)[7:], r

def get_s(d: Dict[str, str]) -> str:

return "&".join(f"{k}={v}" for k, v in d.items())

def get_sign(formdata) -> str:

g, r = get_g()

s = get_s(d=formdata)

return get_md5(r+s+g)

2.4 测试

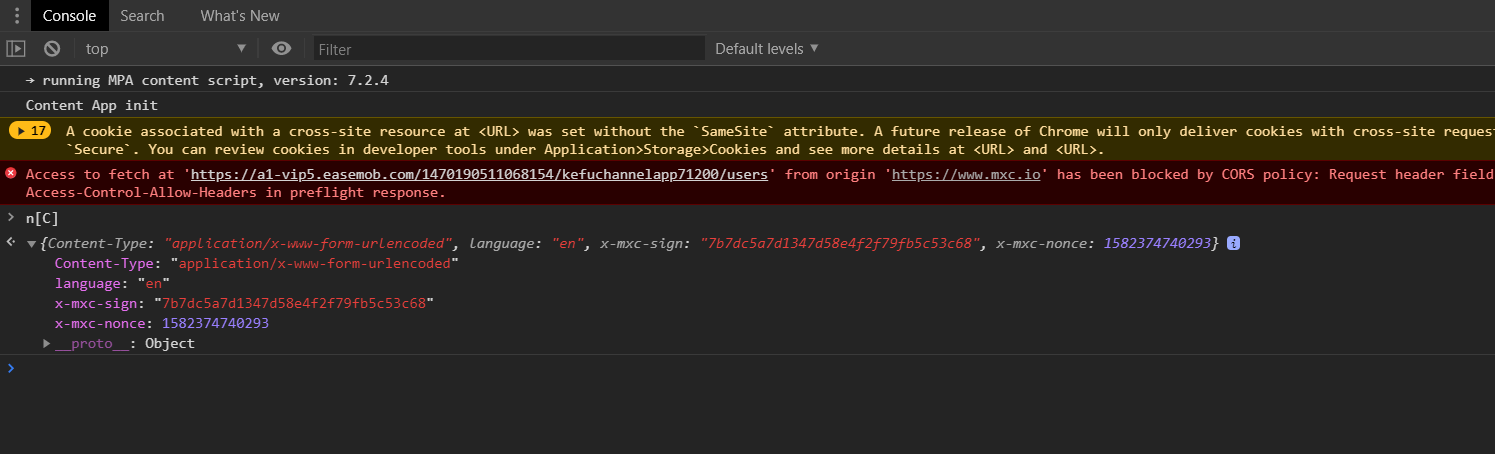

代码整理好之后,简单的测试下,首先我们让t的值也就是r值为固定时间测试我们的程序和网站自己计算的x-mxc-sign值是否是一样的

3. 分析复盘

经过我们的分析和测试,现在已经可以正确的去请求该交易所的API了。我们简单的来复盘下这次的分析流程,我们通过几个关键点来回忆下:

- 加密参数在请求中的位置(消息头Header/消息体Body等等)

- 用什么方法下断点

- 如何寻找进一步下断点的地方

- 调试分析+重写JS

通过以上几点我们能够很明确的理清这次分析的整个思路,也为我们之后再遇到类似的Header请求头参数加密提供了一丝丝“经验”,这次算是个简单的“攒经验”项目,大家还有类似的“轻JS逆向分析”的案例可以给我提供,我也会再去发掘类似的案例给大家来分析分析。