教程导航

- Android Apk反编译系列教程(一)如何反编译APK

- Android Apk反编译系列教程(二)APK重打包

- Android Apk反编译系列教程(三)Android Studio调试smali代码

背景

代码调试能够帮助我们更加快速分析代码,帮我们验证各种猜想。因此掌握smali代码调试的技巧对于APK反编译来说是必不可少的技能

先决条件:目标进程可调试

将应用修改为可调试

应用可调试,需要app的manifest文件里面打开debuggable=true。具体如何将apk变为debuggable的,可参见Android Apk反编译系列教程(二)APK重打包

- debug编译的时候debuggable默认是打开的

- release编译的时候debuggable默认是关闭的

<application

android:debuggable="true"

</application>

验证修改是否成功

- JDWP详解参见:www.jianshu.com/p/1f22362f4…

// 筛选出目标app进程

adb shell ps | grep 包名

// 查看手机里面可调试的进程,如果上面挑选出来的进程在adb jdwp出的列表里面,那么上述修改就是成功的

adb jdwp

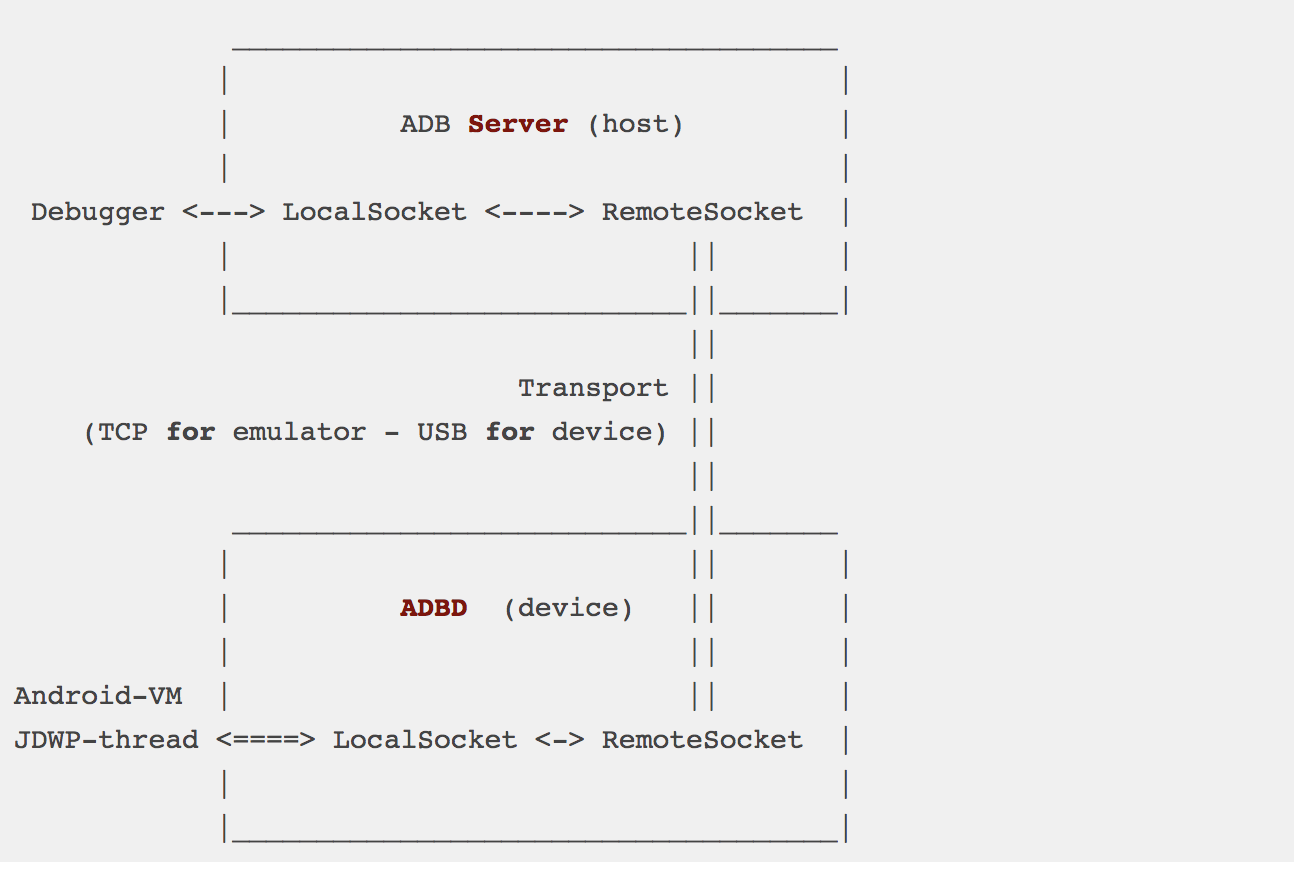

JDWP调试原理

smali代码调试方法

(一) 定位到需要调试的进程

通过ps挑选出需要调试的进程

adb shell ps | grep 包名

二)新建本地进程与手机上远端进程建立连接

db forward tcp:8700 jdwp:进程号

(三)Android Studio attch到本地进程对应端口上面

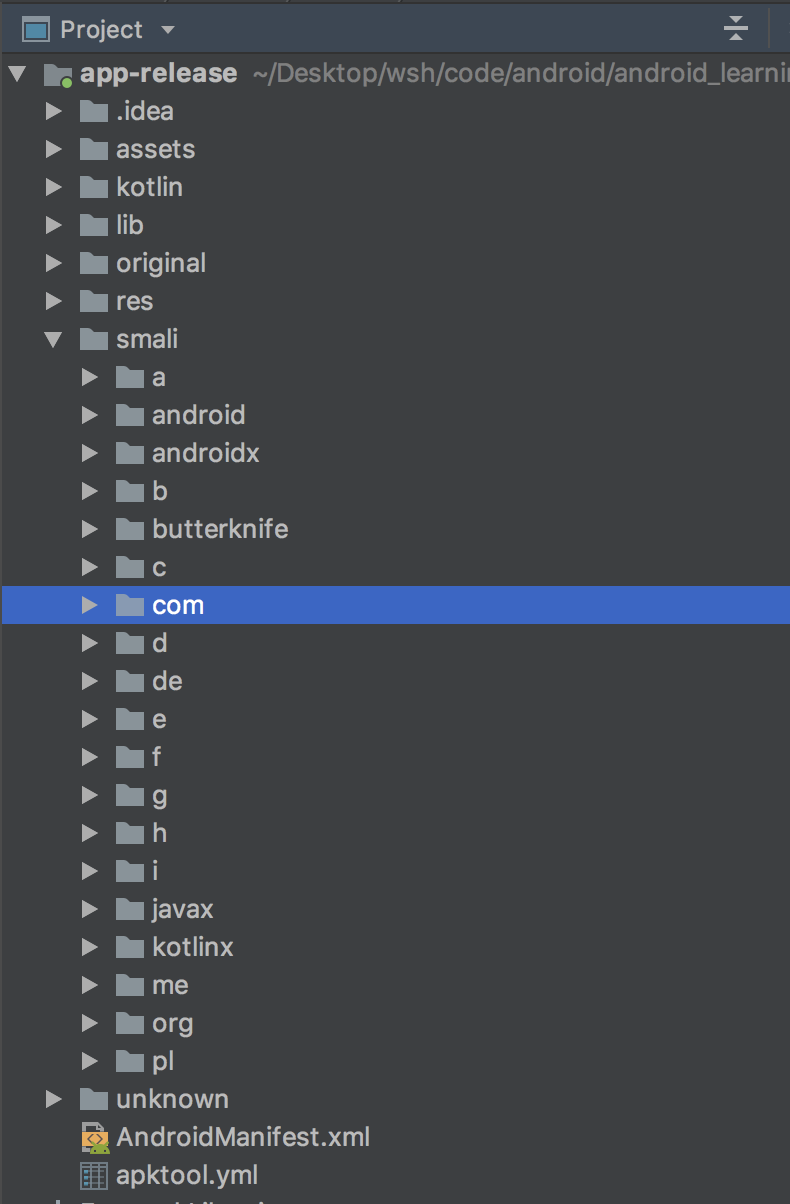

(1)将aptool反编译项目导入AS

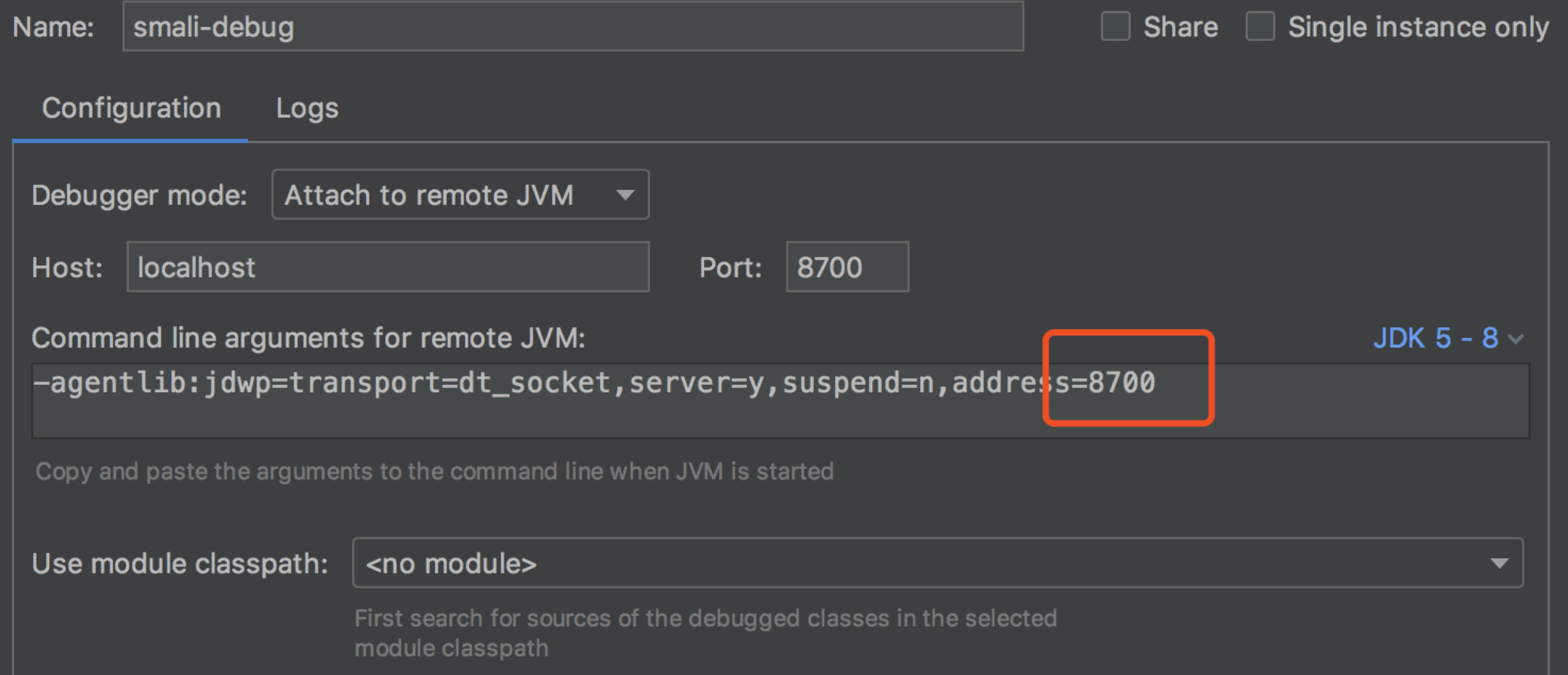

(2)新建远程连接

- 端口与上述端口(8700)一致即可

- android studio-> localhost:8700->手机对应进程

(3)定位到smail代码所在位置打断点

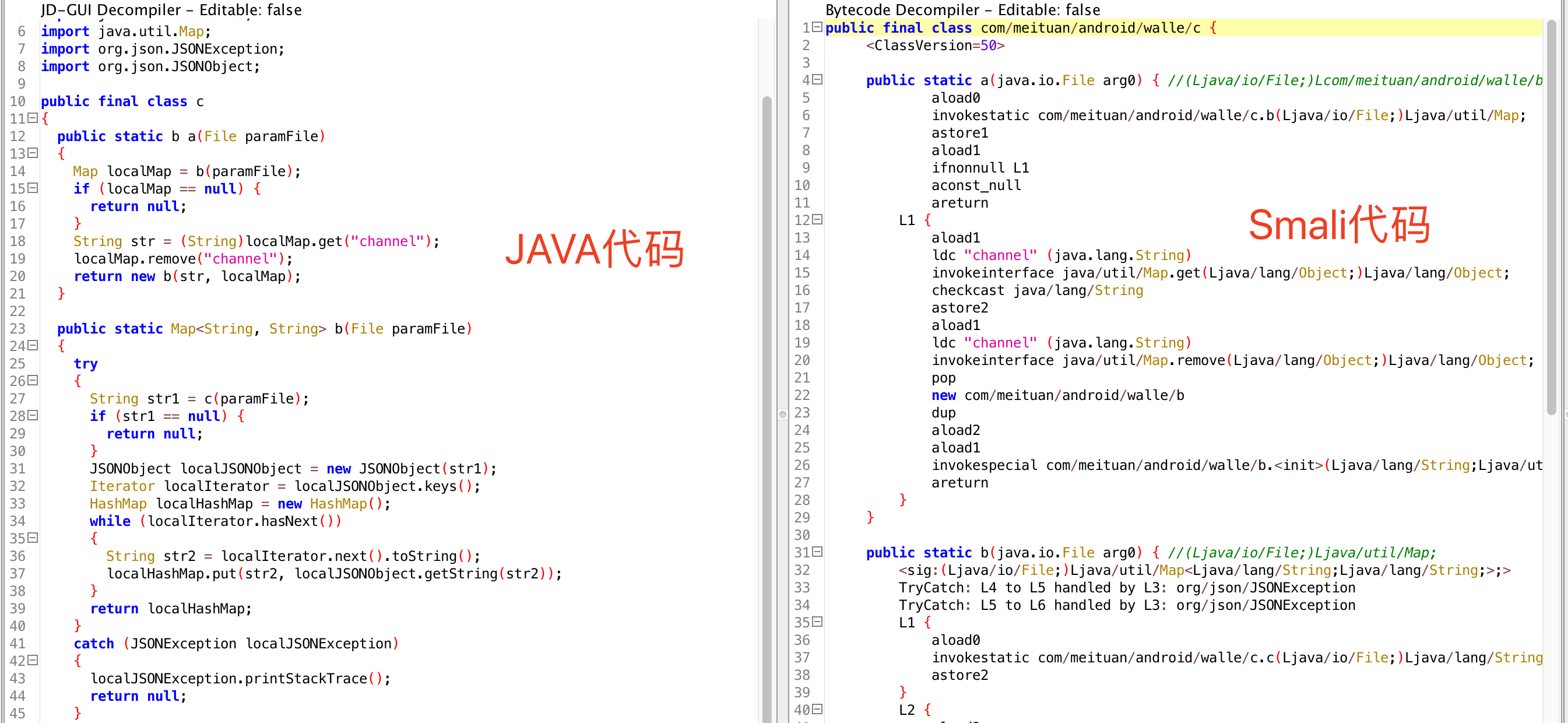

定位的技巧这里不坐赘述,将在后面的系列教程里面详解介绍。这里推荐一个辅助分析的工具bytecode-viewer。特点

- 能够同时分析资源和代码

- 代码支持java和smali代码对比分析,这样就能快速帮我们定位到smali代码所在位置

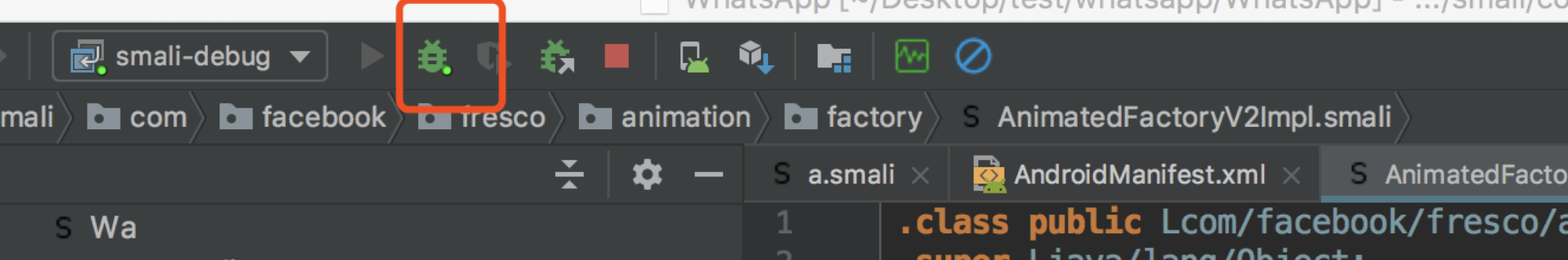

(4)点击debug即可

相关辅助指令

(1)查看端口对应的进程

lsof -i:端口

(2)查看手机里面的进程 注意:通过adb shell进入手机终端后ps的进程很少,要通过下面的指令才可以

adb shell ps | grep 包名

相关链接

- AS debug smali教程:malacupa.com/2018/11/11/…

- mac 安装timeout:gist.github.com/dasgoll/7b1…

- smali idea插件:github.com/JesusFreke/…