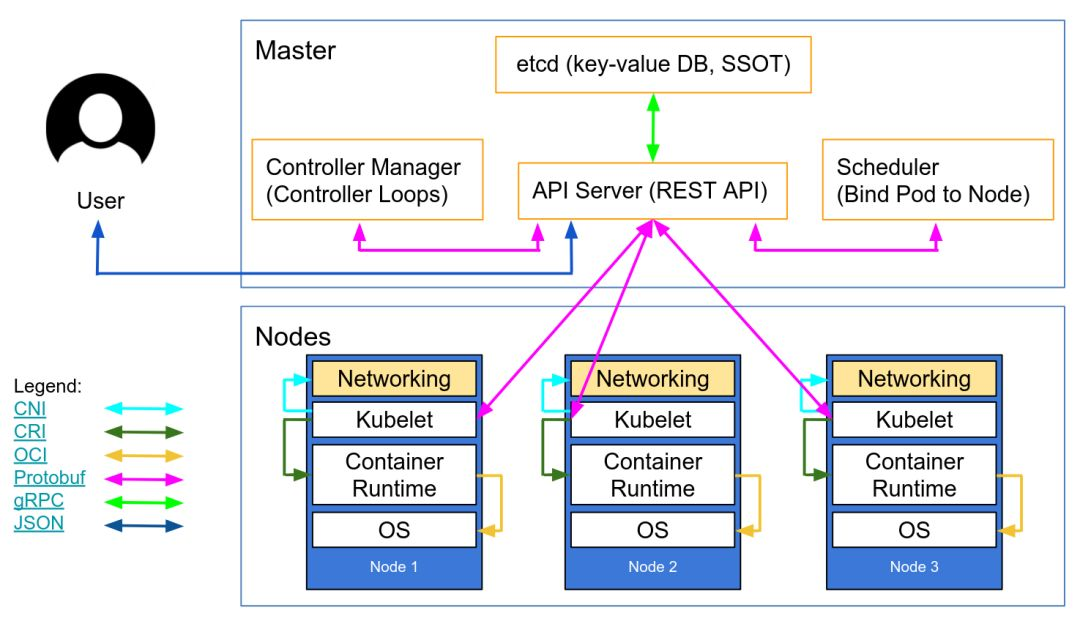

自动伸缩Kubernetes的节点在过去是非常困难的操作, 因为每个节点都需要一个TLS的密钥来连接主节点, 而将密钥打包放进基础镜像又不是一个好的实践方式。 现在Kubelet的TLS引导程序提供了让新的kubelet在启动时生成证书签名申请的能力。

自动伸缩Kubernetes的节点在过去是非常困难的操作, 因为每个节点都需要一个TLS的密钥来连接主节点, 而将密钥打包放进基础镜像又不是一个好的实践方式。 现在Kubelet的TLS引导程序提供了让新的kubelet在启动时生成证书签名申请的能力。

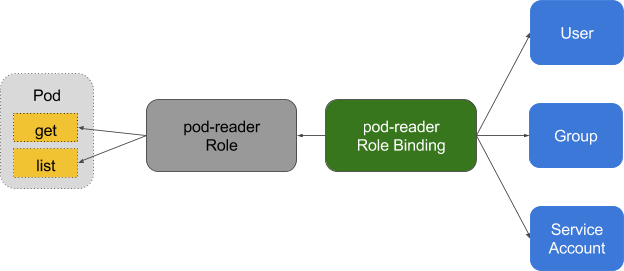

2. 以最小特权原则设置RBAC, 关闭ABAC, 以及监控日志

RBAC提供了细粒度的规则管理功能, 以限制用户对资源(比如namespace)的访问。

2. 以最小特权原则设置RBAC, 关闭ABAC, 以及监控日志

RBAC提供了细粒度的规则管理功能, 以限制用户对资源(比如namespace)的访问。

ABAC于Kubernetes的1.6版开始为RBAC所取代,已不建议启用。 在普通的Kubernetes集群中通过设置以下启动参数在API Server中启用RBAC:

ABAC于Kubernetes的1.6版开始为RBAC所取代,已不建议启用。 在普通的Kubernetes集群中通过设置以下启动参数在API Server中启用RBAC:

--authorization-mode=RBAC--no-enable-legacy-authorization

{ "score": -30, "scoring": { "critical": [{ "selector": "containers[] .securityContext .privileged == true", "reason": "Privileged containers can allow almost completely unrestricted host access" }], "advise": [{ "selector": "containers[] .securityContext .runAsNonRoot == true", "reason": "Force the running image to run as a non-root user to ensure least privilege" }, { "selector": "containers[] .securityContext .capabilities .drop", "reason": "Reducing kernel capabilities available to a container limits its attack surface", "href": "https://kubernetes.io/docs/tasks/configure-pod-container/security-context/" }] }}#// vim: set ft=python:def test_for_team_label(): if spec["kind"] == "Deployment": labels = spec["spec"]["template"]["metadata"]["labels"] assert_contains(labels, "team", "should indicate which team owns the deployment")test_for_team_label()# Required to prevent escalations to root.allowPrivilegeEscalation: falserunAsUser: # Require the container to run without root privileges. rule: 'MustRunAsNonRoot'kind: ServiceapiVersion: v1metadata: name: my-servicespec: selector: app: MyApp ports: - protocol: TCP port: 443 targetPort: 8443 传统的服务一般给每个应用配置静态IP和端口范围。 这样的静态IP一般很少会改变,从而会被当作服务的一种标识来对待。 因此传统服务可以通过防火墙来加以限制和保护。 容器为了能快速失败快速重新调度,一般很少使用固定IP,而是通过使用服务发现的机制来替代。 容器这样的特性使得防火墙会更难配置和审查。

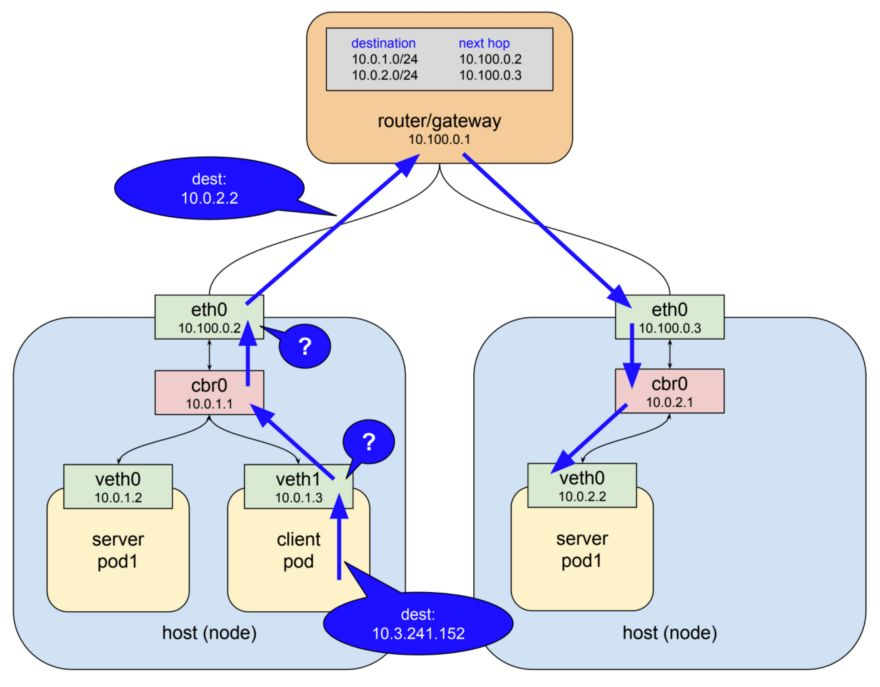

由于Kubernetes将所有系统状态都存储在etcd里, 只要CNI网络插件支持网络规则, 借助etcd中的数据就可以配置动态防火墙。 当前Calico, Cilium, kube-router, Romana和Weave Net这些插件都能支持网络规则。

值得注意的是,这些网络规则是失效关闭的(fail-closed), 因此在下列YAML中缺少podSelector配置意味着这个规则会应用到所有容器:

传统的服务一般给每个应用配置静态IP和端口范围。 这样的静态IP一般很少会改变,从而会被当作服务的一种标识来对待。 因此传统服务可以通过防火墙来加以限制和保护。 容器为了能快速失败快速重新调度,一般很少使用固定IP,而是通过使用服务发现的机制来替代。 容器这样的特性使得防火墙会更难配置和审查。

由于Kubernetes将所有系统状态都存储在etcd里, 只要CNI网络插件支持网络规则, 借助etcd中的数据就可以配置动态防火墙。 当前Calico, Cilium, kube-router, Romana和Weave Net这些插件都能支持网络规则。

值得注意的是,这些网络规则是失效关闭的(fail-closed), 因此在下列YAML中缺少podSelector配置意味着这个规则会应用到所有容器:

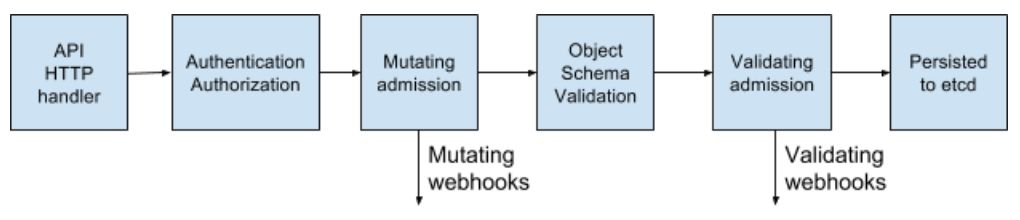

apiVersion: networking.k8s.io/v1kind: NetworkPolicymetadata: name: default-denyspec: podSelector:apiVersion: networking.k8s.io/v1kind: NetworkPolicymetadata: name: myapp-deny-external-egressspec: podSelector: matchLabels: app: myapp policyTypes: - Egress egress: - ports: - port: 53 protocol: UDP - to: - namespaceSelector: {}k8s: # used for Kubernetes pods deployment: # only deployments currently supported test-frontend: # pod name, defaults to `default` namespace test-microservice: 80 # `test-microservice` is the DNS name of the target service test-database: -80 # `test-frontend` should not be able to access test-database’s port 80 169.254.169.254: -80, -443 # AWS metadata API metadata.google.internal: -80, -443 # GCP metadata API new-namespace:test-microservice: # `new-namespace` is the namespace name test-database.new-namespace: 80 # longer DNS names can be used for other namespaces test-frontend.default: 80 169.254.169.254: -80, -443 # AWS metadata API metadata.google.internal: -80, -443 # GCP metadata API Webhook功能可以和容器镜像扫描工具结合起来。 在容器被部署进集群之前扫描镜像内容。 一旦未通过扫描检查, 容器便会被Admission Controller拒绝部署。

使用工具扫描容器镜像中是否包含已有的漏洞, 这样能减小攻击者利用公开漏洞(CVE, Common Vulnerabilities & Exposures)的时间窗口。 像CoreOS出品的Clair和Aqua出品的Micro Scanner都应该被整合到部署管道中, 以避免部署的容器中包含致命漏洞。

像Grafeas这样的工具可以存储镜像的元数据, 用来针对容器的特有签名(基于内容寻址的散列哈希)进行持续的合规与漏洞检查。 通过这个签名来扫描本地容器镜像等同于扫描部署在生产环境的容器, 这样就可以持续地做本地检查而不需要连接到生产环境中。

而未知的瞬时攻击漏洞(Zero Day)永远会存在。 为了应对这样的威胁, 需要在集群中部署一些诸如Twistlock,Aqua和Sysdig Security这样的工具。而另外一些IDS会检测出容器中发生的不寻常的行为, 暂停或者终止这样的容器。 典型的工具有Sysdig出品的开源规则引擎Falco[12]。

第三部分: 展望未来

Webhook功能可以和容器镜像扫描工具结合起来。 在容器被部署进集群之前扫描镜像内容。 一旦未通过扫描检查, 容器便会被Admission Controller拒绝部署。

使用工具扫描容器镜像中是否包含已有的漏洞, 这样能减小攻击者利用公开漏洞(CVE, Common Vulnerabilities & Exposures)的时间窗口。 像CoreOS出品的Clair和Aqua出品的Micro Scanner都应该被整合到部署管道中, 以避免部署的容器中包含致命漏洞。

像Grafeas这样的工具可以存储镜像的元数据, 用来针对容器的特有签名(基于内容寻址的散列哈希)进行持续的合规与漏洞检查。 通过这个签名来扫描本地容器镜像等同于扫描部署在生产环境的容器, 这样就可以持续地做本地检查而不需要连接到生产环境中。

而未知的瞬时攻击漏洞(Zero Day)永远会存在。 为了应对这样的威胁, 需要在集群中部署一些诸如Twistlock,Aqua和Sysdig Security这样的工具。而另外一些IDS会检测出容器中发生的不寻常的行为, 暂停或者终止这样的容器。 典型的工具有Sysdig出品的开源规则引擎Falco[12]。

第三部分: 展望未来

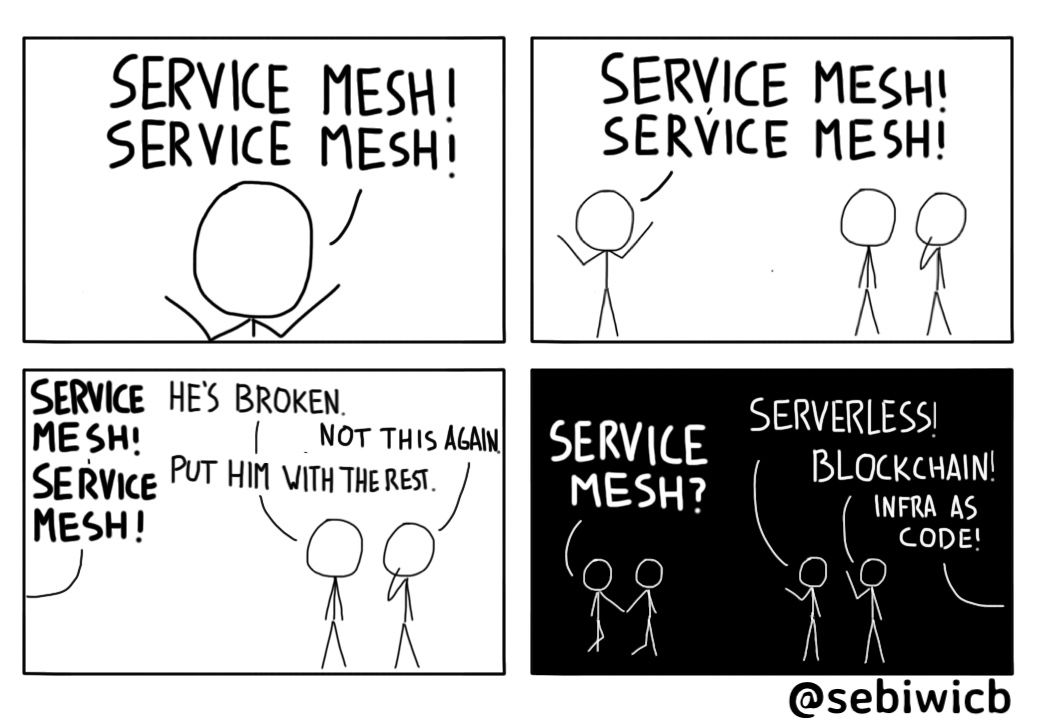

11. 使用服务网格

服务网格是通过类似Envoy和Linkerd这样的高性能边车(sidecar)代理服务器在集群中组建应用间加密网络的基础设施。 它提供了流量管理, 监控和规则控制的能力而无需微服务为此修改代码。

服务网格意味着微服务中的安全与网络管理相关的代码可以被去除, 而这部分责任将被转移到经过实战验证的公共组件中。 之前通过Linkerd就已经可以达成这样的功能。 如今由Google, IBM和Lyft联合推出了Istio在服务网格领域也可以作为一个可选方案。 Istio通过基于SPIFFE规范的Pod间相互进行身份识别的能力以及其他一系列的功能, 来简化服务网格这个下一代网络安全的部署。 在“永不信任,始终验证”(Zero Trust)的网络模型中, 每次交互都应在互信TLS(mTLS,

mutual TLS)下发生, 以保证交互双方不仅链路安全,而且身份已知。 这样的话或许就没有必要使用传统的防火墙或者Kubernetes的网络规则了。

对于仍怀有传统网络思维的那些人来说,我们预计向云原生安全原则的思维转变不会容易。 此处推荐阅读来自SPIFFE项目委员会的Evan Gilman撰写的Zero Trust Networking[13]这本书来了解这一领域的入门知识。

Istio 0.8 LTS版本已经推出。 这个项目正快速接近1.0版本的发布(译者:Istio 1.0版已于2018年7月31号发布)。

其版本编号习惯会与Kubernetes遵循的模型相同:核心版本稳定增长, 每个API都会通过自己版本中的alpha/beta来描述其稳定性。 可以期待Istio在之后几个月的采用率会有上升。

结语

11. 使用服务网格

服务网格是通过类似Envoy和Linkerd这样的高性能边车(sidecar)代理服务器在集群中组建应用间加密网络的基础设施。 它提供了流量管理, 监控和规则控制的能力而无需微服务为此修改代码。

服务网格意味着微服务中的安全与网络管理相关的代码可以被去除, 而这部分责任将被转移到经过实战验证的公共组件中。 之前通过Linkerd就已经可以达成这样的功能。 如今由Google, IBM和Lyft联合推出了Istio在服务网格领域也可以作为一个可选方案。 Istio通过基于SPIFFE规范的Pod间相互进行身份识别的能力以及其他一系列的功能, 来简化服务网格这个下一代网络安全的部署。 在“永不信任,始终验证”(Zero Trust)的网络模型中, 每次交互都应在互信TLS(mTLS,

mutual TLS)下发生, 以保证交互双方不仅链路安全,而且身份已知。 这样的话或许就没有必要使用传统的防火墙或者Kubernetes的网络规则了。

对于仍怀有传统网络思维的那些人来说,我们预计向云原生安全原则的思维转变不会容易。 此处推荐阅读来自SPIFFE项目委员会的Evan Gilman撰写的Zero Trust Networking[13]这本书来了解这一领域的入门知识。

Istio 0.8 LTS版本已经推出。 这个项目正快速接近1.0版本的发布(译者:Istio 1.0版已于2018年7月31号发布)。

其版本编号习惯会与Kubernetes遵循的模型相同:核心版本稳定增长, 每个API都会通过自己版本中的alpha/beta来描述其稳定性。 可以期待Istio在之后几个月的采用率会有上升。

结语

-

https://docs.google.com/presentation/d/1Gp-2blk5WExI_QR59EUZdwfO2BWLJqa626mK2ej-huo/edit#slide=id.g1e639c415b_0_56

-

https://github.com/kelseyhightower/kubernetes-the-hard-way/blob/1.9.0/docs/04-certificate-authority.md

-

https://coreos.com/etcd/docs/latest/op-guide/security.html

-

https://github.com/uruddarraju/kubernetes-rbac-policies

-

https://github.com/liggitt/audit2rbac

-

https://github.com/coreos/dex

-

https://github.com/genuinetools/bane

-

https://gist.github.com/tallclair/11981031b6bfa829bb1fb9dcb7e026b0

-

https://engineering.bitnami.com/articles/running-non-root-containers-on-openshift.html

-

https://github.com/controlplaneio/netassert

-

https://hackerone.com/reports/341876

-

https://github.com/draios/falco

-

https://amzn.to/2Gg6Pav